.

Um “termômetro voador” construído na Grã-Bretanha enviou de volta suas primeiras fotos do espaço de pontos críticos na Terra.

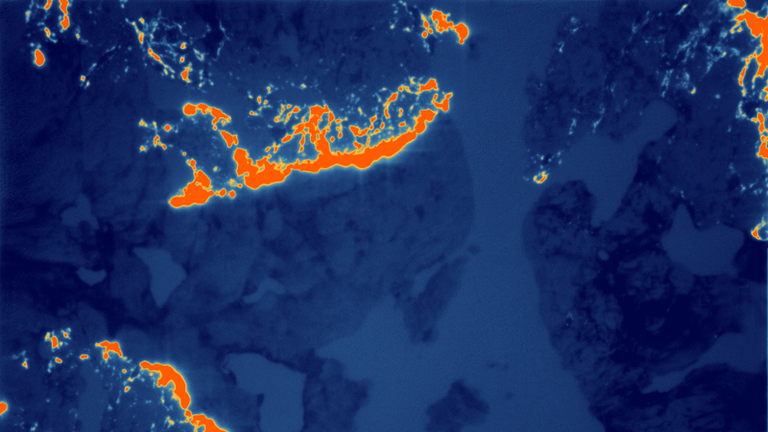

Imagens térmicas de alta resolução obtidas pelo satélite HOTSAT-1 revelam as ruas ensolaradas de Las Vegas, um vasto complexo de armazenamento de petróleo em Oklahoma e o calor intenso dos incêndios florestais no Canadá.

O HOTSAT-1, apelidado de “o termômetro do mundo”, foi lançado pela EspaçoX durante o verão. Ao contrário dos satélites que monitorizam a Terra com câmaras que “vêem” a luz visível, como os nossos olhos, o HOTSAT-1 monitoriza o infravermelho para registar a quantidade de calor que está a ser emitida por objectos ou paisagens.

A empresa de tecnologia climática SatVu, que opera o primeiro satélite do mundo, disse que as imagens são um marco importante em uma nova era de observação da Terra e monitoramento do clima.

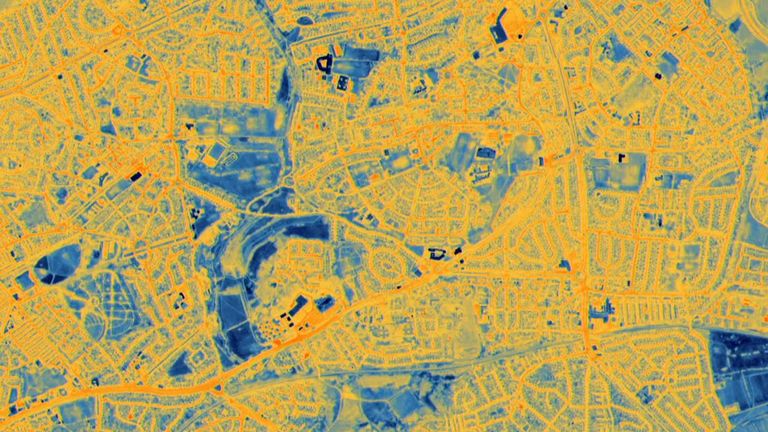

A Strong The One recebeu acesso exclusivo no início deste ano a uma aeronave equipada com a tecnologia de imagem ao mapear a perda de calor das casas em Leeds.

As imagens estão sendo usadas pelo conselho municipal e por uma instituição de caridade habitacional para priorizar propriedades que precisam de isolamento para fazer frente às contas de energia e às emissões de carbono.

Mas, ao colocar a tecnologia num satélite, a empresa consegue descarregar um fluxo constante de imagens, 24 horas por dia, mesmo em países com fronteiras fechadas.

Anthony Baker, CEO e cofundador da SatVu disse à Strong The One: “Este é um dia fantástico. As primeiras imagens superaram as expectativas e estamos super entusiasmados.

“A empresa está se desenvolvendo até este momento e agora estamos prontos para operações comerciais para que possamos enfrentar os desafios climáticos.”

Uma imagem de Las Vegas revela a rede de ruas e estacionamentos que acumulam calor durante o dia e o liberam após o anoitecer, aumentando as temperaturas noturnas.

O chamado efeito de ilha de calor urbana pode tornar as cidades vários graus mais quentes, mas os pontos críticos podem ser arrefecidos através da plantação de árvores.

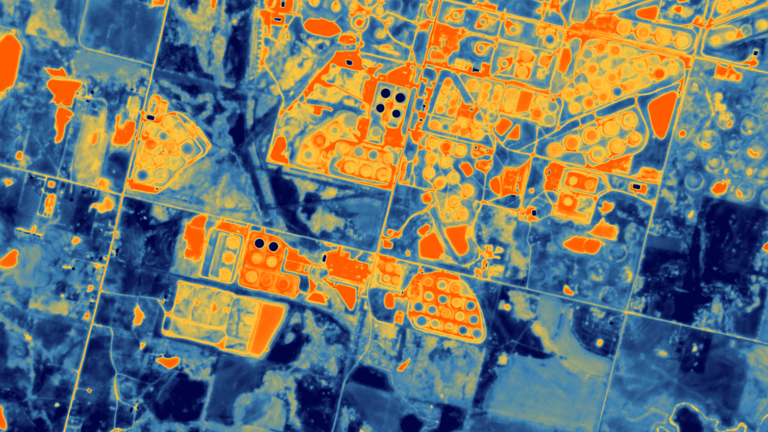

Outra imagem de Cushing, Oklahoma, nos EUA, mostra os formatos de tanques de armazenamento e oleodutos que podem movimentar 1,5 milhão de barris de petróleo bruto por dia.

Imagens como esta podem ser usadas para verificar se as operações estão em conformidade com os compromissos climáticos e as regulamentações industriais.

Consulte Mais informação:

Primeira multa por detritos espaciais emitida

Estudo revela como os humanos deixaram a África há 84 mil anos

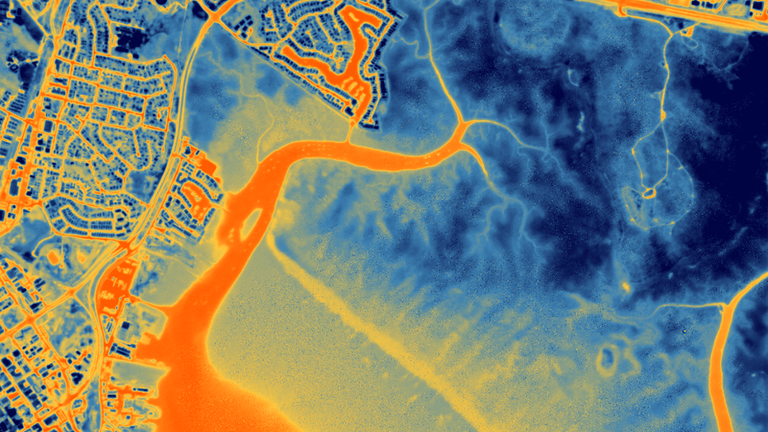

O brilho laranja dos incêndios florestais nos Territórios do Noroeste do Canadá destaca-se em outra foto.

As imagens térmicas permitem que os bombeiros monitorem a rapidez com que a frente de incêndio se move. E as áreas azuis claras ligeiramente mais frias mostram por onde as chamas passaram, dando pistas sobre se o fogo está se movendo em direção a casas ou outras infraestruturas.

A câmera buscadora de calor corta a fumaça, o que pode obscurecer imagens tiradas por satélites como o Sentinel-2.

Paul Bate, executivo-chefe da Agência Espacial do Reino Unido, disse: “A capacidade do HOTSAT-1 de fornecer dados acionáveis em todos os setores capacitará as organizações com uma imagem mais clara do nosso impacto energético, para que possam fazer escolhas melhores e mais eficazes e conscientes do clima para beneficiar tanto o nosso planeta como a sua população.”

.