.

Uma enorme campanha de phishing explorou um ponto cego de segurança nos sistemas de filtragem de e-mail da Proofpoint para enviar uma média de três milhões de mensagens “perfeitamente falsificadas” por dia, supostamente da Disney, IBM, Nike, Best Buy e Coca-Cola — todas clientes da Proofpoint.

No que diz respeito às vítimas, elas estavam recebendo e-mails reais de grandes corporações, com assinaturas Sender Policy Framework (SPF) e DomainKeys Identified Mail (DKIM) devidamente autenticadas, indicando aos usuários e seus aplicativos de e-mail que as mensagens eram legítimas e confiáveis.

Os e-mails falsos tentariam, por exemplo, convencer as marcas a clicarem em sites maliciosos que tentariam roubar os detalhes do cartão de crédito delas, dizendo que elas poderiam renovar uma assinatura on-line por um preço especial muito baixo. As pessoas que digitassem as informações do cartão seriam cobradas mais de 100 vezes mais por mês, sem nada em troca.

A campanha de spam ocorreu de janeiro a junho e, nos horários de pico, atingiu 14 milhões de e-mails suspeitos em um período de 24 horas, de acordo com a Guardio Security, que notificou o fabricante da ferramenta de segurança Proofpoint em maio sobre a fraqueza explorável e auxiliou nos esforços subsequentes de mitigação.

Guardio apelidou a campanha de EchoSpoofing, porque o spam foi “ecoado” pelos servidores de retransmissão de e-mail de propriedade e operados pela própria Proofpoint.

A Proofpoint, que disse ter detectado a campanha de spam no final de março, admitiu que os criminosos abusaram de “um pequeno número” de contas do Microsoft 365 de seus clientes e acrescentou: “Esse problema não expôs nenhum dado de cliente da Proofpoint, e nenhum cliente sofreu qualquer perda de dados como resultado”.

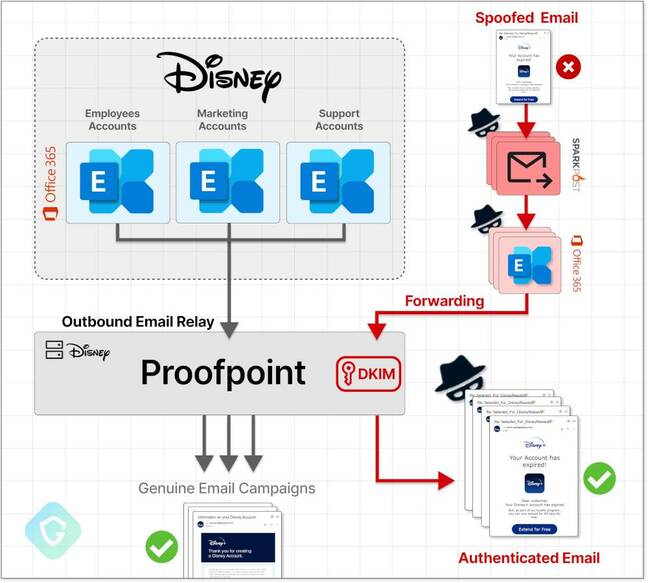

Os spammers abusaram de um recurso de roteamento de e-mail Proofpoint inseguro por padrão para enviar mensagens com assinaturas SPF e DKIM válidas de grandes corporações por meio dos retransmissores de e-mail da Proofpoint. Grandes organizações como a Disney usam o Microsoft 365 para lidar com seus e-mails, mas roteiam mensagens de entrada e saída por meio dos sistemas da Proofpoint que atuam como um filtro de segurança.

Crucialmente, a configuração da Disney, com sua filtragem Proofpoint, garantiu que seu e-mail de saída via Proofpoint parecesse aos destinatários como se estivesse vindo oficialmente da Disney com todas as assinaturas SPF e DKIM corretas adicionadas. É esse nível de confiança que foi abusado pelos spammers para enviar todas essas mensagens aparentemente legítimas.

Simplificando, os criminosos só precisavam enviar spam de e-mails de um ou mais servidores SMTP desonestos e encaminhá-los por meio de suas próprias contas de locatário do Microsoft 365 para o Proofpoint.

Todo esse e-mail naquele ponto seria falsificado de forma grosseira e pouco convincente para parecer que veio, digamos, da Disney. Não importava que essas mensagens falsas fossem obviamente falsas e originadas de servidores que não eram da Disney: a Proofpoint as veria chegar do Microsoft 365, pensaria que as mensagens realmente vieram da Disney e, então, ecoaria os e-mails com todas as assinaturas de segurança corretas adicionadas aos destinatários de spam.

Fluxograma do ataque EchoSpoof completo… Fonte: Guardio – Clique para ampliar

Por que a Proofpoint permitiria que tal coisa acontecesse? Porque seus clientes afetados tinham cada um habilitado a integração do Microsoft 365 com o serviço de filtragem da Proofpoint, mas não bloqueado quem exatamente poderia enviar e-mails por meio desse produto como eles. Como a Proofpoint colocou:

Ou como Guardio explicou, o recurso de roteamento não era seguro por padrão, precisava de alguns ajustes nas configurações para reforçá-lo, e os clientes da Proofpoint não perceberam isso. “Existem maneiras de adicionar regras específicas a [your] Conta Proofpoint para evitar esse e outros tipos de spoofing filtrando manualmente e-mails de fontes desconhecidas e outros cabeçalhos e propriedades específicos.

“No entanto, esse processo é totalmente manual e requer regras, scripts e manutenção personalizados… A maioria dos clientes não sabia disso em primeiro lugar, e a opção padrão não era nada segura.”

Para resolver isso, a Proofpoint disse que revisou seu sistema de configuração:

Milhões de mensagens de spam foram enviadas para usuários do Yahoo, Gmail, GMX.com e outros. E, de acordo com Guardio, elas se originaram de servidores privados virtuais hospedados principalmente na nuvem francesa OVH e gerenciados com o software de entrega de e-mail PowerMTA.

A Proofpoint, em sua análise da campanha, publicou uma lista de inquilinos da Microsoft usados pelos spammers para encaminhar mensagens de retransmissão.

“No momento da publicação deste blog, muitos ainda estavam ativos”, alertou o fornecedor de segurança de e-mail, observando que tomou medidas para bloquear automaticamente as tentativas dessas contas de retransmitir por meio de seus servidores. ®

.