.

As marcas estão constantemente tentando otimizar como fornecem materiais de embalagem e fornecedores de ingredientes para seus produtos, a fim de atender rapidamente à demanda do consumidor. No entanto, ainda hoje esse processo pode envolver alguns trabalhos trabalhadores em torno de feiras.

Chaveiro é uma plataforma movida a IA que visa conectar rapidamente o setor de bens embalados de consumidores (CPG) a parceiros de manufatura usando seu banco de dados de mais de 30.000 fabricantes e mais de 20.000 marcas e varejistas. A empresa agora levantou um investimento de US $ 5 milhões liderado pelo varejista europeu Continente, uma cadeia de varejo administrada por Sonae DistribuiçãoO maior varejista de Portugal.

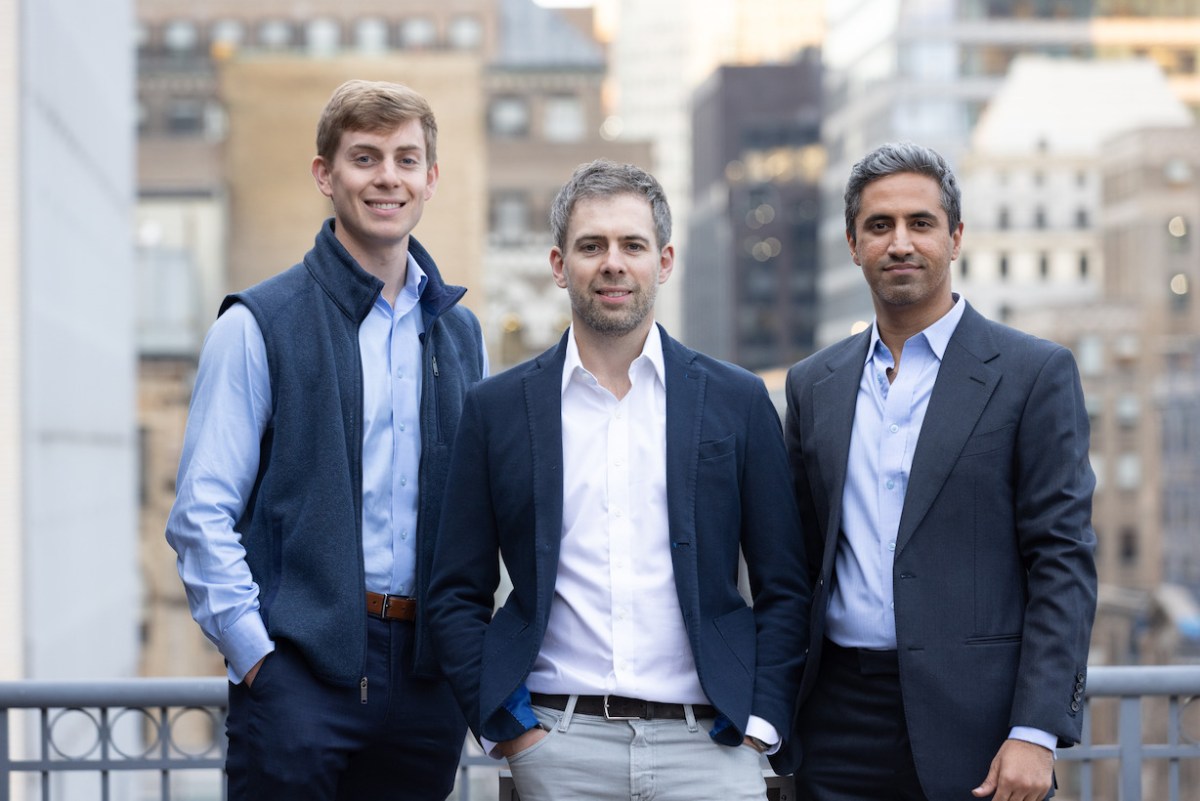

Os fundadores Oisin Hanrahan (CEO) e Umang Dua fundaram os mercados de serviços domésticos anteriormente à mão, que foi adquirida pela Angi HomeServices. Eles começaram o chaveiro com Jordan Weitz.

“Existem facilmente de 200 a 300 feiras por ano para os fabricantes”, disse Hanrahan ao Strong The One. “Um tem 70.000 pessoas. Marcas e varejistas gastam uma fortuna tentando interagir, e não há produto digital para isso – e ninguém fabricante ou varejista tem a capacidade de organizar os dados usando a IA. Provavelmente gastamos US $ 3 milhões na construção do ativo de dados e acho que provavelmente somos 10x a 15x mais eficientes por causa de nossa capacidade de usar a IA. ”

Ele disse que os corretores tradicionais, historicamente, lucraram com a criação de assimetria de informações que aumentam os custos dos bens, e o chaveiro está usando a IA para eliminar essas taxas e outros custos.

“Nós o lançamos há pouco menos de um ano, e realmente não funcionou nos primeiros dois meses”, disse ele. “Então acertamos, e os dados começaram a decolar, e tudo começou a funcionar”.

“Marcas e varejistas usam os produtos para enviar projetos. Atualmente, eles estão enviando mais de um bilhão de dólares apenas em projetos e começamos a vender para os fabricantes dos EUA há alguns meses ”, acrescentou.

Hanrahan observou que a startup agora também está lançando duas novas plataformas – uma em embalagens e outra em ingredientes – além de receber um investimento estratégico de um dos maiores varejistas da Europa. “Não estamos obviamente dizendo quando, mas planejamos lançar na Europa no final deste ano”, disse ele.

Desde novembro de 2023, o Keychain arrecadou um total de US $ 38 milhões das principais empresas de risco, BoxGroup, LightSpeed Venture Partners e SV Angel, bem como a CPG Giants General Mills, a Hershey Company e a Schreiber Foods.

.