.

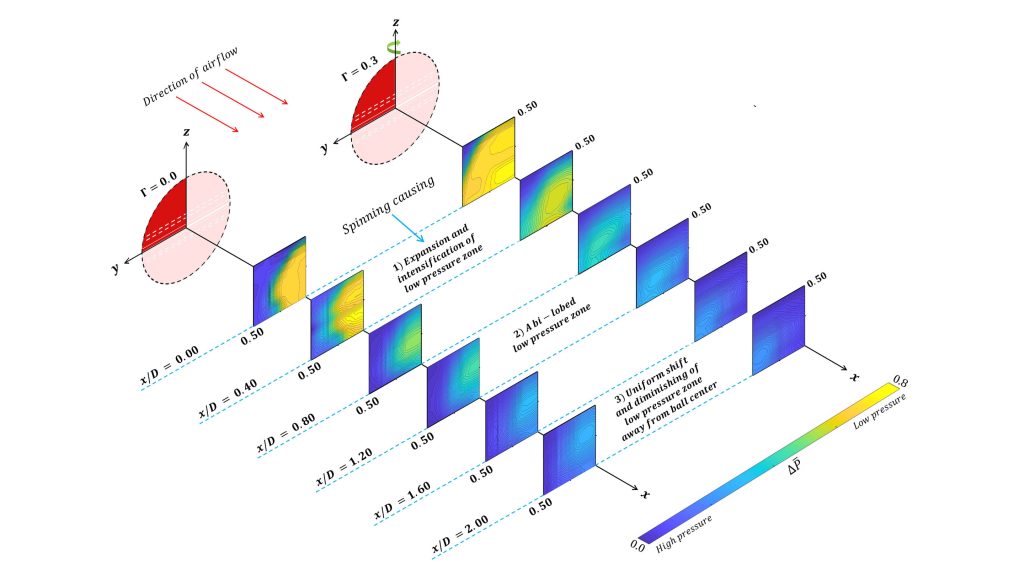

Impacto do giro transversal de uma bola de críquete na distribuição de pressão próxima. Crédito: Aafrein Begam Faazil, Abdul Rahim Farhatnuha e Kizhakkelan Sudhakaran Siddharth

A chave para vencer uma partida de críquete é enganar os rebatedores do outro time — um feito nada pequeno, já que os arremessadores arremessam bolas de críquete a quase 100 milhas por hora. Nos últimos anos, uma técnica de arremesso que se tornou popular envolve manter o braço quase totalmente horizontal durante o lançamento, notavelmente usada pelas estrelas do Sri Lanka Lasith Malinga e Matheesha Pathirana. A aerodinâmica de tais lançamentos deixou os físicos esportivos perplexos.

Em Física dos Fluidospesquisadores começaram a desvendar os mistérios de como tal ação de boliche leva a bolas tão difíceis de acertar. Usando um túnel de vento, Aafrein Begam Faazil e colegas descrevem as mudanças nos campos de pressão ao redor de uma bola devido ao giro causado pelo boliche com um braço quase horizontal.

“Os estilos de boliche únicos e pouco ortodoxos demonstrados pelos jogadores de críquete atraíram atenção significativa, enfatizando particularmente sua proficiência com uma bola nova nos estágios iniciais de uma partida”, disse o autor Kizhakkelan Sudhakaran Siddharth. “Suas técnicas de boliche frequentemente enganam os batedores, tornando esses arremessadores eficazes em todas as fases de uma partida em quase todos os formatos do jogo.”

A quantidade e a maneira como uma bola de críquete se move ao longo de sua trajetória dependem muito da interação entre o giro da bola e o número operacional de Reynolds, uma quantidade adimensional que relaciona a densidade do fluido, a dimensão da bola, a velocidade do ar e a viscosidade do fluido.

Para chegar ao cerne da questão, a equipe empregou um dispositivo de rastelo de levantamento de esteira feito de vários tubos projetados para capturar a pressão a jusante da bola. Isso foi complementado por um sistema de imagens capaz de detectar variações de pressão detectadas nos manômetros conectados. O estudo examinou a dinâmica do fluxo de bolas de críquete girando até 2.500 revoluções por minuto em um túnel de vento.

“A técnica de imagem de travessia simultânea combinada com os manômetros tradicionais utilizados neste estudo produziu uma precisão notável, excedendo todas as expectativas”, disse Siddharth. “Isso demonstrou ser uma abordagem excelente para replicar as situações intrincadas e dinâmicas vivenciadas em contextos esportivos dentro de um cenário de túnel de vento.”

O grupo descobriu que zonas de baixa pressão se expandiam e se intensificavam perto da bola ao girar, enquanto essas zonas mudavam e diminuíam a jusante. Em taxas de rotação mais altas, a zona de baixa pressão começa a mudar para uma forma bilobada persistente.

Os resultados dão suporte à teoria de que essas novas técnicas de boliche exploram o efeito Magnus, no qual o giro em alta velocidade cria efeitos que deslocam a bola no meio do voo.

Siddharth espera que o trabalho desperte mais interesse em entender a física da dinâmica da bola de críquete. O grupo procura investigar como outros fatores, como o desgaste da bola, afetam a aerodinâmica.

Mais informações:

Desvendando o campo de pressão de vizinhança próxima de uma bola de críquete girando transversalmente, Física dos Fluidos (2024). DOI: 10.1063/5.0215749

Fornecido pelo Instituto Americano de Física

Citação: Física do críquete: experimentos em túnel de vento revelam por que jogar boliche com um braço quase horizontal resulta em uma rebatida difícil (2024, 13 de agosto) recuperado em 13 de agosto de 2024 de https://phys.org/news/2024-08-cricket-physics-tunnel-reveal-bowling.html

Este documento está sujeito a direitos autorais. Além de qualquer uso justo para fins de estudo ou pesquisa privada, nenhuma parte pode ser reproduzida sem permissão por escrito. O conteúdo é fornecido apenas para fins informativos.

.