.

Agora, de acordo com 9to5Google, Fuchsia está sendo empurrado para o Nest Hub de segunda geração. Assim que isso ocorrer, o Fuchsia será o único sistema operacional usado nos smart displays do Google. Apesar da mudança, muitos usuários não conseguirão identificar nenhuma diferença entre o novo sistema operacional e o sistema operacional Cast usado anteriormente. A atualização terá um lançamento lento, pois começará a aparecer para uma pequena porcentagem dos inscritos no Programa de visualização do Google. O Google o testará por alguns meses antes que o Fuschia se torne mais amplamente disponível para o smart display de segunda geração.

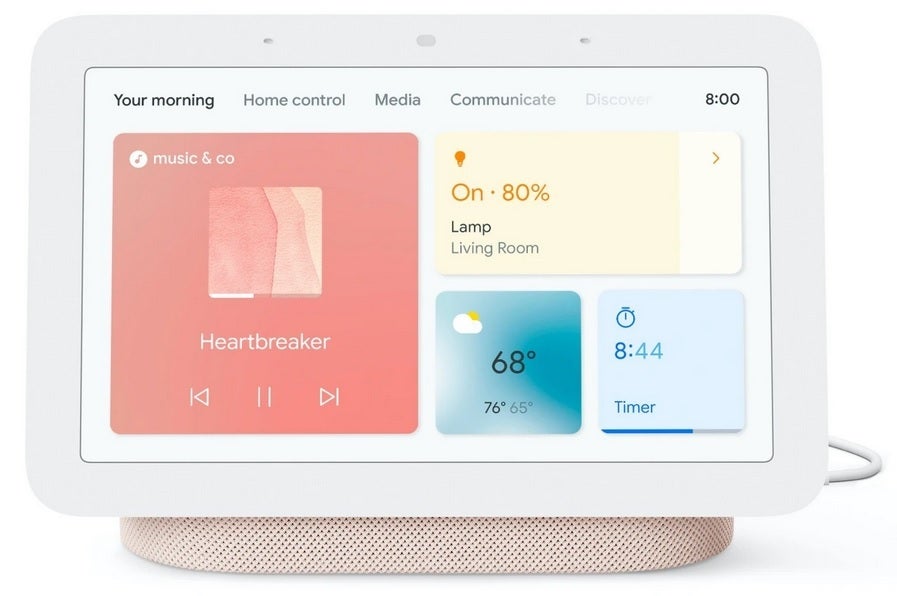

O smart display Google Nest Hub de segunda geração está sendo atualizado para o sistema operacional Fuchsia

Como você pode não conseguir ver muita diferença entre a experiência do Fuchsia OS e o Cast OS original, você pode descobrir se o seu Nest Hub foi atualizado acessando a página “Informações técnicas” em Configurações para ver se ele menciona uma “versão Fuschia”. Em caso afirmativo, isso significa que seu smart display foi atualizado e está sendo executado no sistema operacional Fuschia do Google.

Com a próxima introdução do Pixel Tablet, os alto-falantes inteligentes Nest Hub perderão aplicativos e jogos com Google Assistant ainda este ano. O Google também parou de oferecer atualizações para smart displays de terceiros. Ironicamente, embora o Fuchsia seja semelhante ao Cast OS, há uma coisa que ele faz mais rápido que seu antecessor: o conteúdo de transmissão.

Em seguida, para o Fuchsia, o sistema operacional substituirá o Cast OS nos alto-falantes inteligentes Nest do Google. Os modelos já disponíveis serão atualizados para Fuchsia e um novo modelo esperado para este ano também rodará no sistema operacional. Alegadamente, o Google também está procurando uma maneira de executar aplicativos Linux e Android nativamente no Fuchsia.

.