.

Dos arquivos calorosos e confusos vem esta postagem alegre de sexta-feira, narrando a derrubada desta semana de dois grupos de ransomware odiados. Um desapareceu na terça-feira, supostamente após ter sido hackeado por um grupo que afirmava lealdade à Ucrânia. O outro foi retirado um dia depois graças a uma rede policial internacional.

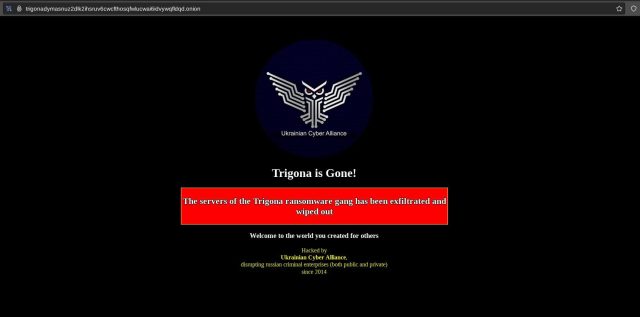

O primeiro grupo, que se autodenomina Trigona, viu o conteúdo de seu site dark web de nomeação e vergonha de vítimas ser retirado do ar e substituído por um banner proclamando: “Trigona se foi! Os servidores da gangue de ransomware Trigona foram infiltrados e eliminados.” Uma organização que se autodenomina Aliança Cibernética Ucraniana recebeu o crédito e incluiu o slogan: “perturbando empresas criminosas russas (públicas e privadas) desde 2014”.

Má segurança operacional

Uma postagem nas redes sociais de um usuário que afirma ser secretário de imprensa da Aliança Cibernética Ucraniana disse que seu grupo tinha como alvo grupos de ransomware em parte porque eles se consideram fora do alcance das autoridades ocidentais.

“Acabamos de encontrar uma gangue assim e fizemos com eles o que fazem com os demais”, escreveu o secretário de imprensa. “Baixei seus servidores (dez deles), apaguei tudo e desfigurei pela última vez. O TOR não os ajudou nem mesmo sabendo que havia um buraco nisso. Toda a sua infraestrutura está completamente destruída. Que caçada para a frente.’”

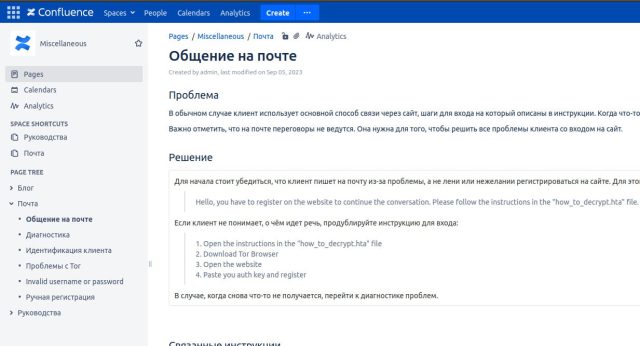

Uma mídia social separada publicar descartou o que o secretário de imprensa disse ser uma chave do painel administrativo e disse que o grupo destruiu o “landing, blog, site de vazamentos, servidor interno (rocketchat, atlassian), carteiras e servidores de desenvolvimento” de Trigona. A pessoa também afirmou que a Aliança Cibernética Ucraniana invadiu um servidor Confluence usado por Trigona.

Na sexta-feira, o site Trigona estava indisponível, conforme evidenciado pela mensagem “Onionsite não encontrado”.

Trigona surgiu pela primeira vez em 2022 com laços estreitos com grupos de ransomware conhecidos como CryLock e BlackCat e laços mais fracos com ALPHV. Ele hackeou principalmente empresas nos EUA e na Índia, seguidas por Israel, Turquia, Brasil e Itália. Era conhecido por comprometer servidores MYSQL, muitas vezes por força bruta de senhas. Um perfil do grupo feito em junho por pesquisadores da empresa de segurança Trend Micro observou que a sofisticação técnica do grupo era mista.

“O grupo de ransomware Trigona tem baixa segurança operacional quando se trata da implementação de sites Tor – embora seu objetivo de atingir servidores SQL mal gerenciados não seja algo que normalmente vemos com agentes de ameaças menos proficientes tecnicamente”, afirmou o post.

A linha do tempo do hack, com base nas postagens nas redes sociais, sugere que a violação começou há cerca de oito dias, com o hackear de um servidor Confluence que os membros da Trigona costumavam colaborar. Numa entrevista ao Record, o grupo disse que planeava entregar os dados apreendidos às autoridades responsáveis pela aplicação da lei.

Uma queda que levou 2 anos para acontecer

A segunda derrubada de uma gangue de ransomware esta semana aconteceu com Ragnar Locker, um grupo que invadiu inúmeras organizações em todo o mundo. Na sexta-feira, a Europol disse:

Numa ação realizada entre 16 e 20 de outubro, foram realizadas buscas na Chéquia, em Espanha e na Letónia. O “alvo principal” desta variedade maliciosa de ransomware foi preso em Paris, França, no dia 16 de outubro, e a sua casa na República Checa foi revistada. Cinco suspeitos foram entrevistados em Espanha e na Letónia nos dias seguintes. No final da semana de acção, o principal autor, suspeito de ser um promotor do grupo Ragnar, foi apresentado aos juízes de instrução do Tribunal Judicial de Paris.

A infraestrutura do ransomware também foi apreendida na Holanda, Alemanha e Suécia e o site de vazamento de dados associado no Tor foi retirado do ar na Suécia.

Ragnar Locker surgiu em 2019 e rapidamente se tornou conhecido por seu sucesso em hackear organizações em diversos setores, incluindo saúde, governo, tecnologia, finanças, educação e mídia. É o que é conhecido como RAAS (ransomware como serviço), no qual os membros principais desenvolvem o software de criptografia, executam um servidor central e depois trabalham com afiliados. Os afiliados então hackeiam as vítimas e os lucros são divididos entre os dois grupos. Mais sobre o grupo está disponível aqui e aqui.

A postagem da Europol de sexta-feira dizia que os membros do Ragnar Locker alertaram as vítimas para não entrarem em contato com as autoridades porque isso apenas “estragaria as coisas”.

Na verdade, os membros da Europol, juntamente com o FBI e as autoridades ucranianas, investigavam o grupo desde 2021 e fizeram progressos constantes, culminando na detenção e derrubada desta semana.

“Mal sabiam eles que as autoridades estavam a aproximar-se deles”, disse a Europol.

.