.

Quando bandidos de ransomware atacaram seu negócio em junho passado, criptografando todos os seus dados e software operacional e enviando-lhe uma imagem de caveira e ossos cruzados e um endereço de e-mail para saber o preço que ele teria que pagar para restaurar tudo, Fran Finnegan pensou que seria necessário semanas para restaurar tudo à sua condição pré-hack.

Ele levou mais de um ano.

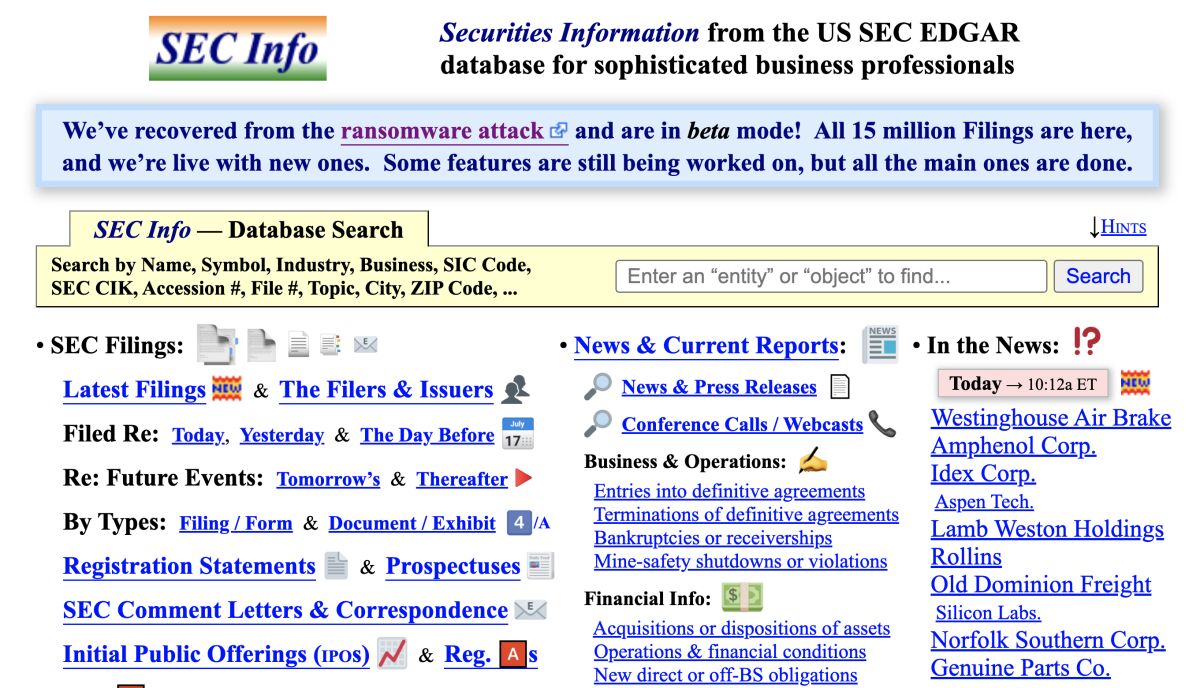

O serviço de Finnegan, SEC Info, voltou a funcionar em 18 de julho. O ano intermediário foi de brutais 12 horas por dia, sete dias por semana, e o gasto de dezenas de milhares de dólares (e a perda de muito mais em pagamentos de assinantes enquanto o site estava fora do ar).

A quantidade de detalhes com os quais tive que lidar foi simplesmente excruciante… Porque perdi tudo.

— Fran Finnegan, Informações da SEC

Ele teve que comprar dois novos computadores ou servidores de alta capacidade e esperar que seu fornecedor, a Dell, dominasse a escassez de chips de computador pós-pandemia.

Enquanto isso, os assinantes, que pagavam até US$ 180 por ano por seu serviço, estavam caindo.

Boletim de Notícias

Receba as últimas notícias de Michael Hiltzik

Comentários sobre economia e muito mais de um vencedor do Prêmio Pulitzer.

Ocasionalmente, você pode receber conteúdo promocional do Los Angeles Times.

Finnegan estima que metade de seus assinantes pode ter cancelado suas contas, deixando-o com uma perda de seis dígitos na receita ao longo do ano.

Ele espera que a maioria retorne assim que souberem que o SEC Info está funcionando, mas os hackers destruíram seu banco de dados de clientes, incluindo contatos de e-mail e informações de cobrança, então ele precisa esperar que eles restaurem suas contas de forma proativa.

Colocar o SEC Info de volta online exigiu que Finnegan reconstruísse meticulosamente o software que ele havia escrito nos 25 anos anteriores e reinstalasse um banco de dados de cerca de 15,4 milhões de registros corporativos da Securities and Exchange Commission desde 1993.

Foi um esforço verdadeiramente heróico, e estava tudo em suas mãos. Finnegan trabalhou sob intensa e auto-imposta pressão para colocar seu serviço em funcionamento exatamente como era antes do ataque.

“A quantidade de detalhes com os quais tive que lidar foi excruciante e muito frustrante – pensei: ‘Já fiz tudo isso uma vez e agora tenho que fazer tudo de novo.’ Porque eu perdi tudo.”

Mais ou menos na metade, alguns dias antes do Natal, ele sofreu um derrame – um leve que se manifestou em uma série de quedas, mas sem dificuldades cognitivas – que ele atribui ao estresse que estava sofrendo.

Como relatei no ano passado no início da provação de Finnegan, o SEC Info fornece aos assinantes acesso a todos os documentos de divulgação financeira arquivados na Securities and Exchange Commission – relatórios anuais e trimestrais, declarações de procuração, divulgações dos principais acionistas e muito mais, um vasto armazém de informações financeiras publicamente disponíveis, apresentadas em um formato pesquisável e excepcionalmente bem organizado.

O site parece o produto de uma equipe de especialistas em processamento de dados, mas é uma loja de um homem só. “Esta é a minha coisa”, Finnegan, 71, me disse. “Eu sou o único cara. Nada acontece a menos que eu mesmo faça isso.”

Com formação em ciência da computação e MBA pela Universidade de Chicago, bem como cerca de uma dúzia de anos de experiência em Wall Street como banqueiro de investimentos e alguns anos como designer de software independente para grandes corporações, Finnegan lançou a SEC Info em 1997.

De volta aos negócios: depois de um ano, SECInfo.com está online e recuperado de um ataque de ransomware em 2021.

(SECInfo.com)

A SEC colocou seu banco de dados EDGAR online gratuitamente depois de reconhecer que isso permitiria que os empreendedores oferecessem uma série de formatos inovadores e serviços de dados relacionados.

Finnegan foi um dos pioneiros no campo, tornando-se um dos maiores fornecedores terceirizados de arquivamentos da SEC.

A experiência de Finnegan abre uma janela para as consequências do ransomware que não são muito relatadas – o impacto em pequenas empresas como a dele, que não têm equipes de profissionais de dados para mobilizar em resposta ou uma pegada grande o suficiente para obter ajuda de órgãos federais ou agências internacionais de aplicação da lei.

Os ataques de ransomware, nos quais os criminosos roubam ou criptografam o acesso ou dados online das vítimas e exigem pagamento para recuperar o acesso, proliferaram nos últimos anos por vários motivos.

Uma delas é o crescimento explosivo de oportunidades: mais sistemas e dispositivos estão ligados ao ciberespaço do que nunca, e uma porcentagem relativamente pequena está protegida por precauções eficazes de segurança cibernética.

Os sequestradores de dados podem implantar um arsenal cada vez maior de ferramentas prontas para uso que “tornam o lançamento de ataques de ransomware quase tão simples quanto usar um site de leilões online”, de acordo com a Palo Alto Networks, que comercializa sistemas de segurança cibernética. Alguns empreendedores de ransomware “oferecem ‘kits de inicialização’ e ‘serviços de suporte’ para possíveis cibercriminosos,… acelerando a velocidade com que os ataques podem ser introduzidos e disseminados”, relata Palo Alto.

O advento das criptomoedas também pode ter facilitado esses ataques; os perpetradores geralmente exigem pagamento em bitcoin ou outras moedas virtuais, evidentemente na suposição de que essas transações são mais difíceis para as autoridades rastrearem do que aquelas que usam dólares. (Isso pode ser uma suposição falsa, como se vê.)

É difícil apontar a escala da ameaça de ransomware, em parte porque a maioria das estimativas vem de empresas de segurança privada, que podem ter incentivos para maximizar o problema e, em qualquer caso, oferecer números variados.

O que parece claro é que o problema está crescendo, o suficiente para chamar a atenção da Casa Branca e de agências internacionais.

Ataques a grandes empresas atraem mais atenção. Em 2021, de acordo com uma lista de 87 ataques compilada pela Heimdal Security, as vítimas incluíam a consultoria de negócios Accenture, a empresa de áudio Bose, o Tesouro Nacional, Cox Media, Howard University, Kia Motors, National Rifle Assn. e a Universidade de Miami.

As instituições de saúde há muito são os principais alvos. No ano passado, a Scripps Health, operadora sem fins lucrativos de cinco hospitais e 19 ambulatórios na Califórnia, teve que transferir pacientes de derrame e ataque cardíaco de quatro hospitais e fechar centros de tratamento de trauma em dois.

A equipe foi bloqueada em alguns sistemas de dados. O ataque custou a Scripps pelo menos US$ 113 milhões, de acordo com uma estimativa preliminar.

O ataque de Finnegan era muito pequeno para aparecer nessas listas. Mas para ele foi um evento de mudança de vida.

A catástrofe começou com uma enorme violação de dados no Yahoo que aconteceu em 2013, mas que o Yahoo não divulgou até 2016. Os hackers roubaram as senhas de e-mail, números de telefone, datas de nascimento e perguntas e respostas de segurança de 3 bilhões de usuários do Yahoo, incluindo Finnegan.

Finnegan seguiu o conselho do Yahoo de alterar as senhas de sua conta do Yahoo, mas esqueceu que havia usado a mesma senha para acessar seus privilégios administrativos na SEC Info.

Isso pode não ter sido um problema, exceto que antes de sair para umas férias de uma semana no verão passado, ele ativou uma porta de acesso digital para poder ficar de olho em seu sistema de longe.

Sua senha antiga era uma bomba-relógio nas mãos de qualquer pessoa com acesso aos dados roubados do Yahoo. A partir de 26 de junho passado, os hackers fizeram ping em seu sistema 2,5 milhões de vezes com senhas roubadas do Yahoo, finalmente encontrando a correta.

“Eles tiveram sorte”, ele me disse. “Se eles tivessem tentado uma semana antes ou uma semana depois, não teriam conseguido entrar.”

Finnegan não sabia que seu sistema havia sido hackeado até que um assinante lhe perguntou por mensagem de texto por que seu site estava fora do ar. Quando ele fez login remotamente, ele só pôde assistir impotente enquanto os invasores criptografavam todos os seus arquivos.

Finnegan achava que tinha feito backup adequado, pois seus dados estavam armazenados em dois servidores, computadores de grande capacidade alojados em um data center em São Francisco. Isso foi uma proteção contra o colapso de qualquer servidor, mas não contra um hacker que realmente usasse sua senha.

Ele pensou brevemente em responder aos hackers, mas uma rápida pesquisa online rendeu relatos de outras vítimas relatando que pagaram o resgate sem receber um código de descriptografia.

Mesmo que os hackers tenham descriptografado os dados de Finnegan – os mais de 15 milhões de arquivos da SEC – eles destruíram seu software operacional, e isso não pôde ser recuperado por meio de descriptografia.

Então Finnegan começou a reconstruir seu sistema. Felizmente, cerca de 90% dos arquivos foram armazenados em discos externos em sua casa na Bay Area, desconectados da internet e, portanto, fora do alcance dos hackers.

Mas esses eram arquivos mais antigos de antes de 2020, os dados mais recentes nos discos armazenados. Os 10% restantes foram destruídos – mais de 1,5 milhão de documentos.

O download dos arquivos mais recentes da SEC levou dois meses porque a agência limita o ritmo de download de seu banco de dados para que o acesso não possa ser monopolizado por grandes usuários.

A tarefa mais difícil foi reconstruir todos os programas que Finnegan havia escrito ao longo dos anos para analisar os dados da SEC e torná-los utilizáveis para seus assinantes de inúmeras maneiras.

“Parte disso remonta a 25 anos e você esquece as coisas”, ele me disse.

A princípio, ele diz: “Pensei em obter os dados, executá-los novamente no mecanismo de análise e reconfigurar tudo e pronto”. Ele se deparou com um fenômeno memorável identificado pelo ex-executivo de software da IBM Fred Brooks em seu livro clássico, “The Mythical Man-Month”: Projetos de software sempre demoram mais do que qualquer um prevê e sempre perdem seus prazos.

Assim, semanas se transformaram em meses. Finnegan publicava uma data de recuperação online e a ultrapassava. “Chegou ao ponto em que parei de fazer previsões, porque quando isso não acontecia eu me sentia um idiota.”

Em junho, no entanto, “eu podia ver o fim do túnel”, diz ele, e projetou um retorno para seu aniversário, 1º de julho. Ainda não estava pronto, então ele postou on-line uma data de restauração de 15 de julho – e finalmente voltou em 18 de julho.

Desta vez, Finnegan selou as brechas de segurança que permitem que seus atacantes atropelem seus negócios. Ele recebe backups de dados quase em tempo real e os mantém off-line e desconectados da internet e tornou o processo de acesso remoto ao seu sistema muito mais complexo.

Finnegan ainda tem algumas tarefas a serem concluídas para que o SEC Info funcione exatamente como antes, mas elas envolvem funções que apenas uma pequena minoria de assinantes já usou. Ele está confiante de que não terá que enfrentar essa tribulação novamente.

“Tenho certeza de que não vou ser atingido de novo”, ele me disse. Ouvi um momento de dúvida em sua voz, mas então sua confiança voltou. “Não, ninguém vai entrar de novo”, disse ele.

.