.

O Slack é um aplicativo de mensagens popular que permite que você se comunique e colabore com sua equipe com mais eficiência. No entanto, você pode perder mensagens importantes de sua equipe se o Slack não estiver enviando notificações em seu computador com Windows.

Você pode fazer algumas coisas para solucionar esse problema, e este guia é sobre isso. Aqui, exploraremos oito maneiras de corrigir as notificações do Slack que não funcionam no Windows 11.

Por que o Slack não está enviando notificações de mensagem no Windows?

Pode haver vários motivos pelos quais o Slack não está enviando notificações de mensagens no Windows. Dentre elas, as mais comuns estão listadas abaixo:

- O Slack pode falhar ao enviar notificações se seu sistema não estiver configurado para receber notificações de aplicativos.

- O Não perturbe modo em seu computador com Windows pode impedir que aplicativos como o Slack enviem notificações.

- Configurações incorretas no aplicativo também podem contribuir para esse problema.

- A corrupção nos dados de cache do Slack pode interromper sua funcionalidade e impedir a entrega de notificações.

Conhecendo todos os possíveis culpados, vamos verificar as soluções que ajudarão você a solucionar esse problema.

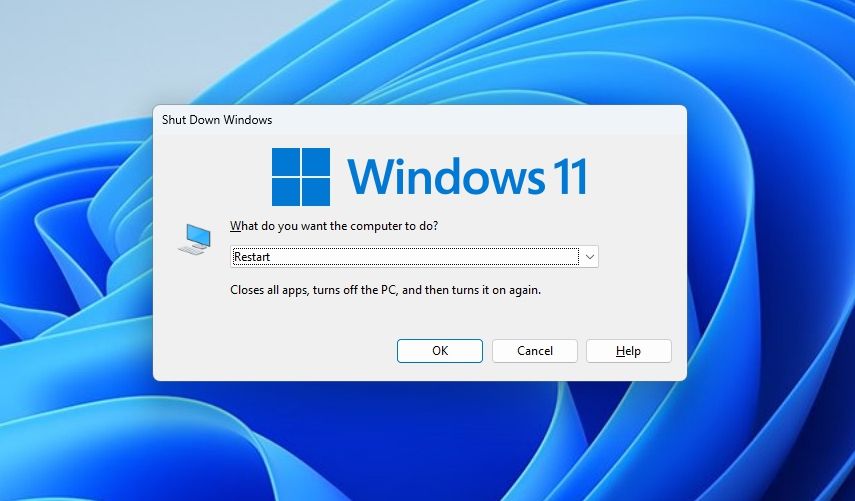

1. Reinicie o seu computador

Antes de tentar soluções complexas, reinicie o computador pelo menos uma vez. Isso eliminará qualquer bug ou falha que possa estar causando o problema.

Para reiniciar, pressione o Alt + F4 tecla de atalho, escolha Reiniciar no menu suspenso e clique em OK. Após a reinicialização, solicite a um colega que envie uma mensagem para você no Slack e verifique se você recebe a notificação no seu sistema. Se a notificação ainda não chegar, prossiga para a próxima solução da lista.

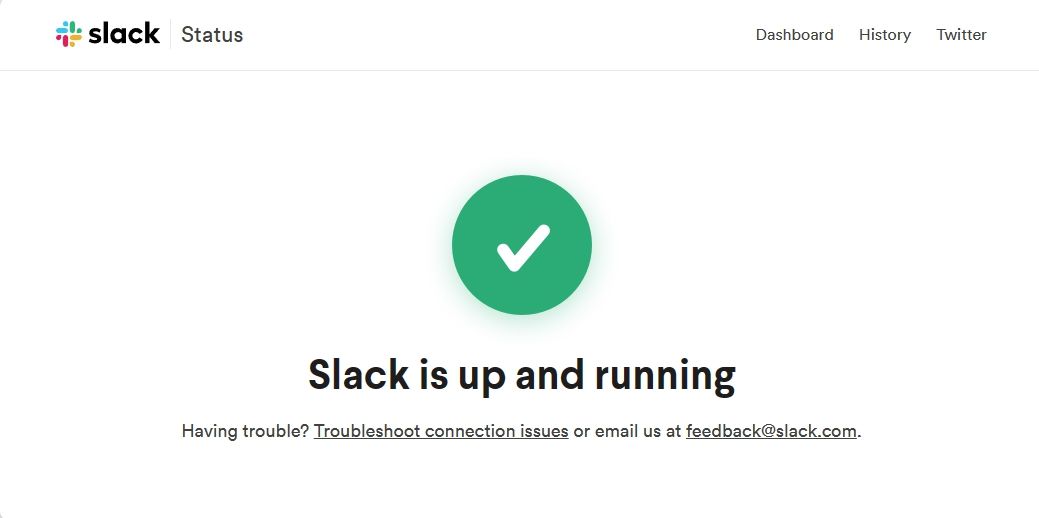

2. Verifique o status do servidor Slack

Como qualquer aplicativo de mensagens on-line para desktop, os servidores do Slack podem sofrer interrupções ocasionais. Isso pode resultar de procedimentos de manutenção ou correção de problemas relacionados ao servidor. Vários serviços do Slack, incluindo sua função de entrega de notificação, podem sofrer interrupções durante essas situações.

Portanto, se o Slack não estiver enviando notificações, certifique-se de verificar a página de status do servidor Slack. Se ele disser que há um problema, a equipe do servidor certamente o corrigirá no devido tempo e não há muito o que fazer.

No entanto, se os servidores Slack estiverem operacionais e você ainda encontrar o problema, é possível que o recurso de sessão do Windows Focus esteja envolvido.

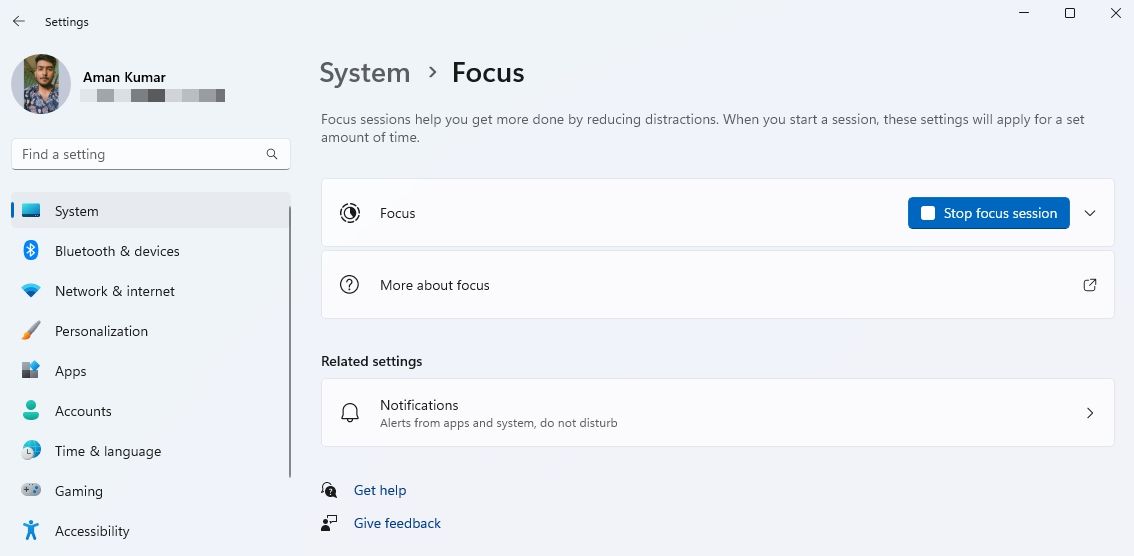

3. Interrompa as sessões de foco no Windows

A sessão Focus é um recurso útil que ajuda a minimizar as distrações no Windows e a se concentrar no trabalho. O Windows ativa o modo Não perturbe durante uma sessão Focus e oculta todas as notificações.

Se você iniciou uma sessão do Focus, não receberá notificações de nenhum aplicativo, incluindo o Slack. Para retomar o recebimento de notificações, você precisará interromper a sessão do Focus. Aqui está uma instrução passo a passo sobre como fazê-lo:

- Imprensa Vitória + eu juntos para abrir Configurações.

- Escolher Sistema na barra lateral esquerda e Foco do painel direito.

- Clique no Parar foco sessão botão.

E é sobre isso. Verifique se agora você recebe notificações no Slack.

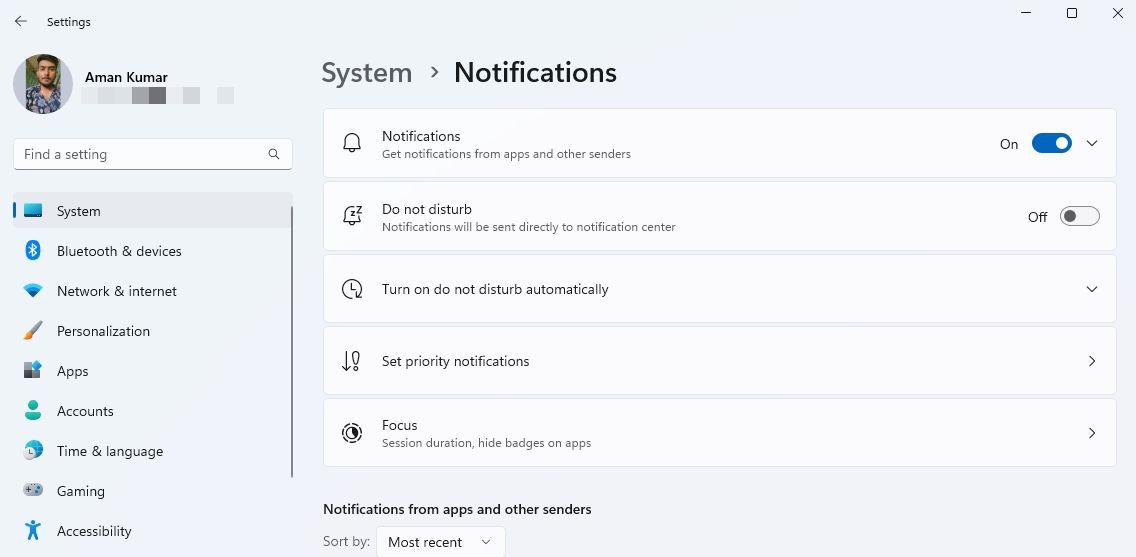

4. Desative o modo Não perturbe

Não perturbe é outro recurso de produtividade que silencia todas as suas notificações, permitindo que você se concentre em seu trabalho. Se esse recurso estiver ativado, talvez você não receba notificações do Slack.

Você deve desativar o modo Não perturbe para continuar recebendo notificações do Slack. Siga estas etapas para fazer isso:

- Abra Configurações, escolha Sistema na barra lateral esquerda e Notificações do painel direito.

- Desative a alternância ao lado de Não perturbe.

Além disso, você pode adicionar o Slack como uma exceção ao modo Não perturbe. Dessa forma, você ainda receberá notificações do Slack mesmo que seu computador esteja nesse modo. Veja como fazer isso:

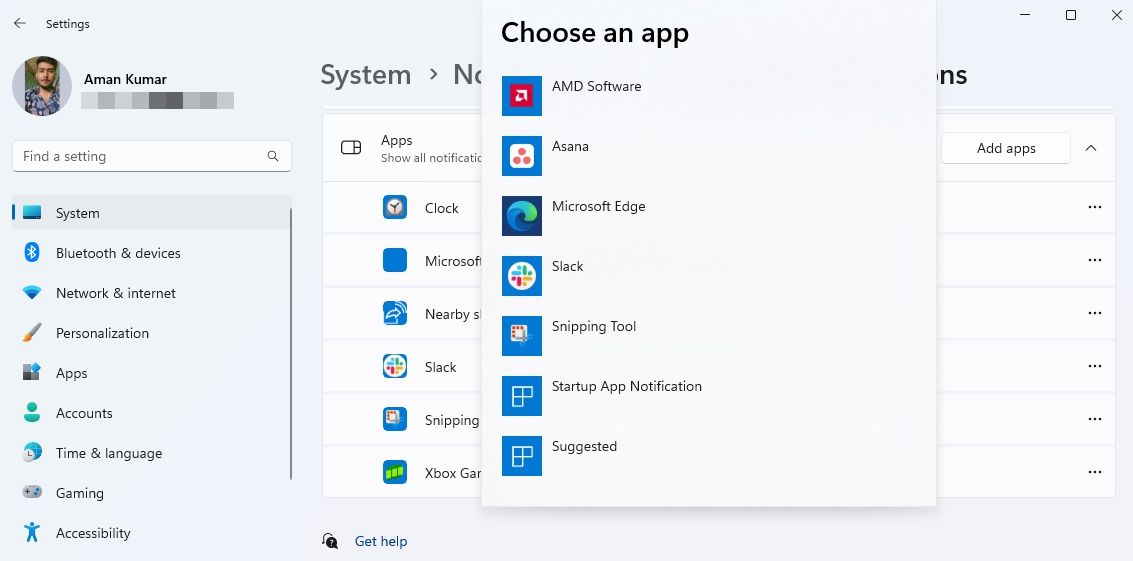

- Navegue até Configurações > Sistema > Notificações.

- Clique no Definir notificações prioritárias opção.

- Clique no Adicionar apPS botão e escolha folga na lista de aplicativos instalados que surge.

É isso! O Windows agora exibirá notificações do Slack mesmo quando o modo Não perturbe estiver ativo.

5. Permita que o Slack envie notificações

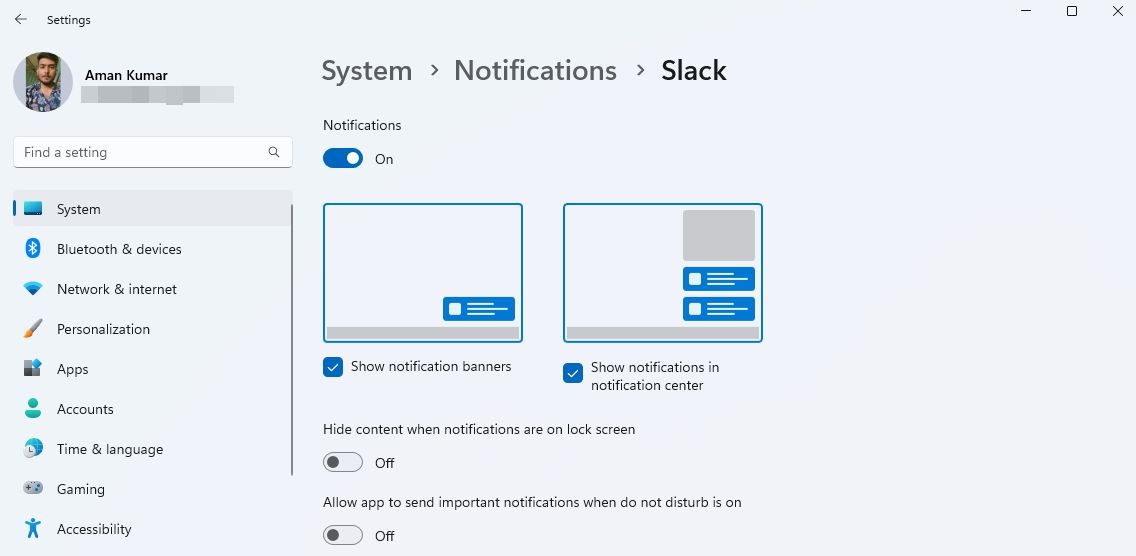

O Windows permite a opção de personalizar quais aplicativos podem enviar notificações para você. Se você já negou permissão ao Slack para enviar notificações no Windows, veja como ativá-lo:

- Dirija-se para Configurações > Sistema > Notificações.

- Selecione folga debaixo de Notificação de aplicativos e outros remetentes seção.

- Ative a alternância abaixo Notificações.

Agora, o Windows mostrará todas as notificações do Slack em sua central de notificações.

6. Alterar as configurações do Slack

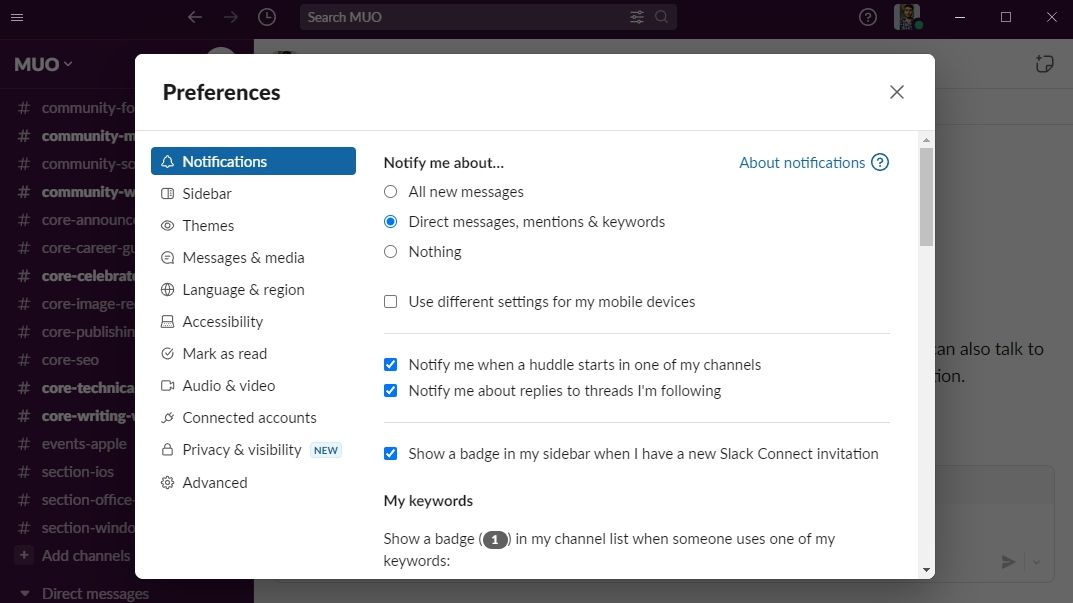

Outro motivo potencial para o problema pode ser configurações incorretas do Slack. Você terá que definir corretamente as configurações do Slack para receber suas notificações de mensagens em seu computador.

Siga estas etapas para fazer isso:

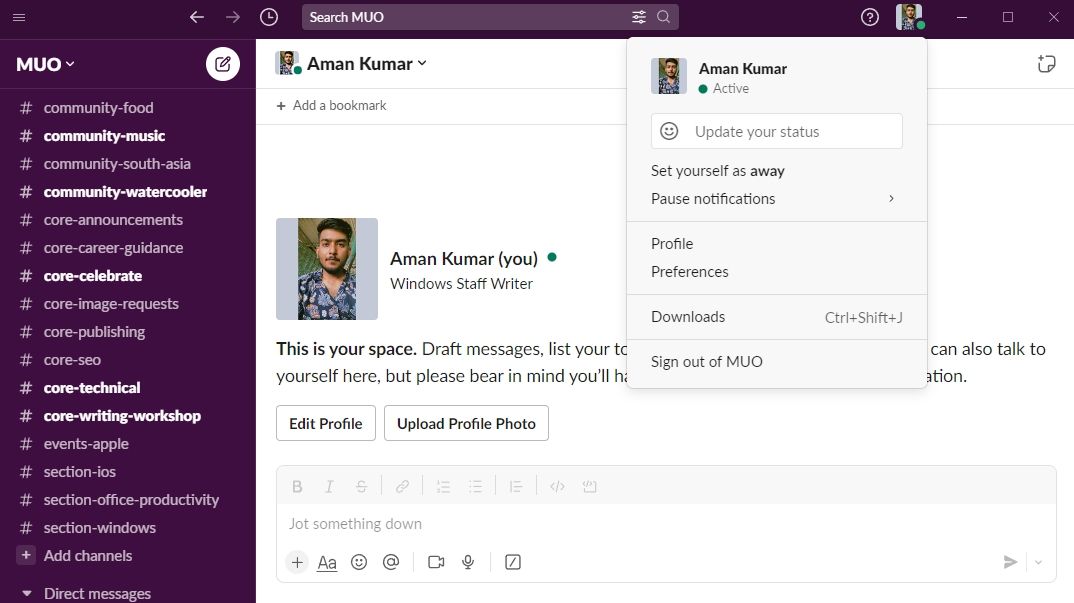

- Abra o Slack, clique no seu ícone de perfil na barra superior e escolha Preferências.

- Escolher Notificações na barra lateral esquerda e selecione Mensagens diretas, menções e palavras-chave. Você pode escolher Todas as novas mensagens se você deseja ser notificado sobre as mensagens de todos os canais.

Além disso, você deve retomar as notificações se as colocou em pausa. Para fazer isso, clique no ícone do seu perfil, passe o cursor para Pausar notificaçõese clique Retome as notificações.

7. Limpe os dados de cache do Slack

Às vezes, o Slack pode se comportar mal e não enviar notificações devido a dados de cache corrompidos. Para corrigir isso, você pode limpar os dados de cache do Slack.

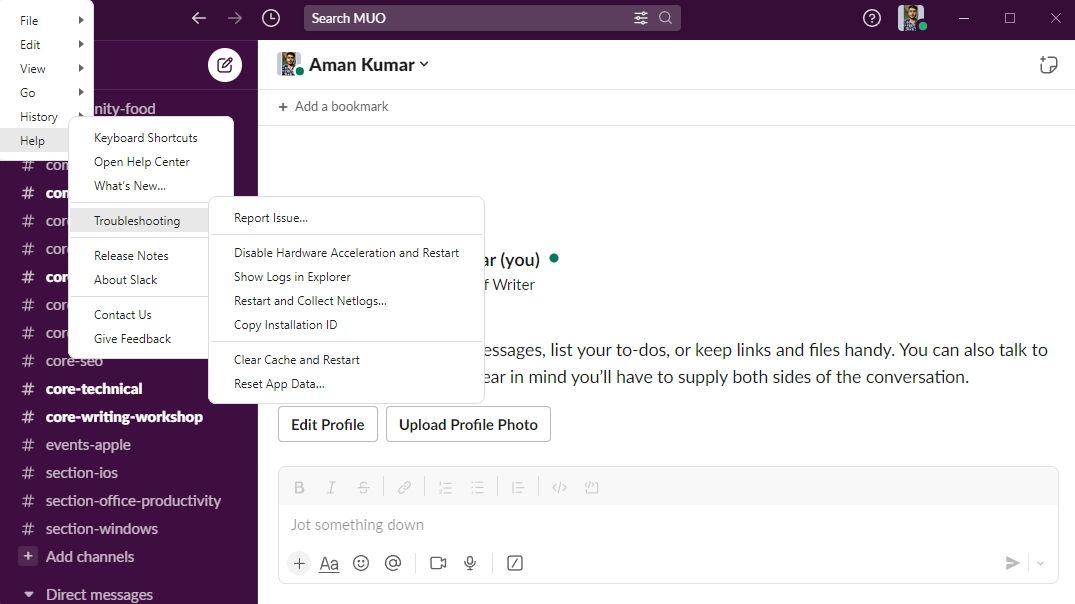

Para limpar o cache do Slack, abra o Slack, clique no botão ícone de hambúrguer no canto superior esquerdo, passe o cursor para Ajuda > Solução de problemase, em seguida, clique em Limpe o cache e reinicie.

O Slack agora limpará seus dados de cache e reiniciará automaticamente. Depois de reiniciar, verifique se o Slack está enviando notificações. Caso contrário, pode ser necessário redefinir os dados do Slack.

8. Redefina os dados do seu aplicativo Slack

Você ainda não está recebendo notificações do Slack no Windows? Nesse caso, um problema com seu perfil de usuário provavelmente está causando o problema. Para corrigir isso, você precisará redefinir seus dados do Slack. Isso fará com que você saia de todos os seus espaços de trabalho e redefinirá o aplicativo para seu estado original.

Para redefinir seus dados do Slack, siga estas etapas:

- Inicie o Slack, clique no ícone do hambúrguer, passe o cursor para Ajuda > Solução de problemase, em seguida, clique em Redefinir dados do aplicativo.

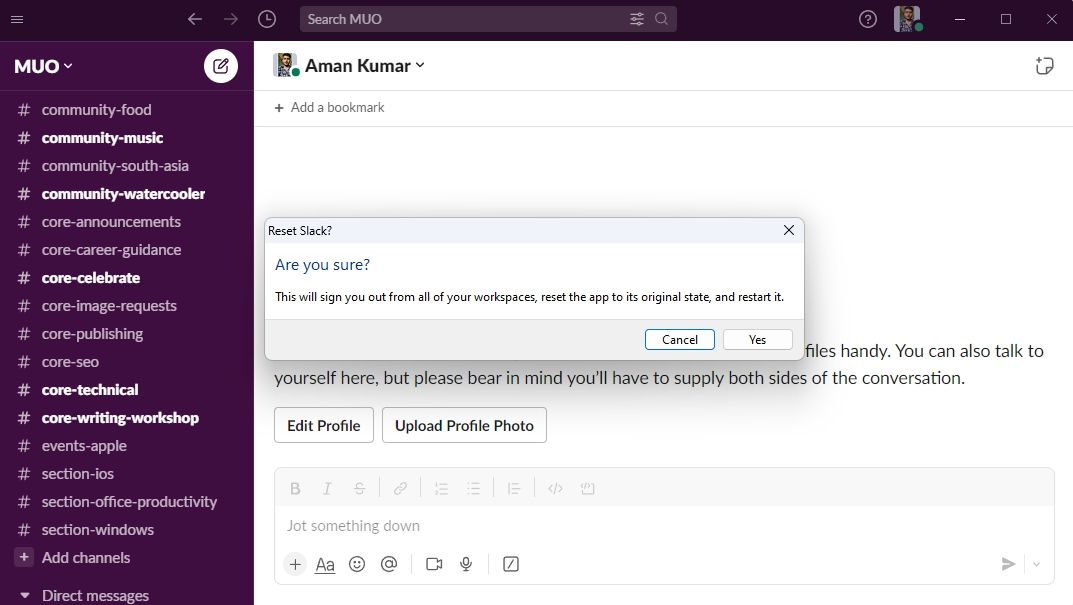

- Clique Sim no prompt de confirmação.

Agora, o Slack será reiniciado automaticamente e você terá que entrar no seu espaço de trabalho novamente.

Consertar notificações do Slack que não funcionam no Windows

Felizmente, o Slack agora está mostrando notificações novamente no seu PC com Windows, para que você não perca nenhum texto importante de seus colegas. Mas se o problema persistir mesmo depois de passar por todas as soluções mencionadas acima, é hora de entrar em contato com o suporte do Slack.

Se esse não for o único problema que você teve com o Slack, experimente várias alternativas do Slack.

.