.

Kim et al.

Os pesquisadores desenvolveram um ataque que força o navegador Safari da Apple a divulgar senhas, conteúdo de mensagens do Gmail e outros segredos, explorando uma vulnerabilidade de canal lateral nas CPUs das séries A e M que executam dispositivos iOS e macOS modernos.

O iLeakage, como os pesquisadores acadêmicos chamaram o ataque, é prático e requer recursos mínimos para ser executado. No entanto, exige extensa engenharia reversa do hardware da Apple e experiência significativa na exploração de uma classe de vulnerabilidade conhecida como canal lateral, que vaza segredos com base em pistas deixadas em emanações eletromagnéticas, caches de dados ou outras manifestações de um sistema visado. O canal secundário, neste caso, é a execução especulativa, um recurso de melhoria de desempenho encontrado em CPUs modernas que formou a base de um amplo corpus de ataques nos últimos anos. O fluxo quase interminável de variantes de exploração deixou os fabricantes de chips – principalmente a Intel e, em menor grau, a AMD – lutando para encontrar mitigações.

Explorando o WebKit no silício da Apple

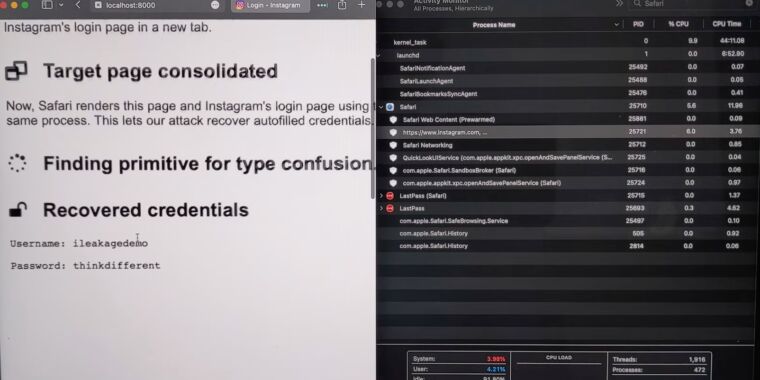

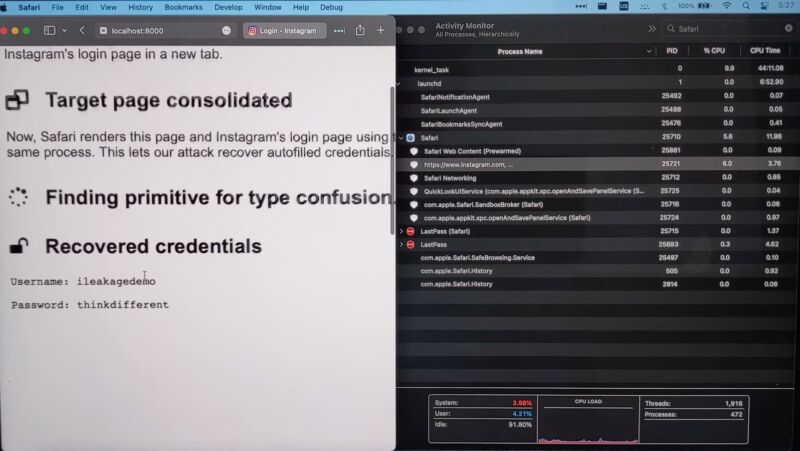

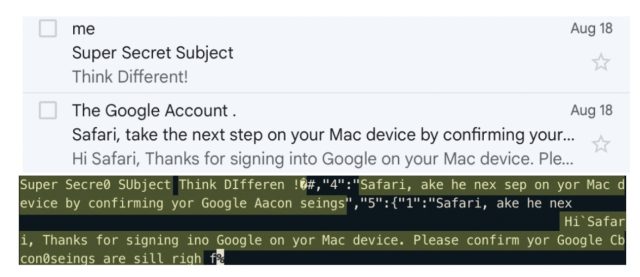

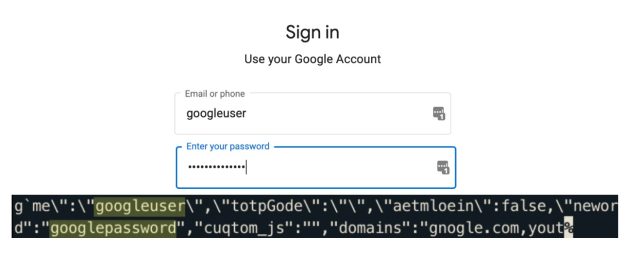

Os pesquisadores implementaram o iLeakage como um site. Quando visitado por um dispositivo macOS ou iOS vulnerável, o site usa JavaScript para abrir secretamente um site separado de escolha do invasor e recuperar o conteúdo do site renderizado em uma janela pop-up. Os pesquisadores aproveitaram com sucesso o iLeakage para recuperar o histórico de visualizações do YouTube, o conteúdo de uma caixa de entrada do Gmail – quando um alvo está logado – e uma senha que está sendo preenchida automaticamente por um gerenciador de credenciais. Uma vez visitado, o site iLeakage leva cerca de cinco minutos para traçar o perfil da máquina alvo e, em média, cerca de mais 30 segundos para extrair um segredo de 512 bits, como uma sequência de 64 caracteres.

Kim, et al.

“Mostramos como um invasor pode induzir o Safari a renderizar uma página da web arbitrária, recuperando posteriormente informações confidenciais presentes nela usando execução especulativa”, escreveram os pesquisadores em um site informativo. “Em particular, demonstramos como o Safari permite que uma página maliciosa recupere segredos de alvos populares de alto valor, como o conteúdo da caixa de entrada do Gmail. Por fim, demonstramos a recuperação de senhas, caso estas sejam preenchidas automaticamente pelos gerenciadores de credenciais.”

Kim, et al.

Embora o iLeakage funcione apenas em Macs ao executar o Safari, iPhones e iPads podem ser atacados ao executar qualquer navegador porque todos são baseados no mecanismo de navegador WebKit da Apple. Um representante da Apple disse que o iLeakage avança no entendimento da empresa e que a empresa está ciente da vulnerabilidade e planeja resolvê-la em um próximo lançamento de software. Não há designação CVE para rastrear a vulnerabilidade.

Atributos exclusivos do WebKit são um ingrediente crucial no ataque. O design do silício das séries A e M – a primeira geração de CPUs projetadas pela Apple para dispositivos iOS e macOS, respectivamente – é o outro. Ambos os chips contêm defesas destinadas a proteger contra ataques de execução especulativa. As deficiências na forma como essas proteções são implementadas permitiram que o iLeakage prevalecesse sobre elas.

.