.

Bytes Gerais

Os hackers drenaram milhões de dólares em moedas digitais de caixas eletrônicos de criptomoeda, explorando uma vulnerabilidade de dia zero, deixando os clientes no gancho para perdas que não podem ser revertidas, revelou o fabricante do quiosque.

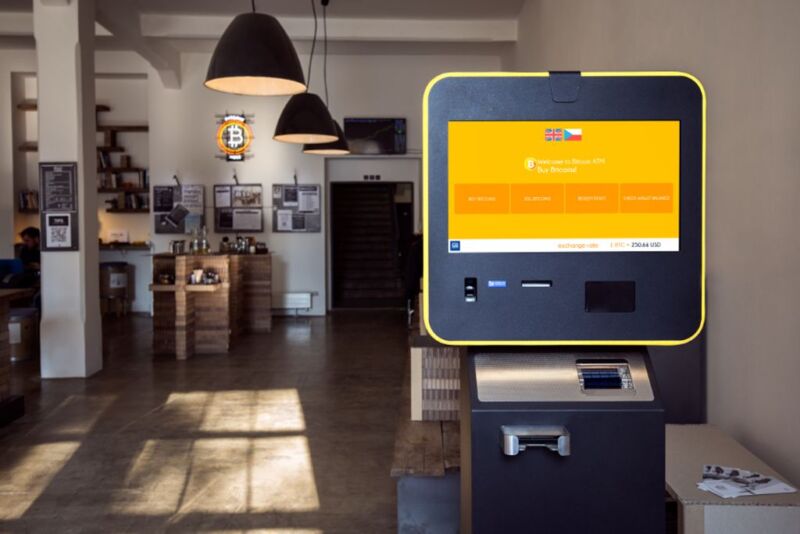

O assalto visava caixas eletrônicos vendidos pela General Bytes, uma empresa com várias localizações em todo o mundo. Esses BATMs, abreviação de caixas eletrônicos de bitcoin, podem ser configurados em lojas de conveniência e outros negócios para permitir que as pessoas troquem bitcoin por outras moedas e vice-versa. Os clientes conectam os BATMs a um servidor de aplicativos criptográficos (CAS) que eles podem gerenciar ou, até agora, que a General Bytes poderia gerenciar para eles. Por motivos que não são totalmente claros, os BATMs oferecem uma opção que permite aos clientes enviar vídeos do terminal para o CAS usando um mecanismo conhecido como interface do servidor mestre.

Indo indo Foi

No fim de semana, a General Bytes revelou que mais de US$ 1,5 milhão em bitcoins foram drenados de CASes operados pela empresa e por clientes. Para realizar o roubo, um agente de ameaça desconhecido explorou uma vulnerabilidade anteriormente desconhecida que permitia usar essa interface para carregar e executar um aplicativo Java malicioso. O ator então drenou várias carteiras quentes de cerca de 56 BTC, no valor de aproximadamente US$ 1,5 milhão. A General Bytes corrigiu a vulnerabilidade 15 horas depois de saber disso, mas devido à forma como as criptomoedas funcionam, as perdas eram irrecuperáveis.

Funcionários da General Bytes escreveram:

A noite de 17 para 18 de março foi o momento mais desafiador para nós e para alguns de nossos clientes. Toda a equipe tem trabalhado ininterruptamente para coletar todos os dados sobre a violação de segurança e está trabalhando continuamente para resolver todos os casos para ajudar os clientes a voltarem a ficar online e continuarem a operar seus caixas eletrônicos o mais rápido possível. Pedimos desculpas pelo que aconteceu e revisaremos todos os nossos procedimentos de segurança e estamos fazendo todo o possível para manter nossos clientes afetados à tona.

O post disse que o fluxo do ataque foi:

1. O invasor identificou uma vulnerabilidade de segurança na interface de serviço mestre que os BATMs usam para enviar vídeos para o CAS.

2. O invasor escaneou o espaço de endereço IP gerenciado pelo host de nuvem DigitalOcean Ocean para identificar serviços CAS em execução nas portas 7741, incluindo o serviço General Bytes Cloud e outros operadores BATM executando seus servidores no Digital Ocean.

3. Explorando a vulnerabilidade, o invasor carregou o aplicativo Java diretamente no servidor de aplicativos usado pela interface administrativa. O servidor de aplicativos foi, por padrão, configurado para iniciar aplicativos em sua pasta de implantação.

Depois que o aplicativo malicioso foi executado em um servidor, o agente da ameaça foi capaz de (1) acessar o banco de dados, (2) ler e descriptografar chaves de API codificadas necessárias para acessar fundos em carteiras quentes e trocas, (3) transferir fundos de carteiras quentes para uma carteira controlada pelo agente da ameaça, (4) baixar nomes de usuário e hashes de senha e desativar o 2FA e (5) acessar os logs de eventos do terminal e verificar as instâncias em que os clientes digitalizaram as chaves privadas no caixa eletrônico. Os dados confidenciais na etapa 5 foram registrados por versões mais antigas do software ATM.

Clientes BATM por conta própria agora

No futuro, dizia o post deste fim de semana, a General Bytes não gerenciará mais CASes em nome dos clientes. Isso significa que os proprietários de terminais terão que gerenciar os próprios servidores. A empresa também está coletando dados de clientes para validar todas as perdas relacionadas ao hack, realizando uma investigação interna e cooperando com as autoridades na tentativa de identificar o autor da ameaça.

A General Bytes disse que a empresa recebeu “várias auditorias de segurança desde 2021” e que nenhuma delas detectou a vulnerabilidade explorada. A empresa está agora no processo de buscar mais ajuda para proteger seus BATMs.

O incidente ressalta o risco de armazenar criptomoedas em carteiras acessíveis pela Internet, comumente chamadas de carteiras quentes. Ao longo dos anos, carteiras quentes foram drenadas ilegalmente de quantidades incontáveis de moedas digitais por invasores que exploram várias vulnerabilidades em infraestruturas de criptomoedas ou enganando os detentores de carteiras para que forneçam as chaves de criptografia necessárias para fazer saques.

Os profissionais de segurança há muito aconselham as pessoas a armazenar fundos em carteiras frias, o que significa que eles não podem ser acessados diretamente pela Internet. Infelizmente, BATMs e outros tipos de caixas eletrônicos de criptomoeda geralmente não podem seguir essa prática recomendada porque os terminais devem estar conectados a carteiras quentes para que possam fazer transações em tempo real. Isso significa que os BATMs provavelmente continuarão sendo o principal alvo dos hackers.

.