Em maio de 2020, os pesquisadores conseguiram demonstrar como os invasores podem roubar dados do PC com gap de ar, transformando RAM em cartão Wi-Fi. Agora, os pesquisadores da Universidade do Negev, em Israel, publicaram um estudo intitulado “SATAn: Air-Gap Exfiltration Attack via Radio Signals From SATA Cables”, de autoria de Mordechai Guri, provando que hackers podem extrair dados de um sistema aparentemente seguro explorando seu cabo SATA.

O ataque recebeu o nome de SATan. Vale a pena notar que a conexão SATA é usada em centenas de milhares de dispositivos globalmente para conectar discos rígidos e SSDs no PC.

SATAn Exploitation Explained

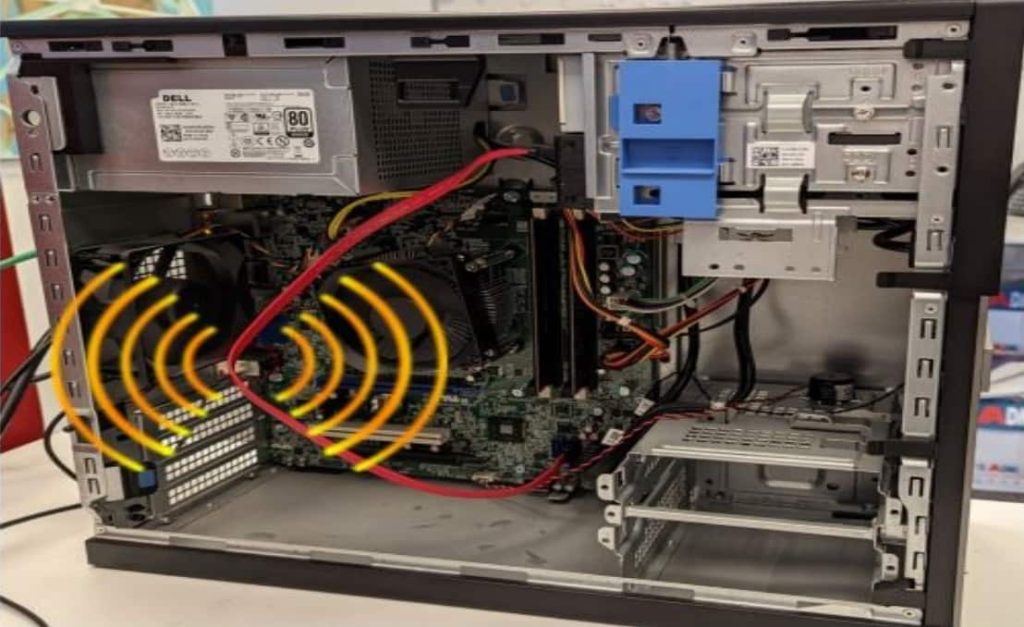

Pesquisadores demonstraram que um invasor pode usar o cabo SATA como transmissor sem fio e interceptar os dados que ele carrega como sinais de rádio na banda de 6GHz. É um ataque complexo que exige que o invasor instale malware específico na máquina de destino e use um shellcode especialmente projetado para modificar a atividade do sistema de arquivos, que gera sinais de rádio identificáveis por meio de cabos SATA.

Após o software malicioso está instalado, ele começa a codificar os dados a serem roubados após obter diferentes tipos de acesso ao sistema de arquivos, como leitura e gravação para gerar um sinal no cabo SATA.

O pesquisador observou que as operações de gravação ou leitura podem criar sinais corretos de forma mais eficaz, mas as operações de leitura não exigem permissões mais altas no nível do sistema e geram sinais mais fortes de até 3 dB. O invasor recebe esse sinal em um dispositivo próximo se o receptor estiver localizado a um metro do alcance do transmissor.

Nesse caso, o laptop usou um receptor de rádio definido por software para recepção do sinal. Os pesquisadores inseriram ‘Segredo’ em seu dispositivo de destino, que a segunda máquina captou.

Por que essa técnica funciona?

Ar- sistemas com lacunas são onde os dados mais sensíveis do mundo são normalmente armazenados. Esses sistemas não estão conectados a uma rede, internet ou qualquer conexão com o mundo exterior. Além disso, o sistema air-gapped não depende de hardware para permitir comunicações sem fio, como hardware Wi-Fi ou Bluetooth.

Portanto, roubar dados desses sistemas envolve habilidades avançadas e altamente sofisticadas. Este ataque funciona convertendo o cabo SATA padrão em um transmissor de rádio sem modificar fisicamente o hardware. O barramento SATA cria interferência eletromagnética ao realizar sua operação normal, e essa interferência é manipulada para transmitir dados.

De acordo com o relatório da universidade, o pesquisador usou o cabo como uma antena sem fio operando na faixa de frequência de 6 GHz para transmitir uma mensagem curta para um laptop próximo. No entanto, os invasores podem usar essa técnica com keyloggers para roubar dados confidenciais, incluindo senhas, arquivos e imagens.