.

A estreia de Michael B. Jordan na direção Credo III recebeu críticas extremamente positivas dos críticos, com elogios destacando o quão bem a parcela dá um soco contra o resto do Rochoso franquia. Acompanhando a história do filho campeão peso-pesado de Apollo Creed, Adonis Creed, de Crença (2015) e Credo II (2018), Credo III marca a nona edição do icônico Rochoso franquia, mas a primeira sem Sylvester Stallone como boxeador Rocky Balboa. O mais recente Crença O filme segue Adonis (Jordan) enquanto ele enfrenta um velho amigo de infância e ex-prodígio do boxe (Jonathan Majors) no ringue, criando um volume altamente emocional e pessoal na história de Donnie.

Enquanto Credo III afastar-se do legado icônico de Rocky foi um grande risco para a franquia, a boa resposta da crítica ao filme prova que a aposta deu certo. Agregados a partir de revisões anteriores, Credo III detém uma impressionante pontuação positiva de 90% dos críticos no Rotten Tomatoes. Esta pontuação é a segunda mais alta do Crença franquia após o filme original de 2015 (95%) e é paralela à pontuação do Rotten Tomatoes na estreia de 1976 Rochoso filme (91%). Tirando qualquer dúvida sobre como a franquia se sairia sem a presença de Stallone, Credo IIIAs excelentes críticas de estão atribuindo as razões do sucesso do filme em todos os aspectos, desde o elenco até a ação de boxe no estilo anime.

1 Direção de Michael B. Jordan

Credo IIIAs críticas de 2023 elogiam amplamente o desempenho estelar de Michael B. Jordan por trás das câmeras. Rochoso spinoff marca sua estreia na direção. Enquanto Jordan também está sendo celebrado por sua interpretação de Adonis Creed na tela, é seu estilo de direção e visuais elétricos que estão fazendo Credo III um sucesso entre os críticos. O elogio da crítica Credo III observa que as habilidades de Jordan como diretor ajudam o filme a superar seu roteiro, o que parece ser uma das facetas do filme que impede seu sucesso ousado.

Considerando o original Crença filme foi dirigido por aclamado pela crítica Pantera negra diretor Ryan Coogler, o notável elogio à direção de estreia de Jordan é muito mais impressionante. Além disso, com Jordan agora provando que pode renovar o Crença franquia por conta própria e se afastar da sombra de Rocky, o futuro da história de Adonis é muito mais otimista sob sua liderança. Se a direção de Jordan não tivesse sido de alto nível e inventiva, Credo III não teria as ótimas críticas que merecia, pois é sua visão que influencia o restante da admiração pelo filme. Se Jordan continuar a dirigir o futuro Crença filmes ou Rochoso derivados, então Credo III prova que a franquia está em boas mãos.

2 Cenas de luta originais de Creed III

Os críticos também elogiam Credo IIIcenas de luta originais e eletrizantes, que inerentemente servem como outra celebração da direção marcante de Michael B. Jordan. A franquia sempre foi conhecida por suas cenas de boxe triunfantes, corajosas e emocionantes, mas depois das nove Rochoso filmes, não seria surpreendente que a franquia ficasse sem ideias para reinventar essas sequências básicas de luta. No entanto, os críticos estão comentando que a coreografia e o estilo visual das cenas de luta em Credo III são originais e atraentes, especialmente com o novo significado que assumem na história de Adonis Creed.

De acordo com a crítica de Austin Burke do Flick Fan Nation, Jordan dirige um dos “sequências de luta mais habilmente trabalhadas de todos os tempos”, com outros críticos elogiando as cenas de boxe como algumas das melhores do Crença trilogia. Embora seja mencionado que Credo III não tem tantas cenas de boxe quanto outros filmes do Rochoso série, o sucesso da coreografia e direção das sequências de luta de Jordan compensa sua escassez. o amado Rochoso franquia teve um sucesso notável ao priorizar seus temas e história em vez de cenas de luta inchadas, com Jordan’s Credo III levando essas lições a sério, fazendo com que os poucos socos realmente contem.

3 Desempenho de vilão simpático de Jonathan Majors

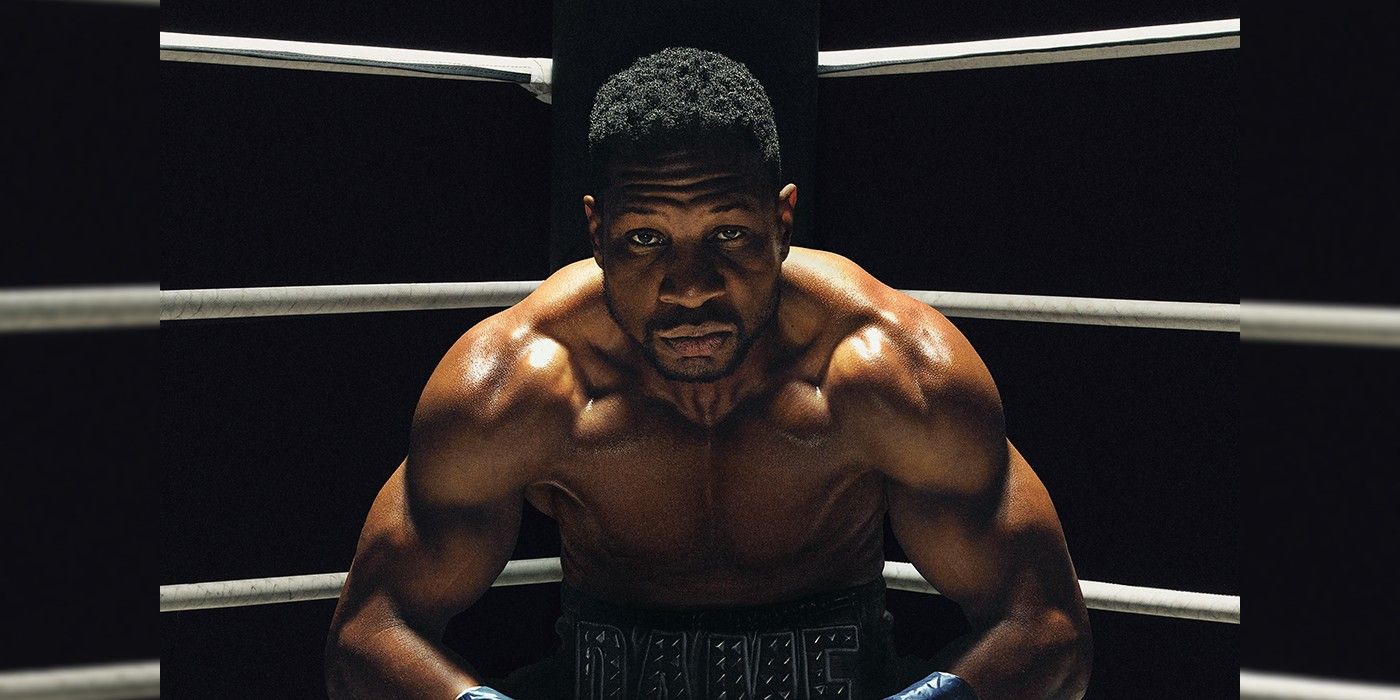

Por mais que Michael B. Jordan esteja sendo elogiado por sua direção, os críticos celebram o desempenho de estrela de cinema de Jonathan Majors em Credo III. Majors interpreta um novo personagem do passado de Adonis, Damian “Dame” Anderson, que se torna o rival de Donnie e o antagonista surpreendentemente simpático de Credo IIIda história. O Crença franquia priorizou tanto Donnie como o herói que as jornadas emocionais dos vilões foram deixadas de lado, mas o vilão de Jonathan Majors em Credo III tem interesses emocionais cruciais na luta. Claro, isso não pode ser realizado adequadamente sem uma atuação estelar de Majors, que rouba o show de acordo com os críticos.

Enquanto Jonathan Majors continuou a provar suas habilidades de atuação por meio de papéis dramáticos e de ação, sua jornada para os holofotes foi em grande parte no MCU como Kang, o Conquistador, o que não lhe deu a oportunidade de mostrar a ousadia emocional que possui em outros papéis. Credo III utiliza totalmente os talentos de Majors e o coloca cara a cara com o diretor-estrela Jordan, tornando sua atuação uma parte fundamental do sucesso do filme de boxe de 2023. Seguindo Credo IIICom críticas positivas e elogios esmagadores por sua atuação, Jonathan Majors estará em alta demanda para papéis dramáticos em camadas.

4 A nova e dramática história de Creed III

O Crença A franquia tem se concentrado principalmente no conceito de legado e na luta geracional da comunidade internacional de boxe profissional, seja Donnie lidando com a história de seu pai Apollo Creed, os ensinamentos de Rocky Balboa ou resgatando o nome de sua família ao lutar contra o filho de seu pai. assassino do pai, Ivan Drago. No entanto, Credo III é apenas a história de Adonis e uma luta contundente com o passado enquanto ele lida com a culpa de seus próprios sobreviventes e assuntos pessoais de sua infância, muito antes de Rocky Balboa estar ao seu lado. Credo IIIas críticas de celebram a história operística por mover o Crença e Rochoso franquias em uma nova direção, que não precisa do garanhão italiano para ter sucesso.

5 Creed III prova que a franquia de boxe não precisa de Rocky

Adonis Creed pode dever seu sucesso no início da carreira a Rocky Balboa, mas o fim de Credo II provou que agora era a hora de Donnie brilhar e construir seu próprio legado. Os críticos estão entusiasmados com o quão bem Michael B. Jordan é capaz de finalmente sair da sombra de Rocky e transformar o Crença franquia em uma história exclusivamente sobre o personagem-título. É uma grande aposta continuar o Rochoso franquia sem Sylvester Stallone, mas Jordan consegue e prova que a saga mais ampla do boxe pode abordar mais narrativas não relacionadas ao garanhão italiano. Credo III verifica todas as caixas para a franquia aperfeiçoada por Stallone no original Rochosomas oficialmente faz de Adonis o verdadeiro herói de sua história.

6 Inspirações de anime de Creed III

Credo IIIAs boas críticas de também têm admirado as inspirações de anime de Michael B. Jordan para sua nova abordagem das cenas de luta da série de filmes. Claro, o Rochoso A franquia sempre incluirá homenagens às lutas de boxe anteriores de Rocky, mas Jordan corajosamente traz a franquia em uma nova direção, prestando homenagem às lutas de anime. À medida que Jordan evolui, o Rochoso legado, suas apostas valem a pena jogando com novos gêneros e usando inspirações de anime shonen para revitalizar Credo IIIsequências de luta visualmente satisfatórias.

.