.

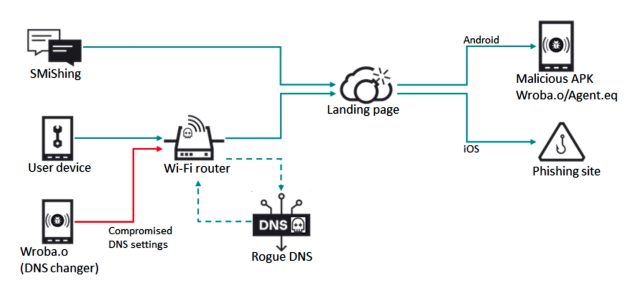

Pesquisadores descobriram um aplicativo Android malicioso que pode adulterar o roteador sem fio ao qual o telefone infectado está conectado e forçar o roteador a enviar todos os dispositivos de rede para sites maliciosos.

O aplicativo malicioso, encontrado pela Kaspersky, usa uma técnica conhecida como sequestro de DNS (Domain Name System). Depois que o aplicativo é instalado, ele se conecta ao roteador e tenta fazer login em sua conta administrativa usando credenciais padrão ou comumente usadas, como admin:admin. Quando bem-sucedido, o aplicativo altera o servidor DNS para um malicioso controlado pelos invasores. A partir de então, os dispositivos na rede podem ser direcionados para sites impostores que imitam sites legítimos, mas espalham malware ou registram credenciais de usuários ou outras informações confidenciais.

Capaz de se espalhar amplamente

“Acreditamos que a descoberta dessa nova implementação do alterador de DNS é muito importante em termos de segurança”, escreveram os pesquisadores da Kaspersky. “O invasor pode usá-lo para gerenciar todas as comunicações de dispositivos usando um roteador Wi-Fi comprometido com as configurações de DNS não autorizadas.”

Os pesquisadores continuaram: “Os usuários conectam dispositivos Android infectados a Wi-Fi gratuito/público em locais como cafés, bares, bibliotecas, hotéis, shoppings e aeroportos. Quando conectado a um modelo de Wi-Fi direcionado com configurações vulneráveis, o malware do Android comprometerá o roteador e também afetará outros dispositivos. Como resultado, é capaz de se espalhar amplamente nas regiões-alvo”.

DNS é o mecanismo que corresponde a um nome de domínio como ArsTechnica.com a 18.188.231.255, o endereço IP numérico onde o site está hospedado. As pesquisas de DNS são realizadas por servidores operados pelo ISP de um usuário ou por serviços de empresas como Cloudflare ou Google. Ao alterar o endereço do servidor DNS no painel administrativo de um roteador de legítimo para malicioso, os invasores podem fazer com que todos os dispositivos conectados ao roteador recebam pesquisas de domínio maliciosas que levam a sites parecidos usados para crimes cibernéticos.

O aplicativo para Android é conhecido como Wroba.o e está em uso há anos em vários países, incluindo EUA, França, Japão, Alemanha, Taiwan e Turquia. Curiosamente, a técnica de sequestro de DNS da qual o malware é capaz está sendo usada quase exclusivamente na Coreia do Sul. De 2019 até a maior parte de 2022, os invasores atraíram alvos para sites maliciosos que foram enviados por meio de mensagens de texto, uma técnica conhecida como smishing. No final do ano passado, os invasores incorporaram o sequestro de DNS em suas atividades naquele país asiático.

Os invasores, conhecidos no setor de segurança como Roaming Mantis, projetaram o sequestro de DNS para funcionar apenas quando os dispositivos visitam a versão móvel de um site falsificado, provavelmente para garantir que a campanha não seja detectada.

Embora a ameaça seja séria, ela tem uma grande falha: HTTPS. Os certificados Transport Layer Security (TLS) que servem como base para HTTPS vinculam um nome de domínio como ArsTechnica.com a uma chave de criptografia privada que é conhecida apenas pelo operador do site. As pessoas direcionadas a um site malicioso disfarçado de Strong The One usando um navegador moderno receberão avisos de que a conexão não é segura ou serão solicitadas a aprovar um certificado autoassinado, uma prática que os usuários nunca devem seguir.

Outra maneira de combater a ameaça é garantir que a senha que protege a conta administrativa de um roteador seja alterada da padrão para uma forte.

Ainda assim, nem todos são versados nessas práticas recomendadas, o que os deixa abertos a visitar um site malicioso que parece quase idêntico ao legítimo que pretendiam acessar.

“Usuários com dispositivos Android infectados que se conectam a redes Wi-Fi gratuitas ou públicas podem espalhar o malware para outros dispositivos na rede se a rede Wi-Fi à qual eles estão conectados for vulnerável”, afirmou o relatório de quinta-feira. “Os especialistas da Kaspersky estão preocupados com o potencial do alterador de DNS ser usado para atingir outras regiões e causar problemas significativos.

.