.

Aviso! Spoilers para X-Men #27 à frente!Um dos vilões mais perigosos do X-Men já enfrentou tem planos de roubar o Juggernaute se transformar no imparável Dr. Juggernaut. Os eventos de Queda de X colocaram os X-Men em desvantagem, com a maioria dos mutantes sendo mortos ou presos. Agora, um dos arquitetos do novo status catastrófico dos mutantes está preparado para piorar ainda mais as coisas.

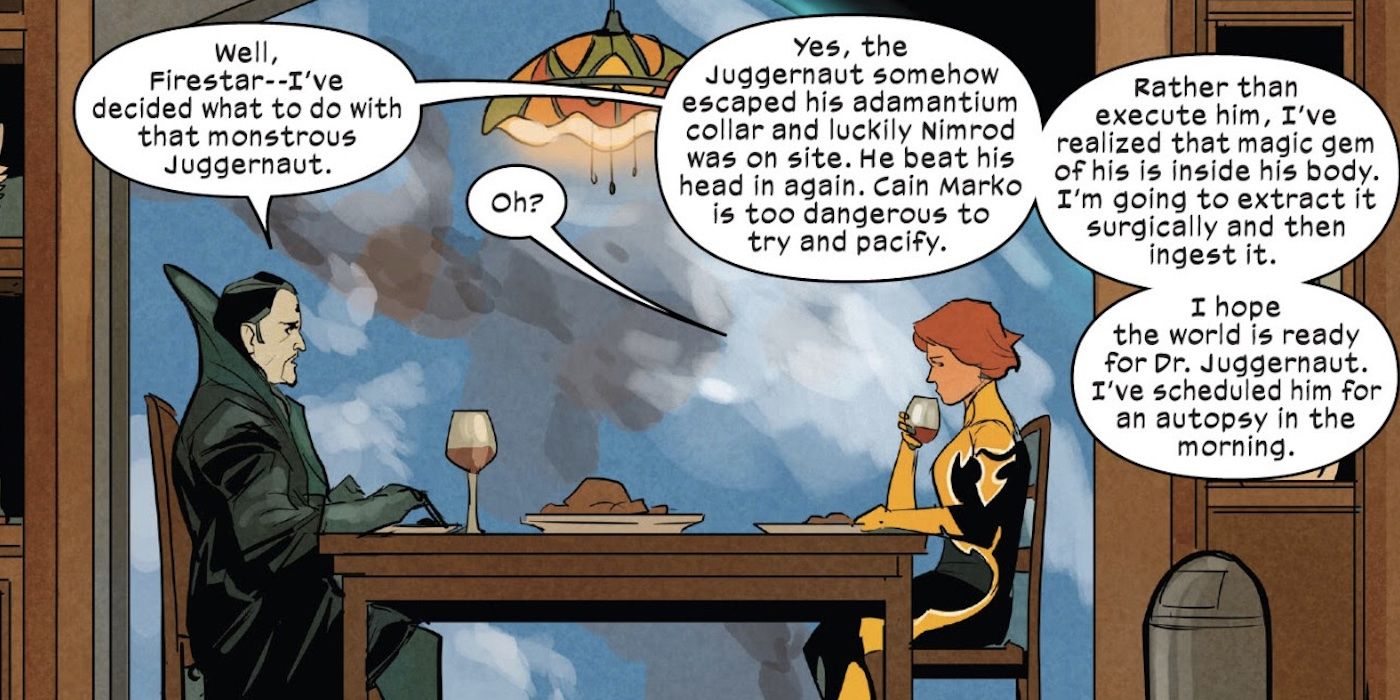

X-Men # 27 de Gerry Duggan, Phil Noto, Clayton Cowles do VC, Tom Muller e Jay Bowen começa com Kate Pryde invadindo uma prisão de Orchis e descobrindo Juggernaut. Ela fornece os meios para ele escapar no dia seguinte, mas no final da missão é revelado que sua tentativa de fuga falhou. Doutor Stasis, uma versão do Senhor Sinistro e um dos líderes de Orchis, diz que Juggernaut é perigoso demais para ser deixado vivo.

“Em vez de executá-lo, percebi que sua joia mágica está dentro de seu corpo. Vou extraí-lo cirurgicamente e depois ingeri-lo”, Stasis disse à Firestar. “Espero que o mundo esteja pronto para o Dr. Juggernaut. Eu marquei uma autópsia para ele pela manhã.”

Os poderes do Juggernaut tornariam um vilão mortal ainda mais mortal

Senhor Sinistro e Doutor Stasis são dois dos quatro clones que o cientista do século 19 Nathaniel Essex fez de si mesmo. Seu objetivo ao criar esses clones era tentar métodos diferentes para a humanidade lutar contra a inteligência artificial no futuro. Enquanto Sinistro é uma versão de Essex com um gene X, Stasis é um humano comum, embora com uma vida anormalmente longa. Acreditando que os mutantes são um perigo maior que a vida artificial, Stasis se torna um dos líderes da organização anti-mutante Orchis e ajuda a orquestrar o ataque ao Hellfire Gala que começa. Queda de X.

Tanto Juggernaut quanto Mister Sinister têm sido a base da galeria dos bandidos dos X-Men por décadas como formidáveis ameaças físicas e mentais, respectivamente. Cain Marko é conhecido mais por sua força do que por seu cérebro, já que os poderes concedidos a ele pela Joia Carmesim de Cyttorak fazem com que ele seja literalmente imparável. Com o poder intelectual adicional do Doutor Stasis, ele seria capaz de exercer suas forças físicas de maneiras novas e geniais. Embora Stasis seja um personagem relativamente novo, ele tem a mesma inteligência de Sinistro, que é conhecido por sua astúcia e sempre pensando dez passos à frente de seus oponentes.

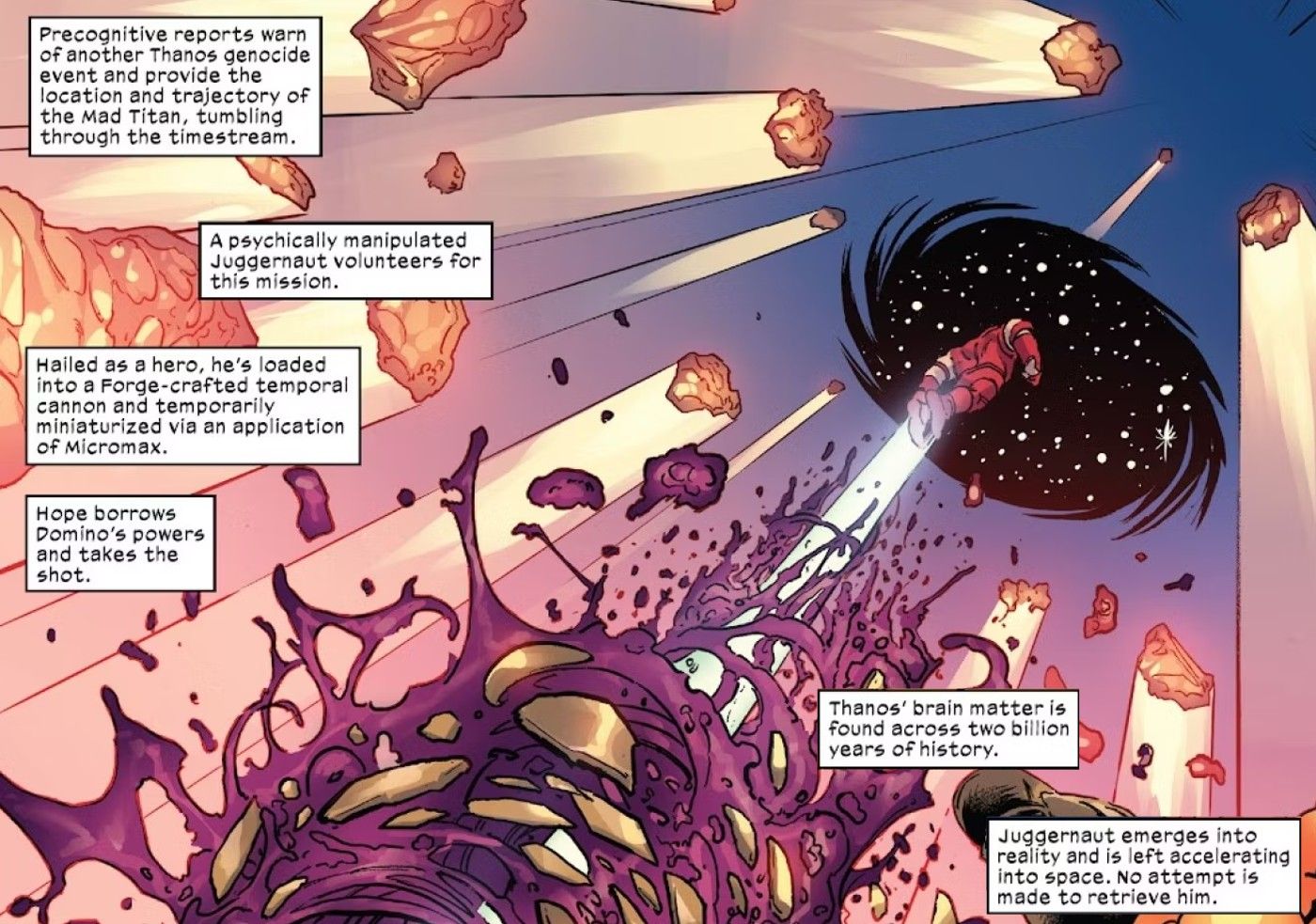

Sinistro recentemente promulgou um plano para incorporar seus genes ao DNA de cada mutante ressuscitado em Krakoa, resultando na criação do Pecados do Sinistro Linha do tempo. Aqui, todos na Terra se tornaram uma versão do Senhor Sinistro, e ele foi capaz de exercer seu poder não apenas para dominar o mundo, mas também para estender seu reinado aos confins do espaço. Ele foi até capaz de criar uma maneira brilhante de usar as habilidades de Juggernaut, transformando-o em uma bala que foi usada para assassinar Thanos e Galactus.

A única esperança que Juggernaut e o resto dos X-Men têm é que Stasis conte seus planos para Firestar, que está trabalhando como espião em Orchis. Firestar precisará alertar seus companheiros mutantes para detê-lo. Se ela não tiver sucesso, o Doutor Stasis poderá complementar suas próprias habilidades com os poderes misticamente infundidos do Juggernautuma combinação mortal que o X-Men não teria esperança de derrotar.

X-Men #27 já está à venda na Marvel Comics.

.