.

Em resumo Com os tumultos abalando o país, os parlamentares franceses aprovaram um projeto de lei que concede às autoridades o direito de bisbilhotar suspeitos por meio da “ativação remota de um dispositivo eletrônico sem o conhecimento ou consentimento de seu proprietário”.

Essa é a linguagem direta (via tradução automática) usada na versão do Senado francês de uma reforma da justiça conta passou antes. De acordo com a publicação francesa o mundoA Assembleia Geral Francesa acabou de passar sua versão, embora com algumas emendas que exigirão que o Senado aprove as mudanças antes que se torne lei.

De acordo com a disposição, a polícia francesa terá o direito de ativar câmeras e microfones remotamente, bem como coletar dados de localização de dispositivos pertencentes a suspeitos acusados de cometer crimes puníveis com pelo menos cinco anos de prisão. A polícia pode coletar dados dessa maneira por até seis meses, e qualquer dispositivo conectado – smartphones, laptops e até automóveis – pode ser usado para vigilância.

Por o mundo, legisladores do partido do Renascimento do presidente francês Emmanuel Macron acrescentaram várias emendas ao que foi apelidado de “carta dos bisbilhoteiros” – exigindo que a espionagem remota seja usada apenas “quando justificada pela natureza e gravidade do crime” e, mesmo assim, apenas para um “estrito e proporcional” comprimento de tempo. Profissões consideradas sensíveis, incluindo médicos, jornalistas, advogados, juízes e – claro – deputados, não podem ser alvo da lei aprovada pela Assembleia Geral.

“Em um momento em que a violência policial só aumenta, quando os movimentos políticos estão sendo amordaçados por vigilância e buscas em massa, os parlamentares estão prestes a autorizar a transformação de todos os objetos conectados em informantes da polícia”, disse o grupo francês de direitos digitais La Quadrature du Net disse da conta.

O ministro da Justiça francês, Éric Dupond-Moretti, disse que o projeto de lei se aplicará apenas a algumas dezenas de casos por ano e, em vez de ser uma maneira de a França colocar spyware patrocinado pelo governo nos dispositivos de qualquer pessoa acusada de um crime, salvará vidas.

“Estamos longe do totalitarismo de 1984,” ele alegou.

Mastodon não negligencie as vulnerabilidades críticas desta semana

Para grande parte do mundo foi apenas mais uma semana, mas nos Estados Unidos foi o Dia da Independência na terça-feira, tornando as coisas um pouco calmas. Isso não significa que não foram identificadas algumas vulnerabilidades críticas.

A rede social descentralizada Mastodon lidera o grupo com um problema bastante sério identificado esta semana. CVE-2023-36460com sua pontuação CVSS de 9,9, existe nas versões Mastodon começando com 3.5.0.

O problema pode permitir que um invasor com um arquivo de mídia especialmente criado “faça com que o código de processamento de mídia do Mastodon crie arquivos arbitrários em qualquer local”, de acordo com o NIST. Qualquer arquivo ao qual o Mastodon tenha acesso também pode ser substituído. Os usuários do Mastodon são aconselhados a atualizar para a versão 3.5.9, 4.0.5 ou 4.1.3, dependendo do fork que estão usando.

Ouvi falar do novo Firefox 115? Ele incluiu várias correções de segurança importantes, e a Mozilla lançou algumas outras também:

- Firefox 115 correções diversos vulnerabilidades de alta gravidade, incluindo bugs de segurança de memória que podem ser usados para executar código arbitrário e um problema de uso após liberação na criação de conexões WebRTC por HTTPS.

- Firefox ESR 102.13 recebeu patches para semelhante vulnerabilidades.

- Thunderbird v. 102.13 corrige alguns problemas semelhante ao do Firefox, também.

A CISA publicou uma única vulnerabilidade crítica do ICS, mas é definitivamente crítica. Encontrado no software PiiGAP M-Bus para o 900S, o consultivo inclui nove CVEs separados, variando de uma pontuação CVSS de 5,9 até 9,8. Os problemas incluem credenciais codificadas, transmissão de credenciais em texto sem formatação e falha na higienização da entrada, entre outros.

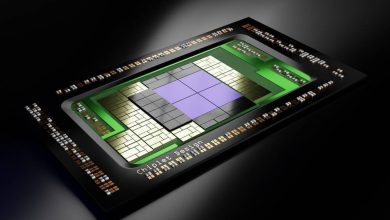

Quanto às vulnerabilidades sob exploração ativa, um único caso crítico foi identificado esta semana em várias versões dos drivers de kernel da GPU Arm Mali. Se aproveitado por um invasor, pode levar à divulgação de informações ou escalação de privilégio de root.

Gigante do petróleo Shell é presa pela Cl0p pela segunda vez em três anos

Você pensaria que uma empresa petrolífera internacional tão grande quanto a Shell aprenderia sua lição depois que a gangue russa de crimes cibernéticos Cl0p abusou de um aplicativo vulnerável de transferência de arquivos para roubar e resgatar dados de funcionários em 2021. Porém, esse não é o caso, já que a Shell acabou de admitir que o Cl0p o atingiu da mesma maneira novamente – desta vez fazendo uso de seu nova exploração quente em outro aplicativo de transferência de arquivos, o MOVEit.

“Um incidente de segurança cibernética … afetou um software de terceiros da Progress chamado MOVEit Transfer, que estava sendo executado em uma plataforma de TI da Shell”, disse a Shell explicou em uma breve declaração sobre a violação.

A Shell disse que não foi um evento de ransomware – em outras palavras, foi vítima da mesma vulnerabilidade de injeção de SQL, ou talvez um dos outro vulnerabilidades, supostamente exploradas pelo Cl0p. A Shell revelou os dados roubados relacionados a funcionários de sua subsidiária BG Group, acrescentando que não havia evidências de impacto em outros sistemas de TI.

O Cl0p atingiu a Shell pela última vez há dois anos de maneira semelhante – naquela época envolvendo software de transferência de arquivos feito pela Accellion, que desde então foi renomeada como Kiteworks. As digitalizações de passaporte e visto pertencentes aos funcionários foram roubadas naquele incidente.

Para piorar a situação, o relatório da Shell sobre a violação ocorre apenas um dia antes da Progress, fabricante do MOVEit, divulgar um pacote de serviço para abordar três vulnerabilidades graves em seu código. A Progress disse que os service packs do MOVEit serão uma medida de segurança lançada regularmente para combater a exploração de seu software, portanto, qualquer um que ainda precise fugir para outro provedor de serviços deve obter patches, para que não acabe como a Shell.

Centenas de usinas de energia solar em risco de aquisição de Mirai

Existem mais de 600 instalações de energia solar em todo o mundo executando hardware e software de monitoramento SolarView que são vulneráveis a uma falha sob exploração ativa. Está amarrado ao Rede de bots Miraipesquisadores de segurança da Vulncheck relatado essa semana.

A exploração em questão – CVE-2022-29303 – permite a injeção de comando remoto devido à falha na higienização das entradas do usuário e pode levar à aquisição por um estilo Miraibotnet. Se explorados, os invasores podem girar para atacar hardware ICS adicional, além de interromper o monitoramento de instalações de energia solar, afetando a produtividade e a receita.

Vulncheck disse que o mecanismo de busca IoT Shodan relata que mais de 600 sistemas SolarView estão conectados à Internet, apesar do fato de que deveriam estar restritos a redes ICS. Embora os patches para a exploração, encontrados na versão 6.00 do software SolarView, estejam disponíveis desde o ano passado, menos de um terço dos sistemas afetados foram corrigidos, disse Vulncheck.

Para piorar a situação, vários CVEs mais recentes identificados pela Vulncheck também afetam os sistemas SolarView, o que significa que mesmo o terço corrigido dos sistemas ainda pode estar em risco.

A lição? Mantenha sua rede ICS e hardware segmentados da Internet, independentemente de seus excelentes hábitos de patching. ®

.