.

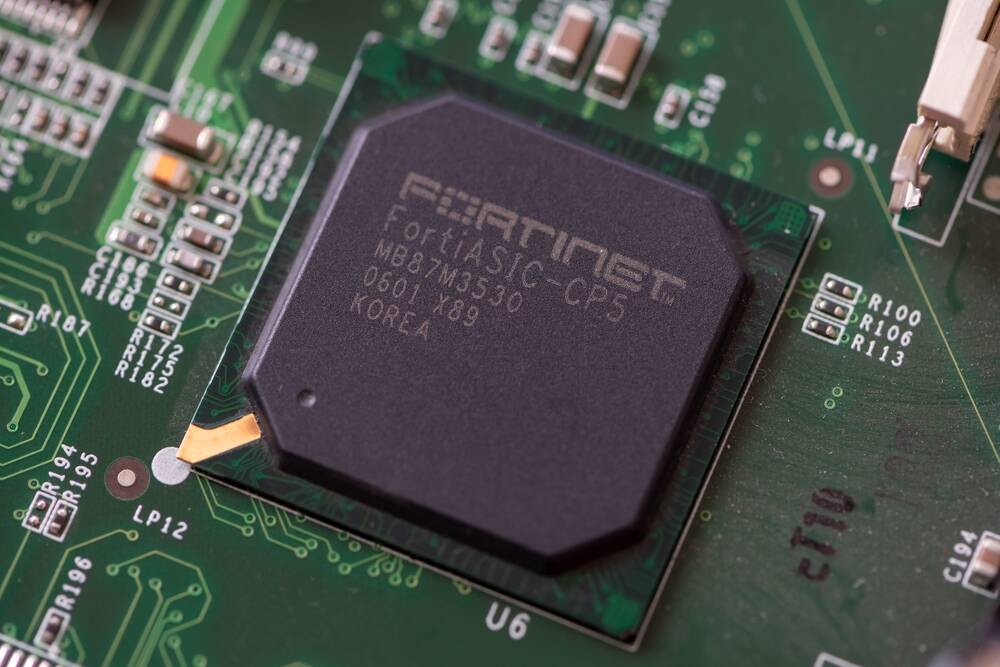

A Fortinet corrigiu um bug crítico em seu FortiOS e FortiProxy SSL-VPN que pode ser explorado para sequestrar o equipamento.

A vulnerabilidade de execução remota de código, rastreada como CVE-2023-27997, foi identificado e divulgado pelos analistas de segurança da Lexfo, Charles Fol e Dany Bach.

A Fortinet alertou que o bug parece já ter sido explorado na natureza. A falha de segurança está dentro do SSL-VPN, portanto, se você o tiver ativado, estará potencialmente vulnerável a ataques.

“Esta é uma pré-autenticação alcançável, em todos os dispositivos SSL VPN”, twittou Fol, acrescentando que a Fortinet lançou várias atualizações para FortiOS e FortiProxy para fechar o buraco SSL-VPN. Os administradores devem obter patches o mais rápido possível antes que mais explorações sejam desenvolvidas; um invasor só precisa ser capaz de alcançar o equipamento para explorá-lo, interromper o tráfego e explorar o restante da rede corporativa.

Você pode encontrar uma lista de produtos afetados e suas atualizações aqui. O bug, um estouro de buffer de heap, é avaliado em 9,2 de 10 em termos de gravidade.

“A falha permitiria que um agente hostil interferisse por meio da VPN, mesmo que o MFA estivesse ativado”, disse a provedora francesa de serviços de segurança gerenciada Olympe Cyberdefense adicionado em assessoria própria.

Informações disponíveis agora

Fortinet não respondeu Strong The Onesobre a vulnerabilidade. Fol e Lexo prometi mais detalhes Mais tarde.

Nesse meio tempo, há uma redação aqui no site da Fortinet sobre CVE-2023-27997 que você deve verificar se usa algum equipamento FortiOS afetado.

Nessa página, o desenvolvedor observou que a vulnerabilidade CVE-2023-27997 – que rastreia como FG-IR-23-097 – pode ter sido abusada na natureza:

A Fortinet divulgou um falha SSL-VPN em dezembro, pelo que vale a pena, e na época disse estar ciente de “uma instância” em que o bug foi explorado. Essa vulnerabilidade, CVE-2022-42475, era uma vulnerabilidade crítica de estouro de buffer baseada em heap no FortiOS SSL-VPN, que poderia ser explorada para travar ou possivelmente sequestrar equipamentos.

Um mês depois, o fornecedor de segurança admitido que o bug de gravidade 9,8 em 10 havia sido abusado para infectar o governo e organizações relacionadas ao governo com malware personalizado.

Embora não tenha dito quem estava por trás dos ataques, a Fortinet observou que as amostras descobertas pareciam ter sido compiladas “em uma máquina no fuso horário UTC+8, que inclui Austrália, China, Rússia, Cingapura e outros países do Leste Asiático”.

Então, em março, detalhes surgiram de espiões chineses suspeitos fazendo uso de outro bug crítico da Fortinet e também usando malware de rede personalizado para roubar credenciais e manter o acesso à rede.

A Fortinet corrigiu a vulnerabilidade transversal do caminho no FortiOS, rastreada como CVE-2022-41328, naquele mês e, alguns dias depois, divulgou uma análise mais detalhada.

Ele indicou que os criminosos estavam usando a falha na tentativa de atacar grandes organizações, roubar seus dados e causar corrupção de sistema operacional ou arquivo: “A complexidade da exploração sugere um ator avançado e que é altamente direcionado a alvos governamentais ou relacionados ao governo .”

E em um relatório muito mais detalhado publicado no final do mês, a Mandiant atribuiu a culpa aos hackers chineses – com o (então) dia zero do FortiOS e “múltiplas” famílias de malware sob medida. ®

.