.

Um refugiado sírio que esfaqueou seis pessoas na França – incluindo quatro crianças pequenas – teve asilo negado no país no mês passado.

O suspeito, identificado como Abdalmasih H pela mídia francesa, teve seu pedido de asilo rejeitado porque manteve o status de refugiado na Suécia nos últimos 10 anos.

As autoridades francesas rejeitaram o pedido em 26 de abril, mas o suspeito só soube da decisão em 4 de junho, disse a emissora francesa BFMTV.

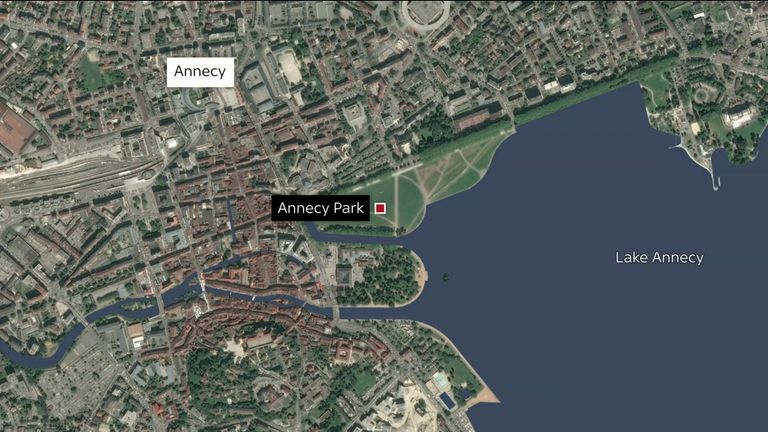

O homem de 31 anos foi preso em conexão com o ataque em um parque à beira do lago em Annecy, onde quatro crianças – duas de dois anos, uma de três e uma de 22 meses – sofreram “ferimentos com risco de vida”.

Leia mais: O que sabemos sobre o atacante de faca de Annecy?

O secretário de Relações Exteriores, James Cleverly, confirmou que um dos jovens é britânico.

Duas das crianças foram relatadas anteriormente como irmão e irmã, mas a BFMTV agora relata que são primos.

O promotor local disse que outra das crianças é holandesa. No entanto, o chanceler da Alemanha, Olaf Scholz, disse que eles eram alemães.

Dois homens adultos também ficaram feridos – um deles foi ferido com a faca e por um tiro disparado pelos policiais no momento da prisão.

O presidente Emmanuel Macron disse que os feridos graves em um parque estão “entre a vida e a morte”.

Mais cedo, o ministro do Interior francês, Gerald Darmanin, disse que o homem de 31 anos havia entrado na França legalmente e não era conhecido pelas agências de segurança.

O suspeito também pediu asilo na Suíça, Itália e França, o que Darmanin disse que “não precisava fazer porque já tinha asilo na Suécia”.

Ele carregava documentos de identidade suecos e uma carteira de motorista sueca, disse um porta-voz da polícia.

A promotora Line Bonnet-Mathis disse que os motivos do suspeito eram desconhecidos, mas não havia “nenhum motivo terrorista aparente” nesta fase da investigação.

Não há informações sobre o suspeito e nenhum relatório psiquiátrico, e ele não tem residência fixa, disse Bonnet-Mathis.

Darmanin disse que tinha certas “insígnias religiosas cristãs” durante o incidente.

Ele é casado com uma sueca e eles têm um filho de três anos que nasceu na Suécia, informou a BFMTV.

O casal se separou há oito meses e sua esposa aparentemente não tem notícias dele há quatro meses.

Ele e sua esposa estavam estudando juntos para serem enfermeiros, disse a BFMTV.

Imagens de vídeo do incidente mostram que o homem parece gritar “em nome de Jesus Cristo” enquanto acenava com a faca no ar, enquanto dois membros do público tentavam prendê-lo.

Um homem que falou com a emissora BFMTV disse que viu socorristas trabalhando em “pequenos corpos, de três ou quatro anos, talvez”.

Uma testemunha que se identificou como Ferdinand disse à BFMTV: “Ele (o agressor) pulou (no parquinho), começou a gritar e depois foi em direção aos carrinhos [prams]batendo repetidamente nos pequenos com uma faca.”

“As mães choravam, todo mundo corria”, disse George, dono de um restaurante próximo.

Outra testemunha disse que viu o agressor agredir um idoso, pulando sobre ele e esfaqueando-o várias vezes. Ele disse que gritou para a polícia agir.

“É um lugar onde babás e pais levam crianças pequenas para brincar, e a atmosfera é fantástica”, disse Yohan, que trabalha em uma sorveteria em frente ao parque.

O ex-jogador do Liverpool, Anthony Le Tallec, disse que estava correndo ao redor do Lago Annecy quando viu o incidente acontecer.

Ele comentou: “Eu vejo que ele é [the attacker] indo direto para um grupo de homens e mulheres idosos.

“Ele ataca um avô, esfaqueia uma vez, os policiais não conseguem pegá-lo, então eu digo aos policiais: ‘atirem nele’.

“Aí eles começam a atirar, atiram na pessoa, bem na minha frente, e ela cai no chão.”

A primeira-ministra Elisabeth Borne disse que foi um “ato hediondo e indescritível” e que todo o país está em “choque”.

“Claro, toda a luz terá que ser lançada. Mas hoje é a hora da emoção”, disse ela em entrevista coletiva.

Não há “nada mais abominável do que atacar crianças”, disse o presidente da Assembleia Nacional francesa, Yael Braun-Pivet.

O primeiro-ministro britânico, Rishi Sunak, disse: “O Reino Unido e a França sempre se uniram contra atos de violência, e o fazemos novamente hoje”.

Falando durante um entrevista coletiva com o presidente dos EUA, Joe BidenSunak disse que está em contato com o presidente Macron e está “pronto para oferecer qualquer assistência que pudermos”.

Em Paris, políticos interromperam um debate para fazer um minuto de silêncio pelas vítimas.

François Astorg, prefeito de Annecy, pediu às pessoas que evitem a área de Paquier na cidade alpina francesa e disse que seus pensamentos estão com as vítimas e suas famílias.

.