.

As gangues de ransomware estão abusando de um driver de software desatualizado da Microsoft para desativar as defesas de segurança antes de lançar malware nos sistemas visados.

A ferramenta de hacking, que os pesquisadores da Sophos X-Ops estão chamando de AuKill, é o exemplo mais recente de uma tendência crescente em que gangues de ameaças abusam de um driver comercial legítimo para passar pelo software de detecção e resposta de endpoint (EDR) nos sistemas – o chamado ataque traga seu próprio driver vulnerável (BYOVD) – ou trabalhe para obter um driver malicioso assinado digitalmente por um certificado confiável.

De qualquer forma, o sistema é enganado para confiar nos drivers e deixá-los entrar, dando aos malfeitores acesso para implantar seu malware.

“No ano passado, a comunidade de segurança relatou vários incidentes em que os motoristas foram armados para fins maliciosos”, escreve Andreas Klopsch, pesquisador de ameaças da Sophos, em um relatório. “A descoberta de tal ferramenta confirma nossa suposição de que os adversários continuam a armar os motoristas, e esperamos ainda mais desenvolvimento nesta área nos próximos meses.”

AuKill entrou em cena na sequência de um erupção de casos relatado por vários fornecedores de segurança cibernética – não apenas Sophos, mas também SentinelOne, Microsoft e Mandiant do Google – onde vários invasores criaram drivers maliciosos e depois enganaram a Microsoft para assinar para dar a eles o verniz de legitimidade. Como parte da pesquisa, a Microsoft suspendeu vários desenvolvedores terceirizados de drivers maliciosos do Windows e revogou certificados usados para assinar os drivers.

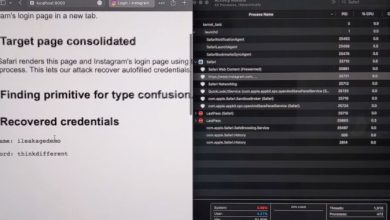

A ferramenta AuKill, que abusa da versão 16.32 desatualizada do driver Process Explorer da Microsoft para desabilitar os processos EDR, foi usada em pelo menos três ataques de ransomware desde o início do ano. Em dois dos incidentes – um em janeiro e outro um mês depois – os invasores implantaram o ransomware Medusa Locker depois que o AuKill abriu caminho pelas defesas do EDR.

Em fevereiro, criminosos usaram AuKill antes de implantar LockBit.

A Sophos notificou a Microsoft sobre o abuso do driver desatualizado do Process Explorer.

Esta não é a primeira vez que o driver do Process Explorer foi explorado para permitir que o malware contorne os sistemas EDR. Uma ferramenta antimalware de código aberto chamada Backstab, publicada pela primeira vez em 2021, ou uma versão dela, foi usada em ataques. Em novembro de 2022, um criminoso usou o Backstab para desativar os processos de EDR antes de entregar o LockBit.

Três meses depois, os pesquisadores do SentinelOne escreveu sobre MalVirtNameuma ferramenta que usava o mesmo driver do Process Explorer.

Os drivers são ferramentas atraentes para os cibercriminosos. Embora sejam componentes de sistema de baixo nível, eles podem acessar estruturas críticas de segurança na memória do kernel. Por motivos de segurança, o Windows inclui um recurso chamado Driver Signature Enforcement, que garante que os drivers do modo kernel sejam assinados por uma autoridade válida de assinatura de código antes que o Windows permita sua execução. A assinatura é vista pela verificação do sistema operacional da identidade do software.

A Sophos nos últimos meses coletou seis variantes de AuKill e encontrou inúmeras semelhanças entre Backstab e Aukill, incluindo strings de depuração características e lógica de fluxo de código quase idêntica usada para interagir com o driver.

“A Sophos acredita que o autor do AuKill usou vários trechos de código e construiu seu malware em torno da técnica básica introduzida pelo Backstab”, escreve Klopsch.

O AuKill foi projetado para abusar de um driver legítimo, mas desatualizado, ao mesmo tempo em que faz com que a Microsoft o assine digitalmente. Ele coloca o driver mais antigo no sistema operacional Windows do sistema, onde pode ficar com o driver mais recente do Process Explorer já no sistema. Ambos estão presentes e assinados pela Microsoft.

Depois de executado, o AuKill determina que possui privilégios de administrador, necessários para operar. Também requer que o invasor execute o arquivo com uma palavra-chave ou senha. Ele será desligado se um dos requisitos não for atendido.

“A ferramenta AuKill requer privilégios administrativos para funcionar, mas não pode conceder esses privilégios ao invasor”, escreve Klopsch na Sohpos. “Os agentes de ameaças que usam o AuKill aproveitaram os privilégios existentes durante os ataques, quando os obtiveram por outros meios”.

Em seguida, ele desativa ou encerra vários componentes nos processos de EDR e descarta o malware usado para infectar o sistema. ®

.