.

Uma vulnerabilidade identificada em pelo menos 55 modelos de roteador Wi-Fi pode ser explorada por criminosos para espionar os dados das vítimas enquanto são enviados por uma rede sem fio.

Eggheads na China e nos EUA publicaram detalhes de uma falha de segurança nas unidades de processamento de rede (NPUs) nos chips Qualcomm e HiSilicon encontrados no coração de vários pontos de acesso sem fio (APs). A falha (CVE-2022-25667) impede que os dispositivos bloqueiem mensagens forjadas do Internet Control Message Protocol (ICMP); essas mensagens podem ser usadas para sequestrar e observar a conectividade sem fio da vítima.

ICMP é um protocolo de camada de rede usado principalmente para diagnosticar problemas de tráfego de rede. É usado principalmente para relatórios de erros, embora possa ser mal utilizado para negação de serviço por meio de ataques de inundação ICMP.

Evidentemente, o protocolo também pode ser empregado para burlar a segurança Wi-Fi Protected Access (WPA) a fim de interceptar e inspecionar o tráfego de rede sem fio de um estranho. O WPA – incluindo WPA2 e WPA3 – deve proteger cada dispositivo em uma rede sem fio contra espionagem: o tráfego entre cada par cliente-roteador é criptografado individualmente para que outros clientes, mesmo aqueles na mesma rede Wi-Fi, não possam farejar as ondas de rádio e observe os dados de outra pessoa enquanto eles passam pelo ar.

Diz-se que esse ataque específico derrota essa camada de segurança, permitindo que um dispositivo em uma rede Wi-Fi intercepte e bisbilhote o tráfego de outro dispositivo. A técnica é descrita em um papel [PDF] intitulado “Man-in-the-Middle Attacks without Rogue AP: When WPAs Meet ICMP Redirects”, que está programado para ser apresentado em maio no 44º IEEE Symposium on Security and Privacy.

Os boffins que planejaram o ataque – Xuewei Feng, Qi Li, Kun Sun, Yuxiang Yang e Ke Xu, que são afiliados à Universidade Tsinghua e ao Laboratório Zhongguancun na China e à Universidade George Mason nos Estados Unidos – explicam: “Neste artigo, mostramos que a funcionalidade projetada de criptografia de quadros sem fio na camada de enlace, que visa impedir o sequestro de tráfego em canais sem fio, pode ser perturbada pelas execuções normais de tratamento de erros ICMP na camada IP, permitindo assim que um invasor sequestre o tráfego de suplicantes de vítimas.”

Para que isso funcione, o espião e a vítima precisam estar na mesma rede – uma rede Wi-Fi pública, por exemplo. Além disso, o invasor precisa: ser capaz de se comunicar diretamente com o dispositivo da vítima por meio da rede Wi-Fi; conhecer o endereço IP da vítima; e encontre uma porta UDP aberta no dispositivo da vítima – não é impossível, mas não é um dado.

Também devemos dizer neste ponto que, se a vítima não estiver apenas confiando no WPA e proteger seu tráfego de rede contra espionagem envolvendo-o em HTTPS, SSH, TLS ou alguma outra forma de protocolo de criptografia, essa criptografia extra ainda precisará ser derrotado pelo bisbilhoteiro antes que eles possam entender as conexões Wi-Fi interceptadas.

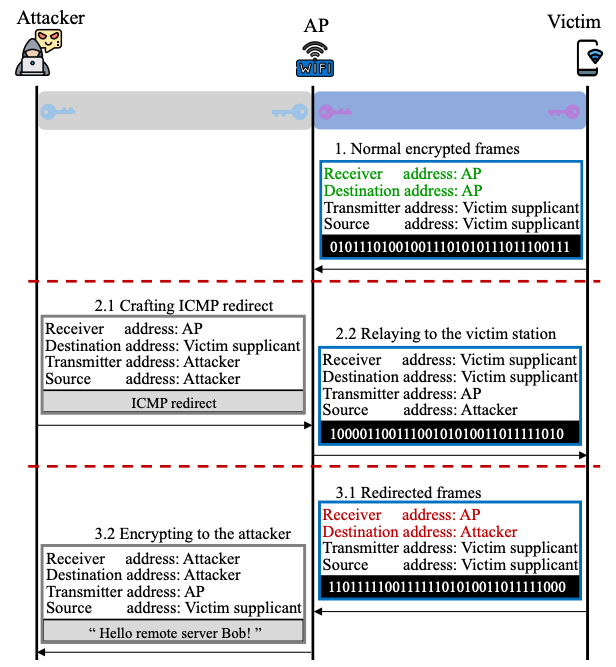

Essencialmente, o ataque tem vários estágios, mas a parte mais interessante envolve o envio ao dispositivo da vítima de uma mensagem de redirecionamento ICMP criada para parecer que veio do AP. Idealmente, o roteador deve descartar esse tipo de mensagem falsa quando solicitado a retransmiti-la para um dispositivo na rede, pois o roteador não gerou a mensagem, mas, em vez disso, os pesquisadores descobriram que essas mensagens falsificadas são encaminhadas aos dispositivos de qualquer maneira por meio do AP vulnerável. . O dispositivo receptor é levado a pensar que a mensagem de redirecionamento é legítima, pois parece ser do ponto de acesso.

As mensagens de redirecionamento fazem com que o dispositivo da vítima redirecione seu tráfego para outro destino. Um bisbilhoteiro na rede pode enviar mensagens de redirecionamento ICMP, disfarçadas como se fossem legítimas e vindas do roteador Wi-Fi, para uma vítima via AP, para que o dispositivo da vítima eventualmente redirecione seu tráfego de rede para um sistema sob o controle do espião , permitindo que o criminoso desviasse e observasse seu tráfego Wi-Fi.

Diagrama do trabalho de pesquisa … Isso mostra como uma mensagem de redirecionamento ICMP para um AP, retransmitida para uma vítima, pode fazer com que a vítima redirecione e vaze dados de tráfego para o invasor

“[W]”Nós descobrimos que a mensagem de redirecionamento ICMP criada sempre pode ser encaminhada com sucesso para a vítima”, escreveram os cientistas da computação. “Ela não pode ser bloqueada pelo AP e pelos mecanismos de segurança existentes.

“Devido à consideração de desempenho, o NPU (por exemplo, Qualcomm IPQ5018 e HiSilicon Gigahome Quad-core) no roteador AP encaminhará diretamente a mensagem falsa recebida de redirecionamentos ICMP para o suplicante da vítima.”

Existem, como dissemos, outras etapas envolvidas, como descobrir portas UDP abertas – necessárias para fazer com que o dispositivo da vítima aceite as mensagens de redirecionamento ICMP, curiosamente – e eliminar a criptografia WPA. Uma demonstração em vídeo do ataque foi publicada aquijuntamente com diagramas que ilustram as interações de rede necessárias.

Os pesquisadores dizem que testaram 55 produtos AP de dez fornecedores e nenhum conseguiu bloquear as mensagens ICMP forjadas. Eles também afirmam que 109 das 122 (89%) redes Wi-Fi testadas eram vulneráveis a esse ataque.

Como esse problema reside no NPU, os fornecedores de AP precisam da ajuda dos fabricantes de chipset para efetuar os reparos. baseado nos EUA qualcomm foi informado da vulnerabilidade no final de 2021 e publicou um comunicado em novembro passado.

A Qualcomm não respondeu imediatamente a um pedido para fornecer mais detalhes sobre o status do lançamento do patch para os clientes.

A HiSilicon, de propriedade da Huawei, com sede na China, dizem os pesquisadores, também foi informada. E seis dos 10 fornecedores de AP citados no artigo confirmaram que a falha existe em seus produtos. Alguns APs sem fio afetados, no entanto, ainda podem estar sem patch.

Além da mitigação baseada em NPU para filtrar e bloquear mensagens de redirecionamento ICMP falsificadas, os boffins propuseram adicionar verificações de segurança às interações de rede entre camadas. Eles dizem que criaram um protótipo de um mecanismo para fazer isso no Linux 4.18 e confirmaram que é eficaz. ®

.