.

Por que você não pode arrastar as guias do File Explorer como as do navegador da web? Acontece que, com alguns ajustes, você pode.

A Microsoft adicionou o tão esperado recurso de guias no Windows File Explorer em 2022. Embora não seja a melhor implementação que esperávamos, certamente faz o trabalho. Você não precisa abrir janelas separadas do File Explorer para acessar dois locais diferentes no disco. Mas ainda falta muito no recurso de guias; você não pode arrastar guias para fora de uma janela do File Explorer.

Esse recurso está disponível em muitos navegadores, mas a Microsoft percebeu e agora está testando o recurso de arrastar arquivos nas compilações do Windows 11 Insider. Veja como habilitar o recurso em seu sistema.

Arrastar as guias do File Explorer é realmente útil?

Se você se lembra de sua experiência com o uso de um navegador da Web, sabe que usar uma tela dividida tem suas vantagens. Se você deseja empilhar duas guias lado a lado, basta abrir duas guias do navegador, arrastar uma e usar layouts de encaixe para organizá-las. É muito fácil arrastar uma guia em um navegador, mas esse recurso está ausente na versão atual do File Explorer.

Portanto, você pode ter dois locais de arquivo abertos em duas guias separadas no File Explorer. Mas se você tiver que empilhá-los lado a lado, essa opção não existe. Você terá que fechar uma guia (se quiser) e abrir outra instância do File Explorer e, em seguida, usar o layout de tela dividida.

Felizmente, a versão mais recente do Insider 25290 possui um recurso oculto que permite arrastar as guias.

Como habilitar o recurso de arrastar no File Explorer

Esse recurso é exclusivo das compilações do Windows 11 Insider e está em fase de testes. Portanto, você terá que baixar e instalar a versão de compilação 25290 e, em seguida, usar o ViveTool para ativar o recurso.

1. Atualize para a versão mais recente do Insider

Para atualizar para a versão mais recente do Insider, vá para a página Configurações e verifique se há atualizações do Windows. Depois disso, instale a compilação 25920 mais recente ou mais recente em seu sistema. Você terá que reiniciar o sistema para que as alterações entrem em vigor.

Se você ainda não se inscreveu no programa Windows Insider e ainda deseja experimentar esse novo recurso, conte com a ajuda do UUP Dump. Você pode baixar facilmente as versões mais recentes do Windows Insider usando o UUP Dump. Instale a compilação e prossiga para a próxima etapa.

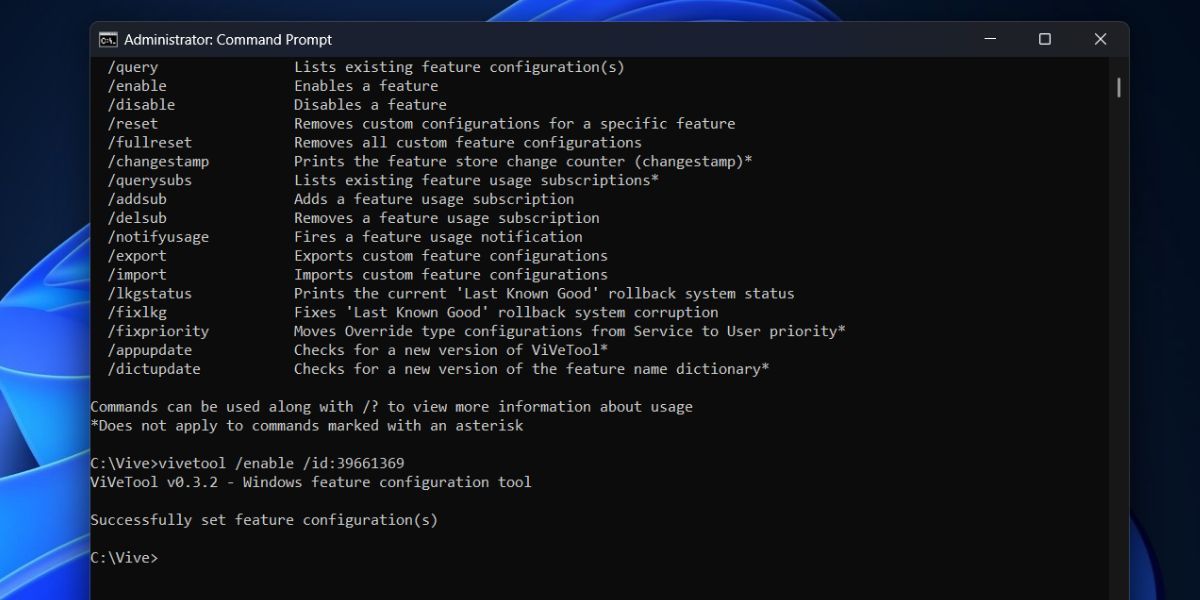

2. Ative o recurso usando o ViveTool

Agora, você tem a compilação do Insider em execução no seu sistema. Você terá que usar o ViveTool para ativar o recurso experimental oculto para arrastar as guias para fora do File Explorer. Mas primeiro, baixe-o do GitHub e instale o ViveTool em seu sistema. Depois disso, repita os seguintes passos:

- Imprensa Vitória + R para iniciar a caixa de comando Executar em seu sistema.

- Tipo cmd na área de entrada de texto e, em seguida, pressione Ctrl + Shift + Enter tecla para iniciar o prompt de comando com privilégios de administrador.

- Agora, localize o diretório do ViveTool usando o cd comando. Colocamos o ViveTool em uma pasta chamada Vive na unidade C, então o comando para mudar para esse diretório será cd.

- Quando estiver no diretório C, digite cd vive e pressione o Digitar chave.

- Depois disso, digite vivetool /enable /id:39661369 comando e pressione o botão Digitar chave.

- Saída a janela do prompt de comando após a execução bem-sucedida do comando do ViveTool.

- Reinicie o sistema para aplicar as alterações.

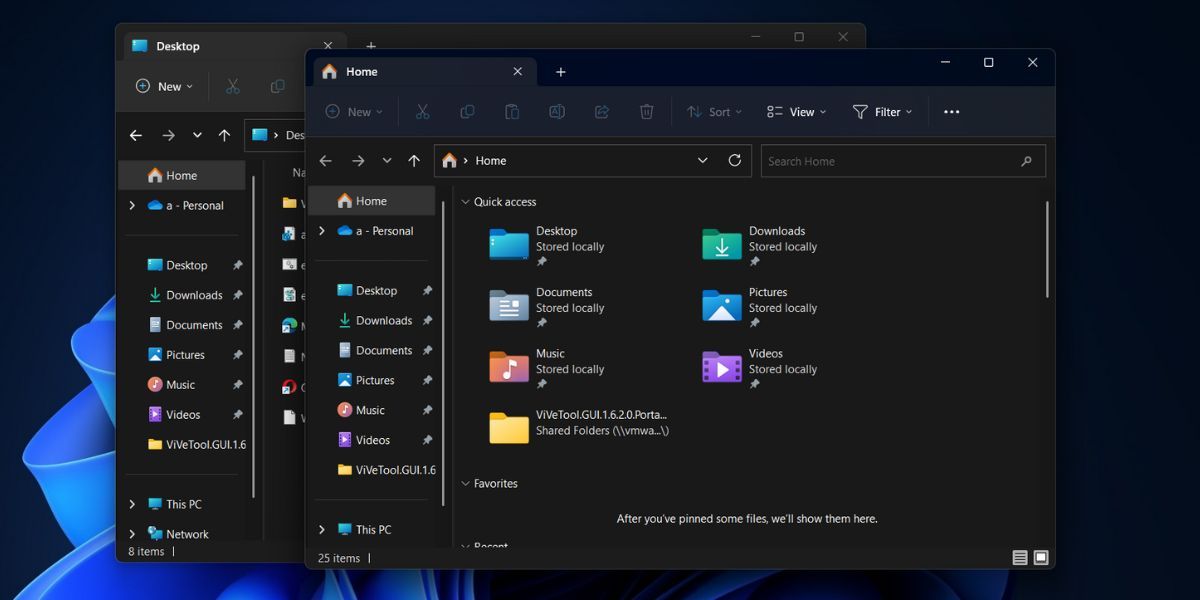

- Entre no Windows e pressione Vitória + E para iniciar o Explorador de Arquivos. Agora, abra duas guias e clique e segure em qualquer uma das guias abertas.

- Tente arrastar as guias para fora do File Explorer. Ele será aberto em uma segunda janela. Você pode empilhá-los em cada lado, se quiser.

Você pode restaurar a guia para a janela do File Explorer?

Sim, você pode realmente restaurar a guia arrastada de volta para uma janela do File Explorer. Mas o processo é muito desajeitado. Você precisa arrastar e segurar a guia para outra guia aberta em uma janela diferente do File Explorer.

Se você não conseguir posicionar a guia com precisão, ela não será mesclada com a barra de guias do File Explorer. No navegador Chrome, arrastá-los e restaurá-los na mesma janela é muito fácil. Você pode até passar o mouse sobre a guia e posicioná-la entre duas guias abertas.

Arraste as guias como um profissional no File Explorer

A Microsoft está tentando tornar o File Explorer mais útil. Mas não podemos esperar que o File Explorer funcione exatamente como um navegador. Depois, passa a ser um meio de acessar diferentes tipos de arquivos e abri-los com um aplicativo ou programa compatível em uma nova janela. Ainda assim, arrastar as guias é um recurso inteligente e esperamos que a Microsoft corrija os problemas e os adicione em atualizações futuras.

.