.

Os espiões chineses estão por trás do malware de roubo de dados injetado nos dispositivos Email Security Gateway (ESG) da Barracuda globalmente desde outubro de 2022, de acordo com a Mandiant.

Barracuda descobriu um bug crítico, rastreado como CVE-2023-2868nesses aparelhos em 19 de maio, fomos informados, e enviamos um patch para todos os produtos afetados no dia seguinte.

Na época, disse que os malfeitores haviam sido abusando da falha para executar comandos remotos em equipamentos de destino, sequestrá-los e implantar spyware para roubo de dados nas caixas por pelo menos sete meses.

Na semana passada, o fornecedor disse aos clientes para substituir “imediatamente” kits infectados, mesmo que tenham recebido um patch para corrigir a vulnerabilidade de injeção de comando remoto. E não se preocupe com o custo: o Barracuda dará a todos os clientes comprometidos um novo dispositivo ESG gratuitamente.

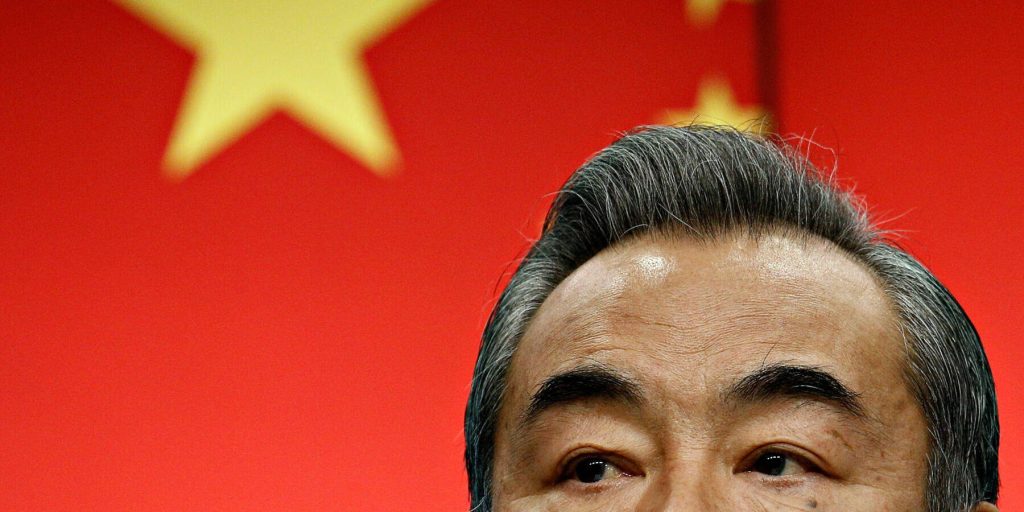

Enquanto isso, a Mandiant, que tem trabalhado com a Barracuda para investigar a exploração usada e o malware implantado posteriormente, identificou hoje um grupo de ameaças com base na China que rastreia como UNC4841 e disse que os bisbilhoteiros visaram um “subconjunto” de dispositivos Barracuda ESG em várias regiões. e setores.

“A Mandiant avalia com grande confiança que o UNC4841 é um agente de espionagem por trás desta ampla campanha de apoio à República Popular da China”, disse a equipe de inteligência de ameaças do Google. disse hoje.

Em uma declaração enviada por e-mail para Strong The OneBarracuda confirmou a avaliação da Mandiant sobre o agente da ameaça por trás dos ataques e disse que, em 10 de junho, cerca de cinco por cento dos aparelhos ESG mostraram evidências de uma infecção.

“A Barracuda está empenhada em fornecer transparência sobre o incidente, bem como as informações sobre as ações tomadas para proteger os clientes. A Barracuda acredita que a transparência é do interesse de seus clientes, parceiros e da comunidade de segurança”, diz o comunicado. “A colaboração e a transparência são importantes, pois o setor trabalha em conjunto para se defender contra agentes de ameaças cada vez mais sofisticados e agressivos”.

As invasões começaram com e-mails excessivamente spam

A Mandiant, que descreveu o UNC4841 como uma equipe “agressiva e habilidosa”, disse que a invasão começou com e-mails enviados às organizações de vítimas. No entanto, os espiões não queriam que as vítimas abrissem o e-mail. Em vez disso, eles usaram assuntos genéricos e conteúdo da mensagem, gramática ruim e valores de espaço reservado para fazer o e-mail parecer spam, ser sinalizado por filtros e enviado diretamente para a pasta de lixo eletrônico e, assim, – esperançosamente – evitar uma investigação completa por analistas de segurança.

“A Mandiant observou essa tática utilizada por grupos avançados que exploravam vulnerabilidades de dia zero no passado”, disseram os analistas.

Os e-mails continham anexos de arquivos maliciosos projetados para explorar CVE-2023-2868 e conceder acesso a aparelhos vulneráveis. , manter uma presença persistente, fazer upload de arquivos e roubar dados.

“Todas as três famílias de código tentam se passar por módulos ou serviços legítimos do Barracuda ESG, uma tendência que o UNC4841 continuou com as famílias de malware recém-identificadas detalhadas pela primeira vez nesta postagem do blog”, disse Mandiant.

Acadêmicos e funcionários do governo são ‘alvos agressivos’

Depois de comprometer os produtos, o UNC4841 também usou seu acesso aos dispositivos ESG para enviar e-mails para outros dispositivos, mover-se lateralmente nas redes das vítimas para reconhecimento adicional e “alvejar agressivamente” dados específicos para exfiltração.

Especificamente, os espiões roubaram mensagens pertencentes a acadêmicos de alto nível em Taiwan e Hong Kong, e funcionários do governo asiático e europeu no Sudeste Asiático, segundo nos disseram.

“No conjunto de entidades selecionadas para exfiltração de dados focada, foram descobertos shell scripts que visavam domínios de e-mail e usuários do Ministério de Relações Exteriores da ASEAN (MFAs), bem como escritórios de comércio exterior e organizações de pesquisa acadêmica em Taiwan e Hong Kong”, de acordo com para Mandiant.

“Além disso, os atores procuraram contas de e-mail pertencentes a indivíduos que trabalham para um governo com interesse político ou estratégico para a RPC ao mesmo tempo em que esse governo vítima participava de reuniões diplomáticas de alto nível com outros países”, disse a agência de inteligência. analistas adicionados.

Depois de descartar os kits comprometidos, de acordo com o conselho anterior da Barracuda, a Mandiant também recomenda que as organizações realizem suas próprias investigações e procurem indicadores de comprometimento (IOCs) em suas redes – tanto a Mandiant quanto a Barracuda têm IOCs de rede fornecidos.

Além disso, revise os logs de e-mail para procurar pontos iniciais de exposição, revogue e alterne as credenciais que estavam no ESG no momento do comprometimento e revogue e emita novamente os certificados ESG.

Além disso, monitore todo o ambiente quanto ao uso de certificados que estavam no ESG no momento do comprometimento.

Diferentes espiões chineses exploram bug do VMware

A divulgação de Mandiant e Barracuda hoje segue outro caso de espiões chineses explorando um bug crítico para roubar dados que vieram à tona no início desta semana.

Na terça-feira, a VMware emitiu uma atualização de segurança para corrigir uma vulnerabilidade de desvio de autenticação no VMware Tools que afeta hipervisores ESXi, rastreada como CVE-2023-20867. Descobriu-se que os malfeitores já haviam encontrado e abusado do bug.

“Um host ESXi totalmente comprometido pode forçar o VMware Tools a falhar na autenticação de operações host-para-convidado, afetando a confidencialidade e a integridade da máquina virtual convidada”, disse a gigante da virtualização disse.

De acordo com Mandiant, um grupo chinês de espionagem cibernética que rastreia como UNC3886 encontrado e explorado a falha antes que a VMware lançasse um patch. mandante avistei essa mesma gangue visando hipervisores VMware para fins de espionagem em 2022.

Pesquisadores da Mandiant disseram Strong The One que eles não estão cientes de qualquer sobreposição entre os dois agentes de ameaças baseados na China ou os exploits Barracuda e VMware. ®

Falando em segurança…

- Cuidado com exploits falsos: eles geralmente estão associados a malware. Ao pesquisar uma vulnerabilidade e procurar um código que explore o bug, tome cuidado com os materiais que encontrar. VulnCheck esta semana apontou um ótimo exemplo disso: criminosos se passando por pessoas reais de segurança cibernética para enviar código de exploração de dia zero de prova de conceito no GitHub e no Twitter, para coisas como Chrome, Signal e Discord, que acabam sendo falsos e, em vez disso, executam binários maliciosos.

- A Microsoft corrigiu duas vulnerabilidades XSS no Azure. Especificamente, no Azure Bastion e no Azure Container Registry, que poderia ter sido explorado por “um usuário não autorizado para obter acesso à sessão de um usuário-alvo dentro do serviço comprometido do Azure e, posteriormente, levar à adulteração de dados ou modificação de recursos”, como Redmond colocou esta semana. Ambos os buracos foram corrigidos em maio, e a Microsoft disse que não havia evidências de exploração. A Orca é creditada por encontrar e relatar os bugs e tem um relatório aqui.

- E A Microsoft detalhou uma equipe GRU russa apelidada de Cadet Blizzard, qual é aparentemente responsável por WhisperGate malware destruidor de dados que atingiu a Ucrânia quando a Rússia invadiu o país no ano passado.

.