.

Olá, amigos! Bem-vindos ao instalador No. 45, seu guia para o melhor e Beira-coisa mais legal do mundo. (Se você é novo aqui, seja bem-vindo, desculpe, eu amo tanto aplicativos de produtividade, e você também pode ler todas as edições antigas no instalador pagina inicial.)

Estou de volta de alguns dias de folga, me sentindo descansado, queimado de sol e pronto para a luta. Obrigado a todos que enviaram desejos de aniversário! Esta semana, tenho lido Feito para o amor e histórias sobre Jogadores de IA e Músicos de IA e Ferrari EVsassistindo Ponto de inflexãosubstituindo meu aplicativo de previsão do tempo por Clima preguiçoso, furioso com Ira Glass por ouvindo podcasts na velocidade 2xe derramando todos os meus sentimentos para o Ponto Eu tenho bot.

Também tenho para você um novo telefone, um novo anel inteligente, uma nova/antiga reunião de podcast, um programa de ficção científica que todo mundo parece amar, uma boa atualização para um ótimo aplicativo de receitas e um novo pod de IA para conferir. Muita coisa acontecendo em meados de julho! Vamos lá.

(Como sempre, a melhor parte de instalador são suas ideias e dicas. O que você está curtindo agora? O que todo mundo deveria estar lendo / assistindo / jogando / comendo / baixando / armazenando para o inverno? Conte-me tudo: installer@theverge.com. E se você conhece outra pessoa que possa gostar instaladordiga a eles para se inscreverem aqui.)

A queda

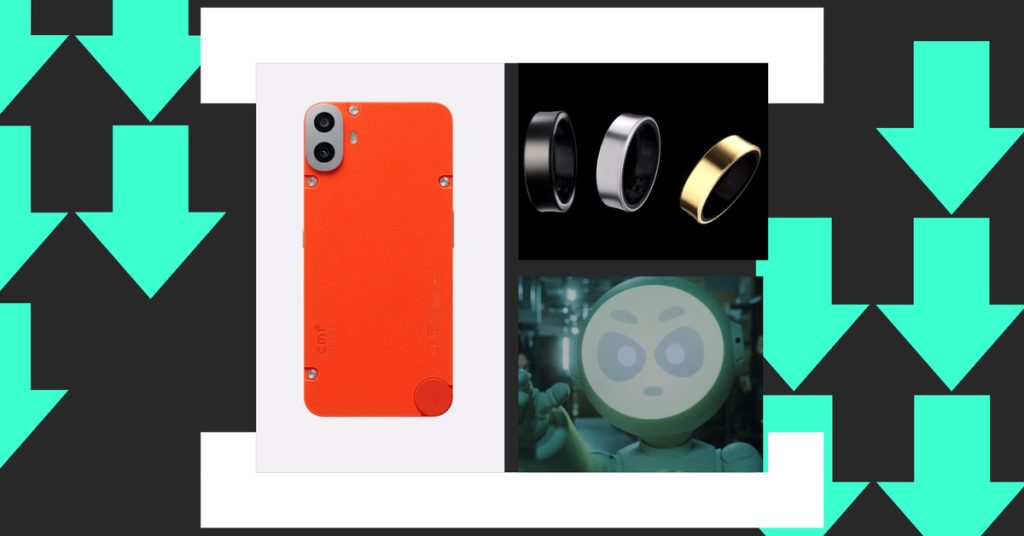

- O telefone CMF 1. Um telefone Android bonito e duradouro por US$ 200? Com uma tela OLED e backplates intercambiáveis e um monte de acessórios muito legais, um dos quais é um suporte? Sim. Por favor. Em laranja, é claro.

- O anel Samsung Galaxy. Ainda sou fã dos telefones Fold e Flip da Samsung, embora os novos modelos sejam muito parecidos e ainda mais caros. Mas estou mais animado com o Galaxy Ring, que parece ter acertado em cheio no hardware do anel inteligente — e até tem algumas ideias interessantes sobre controle de gestos.

- “A Reunião Diggnation Parte 1.” Se você é um amante de tecnologia de uma certa idade, há uma grande chance de você ter crescido assistindo Kevin Rose e Alex Albrecht bebendo e fazendo piadas sobre tecnologia enquanto estavam sentados em um sofá. Assistir os caras se reunindo foi uma explosão deliciosa do passado. E tem uma parte doistambém!

- Delta 1.6. A emulação de jogos da Delta está no iPad! Na verdade, não tenho certeza de quanto usarei isso, dado o quanto dos meus jogos retrô são em um iPhone com um controle Backbone. Mas esta atualização, com uma tela maior e suporte para vários jogos ao mesmo tempo, parece muito boa.

- Novo Echo Spot da Amazon. Para mim, esse é o equilíbrio exato de coisas para um alto-falante Alexa. Ele é pequeno, custa US$ 45 (por enquanto), tem tela sensível ao toque, mas não tem câmera, e tem o tamanho certo para uma mesa de cabeceira. Continuo prometendo deixar meu telefone fora do meu quarto, e talvez isso o substitua.

- Ensolarado. Uma mulher perde o marido, mas ganha um robô da empresa de tecnologia dele para ajudá-la a superar isso. Estranheza se instala. Uma premissa tão boa! E, por todos os relatos, essa série continua a série de ótimas coisas de ficção científica da Apple TV Plus. Definitivamente vou assistir antes do episódio 3 ser lançado na quarta-feira.

- Vibração aberta. Bluesky, Mastodon, Threads e Nostr, tudo em uma linha do tempo em um aplicativo. Este é basicamente um hack inteligente, não o universo social interconectado dos meus sonhos, mas é um hack muito bom! E eu gosto que ele basicamente esconde qual rede as pessoas estão usando; são apenas pessoas, em uma linha do tempo.

- Pilão. Adoro um bom aplicativo de receitas. Eu uso principalmente Crouton e Mela, mas a nova capacidade do Pestle de importar receitas do Instagram Reels é bem incrível. Basta colocar o link, dar um nome e ele transformará um vídeo em um monte de ingredientes e etapas.

Compartilhamento de tela

Há um milhão de anos, eu era estagiário em Com fio, e uma das histórias que ajudei a trabalhar foi essa coisa maluca em que um escritor decidiu desaparecer completamente e ver se a internet o encontraria. A história ficou incrível, e o escritor era Evan Ratliff, que tem sido um dos meus jornalistas favoritos desde então. Ele foi cofundador O Atavista Revista e fez um ótimo trabalho lá, criou o fantástico Pessoa podcast e, até recentemente, foi um dos co-apresentadores do Forma longao podcast de jornalismo que sempre sonhei que um dia seria convidado. Infelizmente.

Agora Evan tem um novo podcast, chamado Jogo de Conchas, em que ele usa um clone de IA de sua voz para causar todos os tipos de caos em sua própria vida. O primeiro episódio é incrível, e estou muito animado com o que vem a seguir. Pedi para Evan compartilhar sua tela inicial conosco para ver se ele tinha algum truque de podcast que eu pudesse roubar dele e para ver o quão IA-ificada sua vida havia se tornado.

Aqui está a tela inicial de Evan, além de algumas informações sobre os aplicativos que ele usa e o porquê:

O telefone: iPhone 13 Mini.

O papel de parede: O que enviei aqui é meu gato Henry, um ícone de 18 anos que já foi uma mini-celebridade no Vine e é a criatura mais doce do planeta. (Normalmente são meus filhos, mas não permito fotos deles na internet aberta.)

Os aplicativos: Google Maps, Fotos, Apple Notes, Slack, Ajustes, Relógio, Telefone, WhatsApp, Signal, Freedom, Google Tradutor, CloudBeats, Scrivener, Instapaper, Spotify, TuneIn, Libby, Gmail, Google Agenda, Mensagens, Brave.

Minhas regras de tela inicial são nada de mídia social, nada de notícias. Sou um viciado em notícias certificado, mas pelo menos quero que fique um pouco fora de vista. E nada de aplicativo do Twitter no telefone, nunca. Quanto a alguns aplicativos:

- Crianças [group]:Uma coisa que não contam sobre a criação de filhos na década de 2020 é quantos aplicativos de escola, acampamento e ônibus você é obrigado a adquirir e verificar.

- Navios/aviões: Os únicos aplicativos de RA que já usei. Sinto-me como um mago só de apontar Flightradar24 no céu ou Tráfego Marítimo no mar para ver de onde os navios e aviões estão vindo e indo. Meu pai estuda logística e incutiu em mim uma curiosidade sobre como as coisas vão de um lugar para outro.

- CloudBeats: Essencial para ouvir rascunhos de podcast enquanto corre e caminha; com Jogo de Conchas na produção, às vezes fico nessa coisa por horas por dia.

- Libby: Qualquer nova-iorquino que não tenha está perdendo. Você pode pegar e-books e audiolivros da biblioteca e ouvi-los aqui mesmo!

- Instapaper: Alguém mais ainda usa o Instapaper por aí? Eu nem sei mais quem é o dono dessa coisa. Mas ainda é como eu leio coisas longas que salvei.

Também pedi para Evan compartilhar algumas coisas que ele está curtindo agora. Aqui está o que ele compartilhou:

- Musgo. Fiz um jardim de musgo este ano e estou interessado em todas as coisas relacionadas a musgo. Sites sobre como mantê-lo e suas propriedades incríveis, gurus de musgo (por exemplo, Mossina Annie). Musgo!

- O novo Álbum de Charley Crockett. Apenas um compositor e cantor genial, com uma história incrível. Perfeita para ouvir enquanto caminha sobre seu musgo (o que você deve fazer).

- Atualmente revisitando O megafone Braindeadcoletânea de ensaios de George Saunders, partes das quais parecem muito Jogo de Conchas-relevante para mim.

- Minha cunhada, que tem 50 vezes mais consciência cultural do que eu, nos apresentou a um game show de comédia britânico, Capataz. A descompressão perfeita depois de um dia trabalhando ao lado do seu sósia de IA.

De origem coletiva

Aqui está o que o instalador comunidade está curtindo essa semana. Quero saber o que você está curtindo agora também! E-mail instalador@theverge.com ou me mande uma mensagem no Signal — @davidpierce.11 — com suas recomendações para tudo e qualquer coisa, e apresentaremos alguns dos nossos favoritos aqui toda semana. Para recomendações ainda melhores, confira as respostas para esta postagem em Threads.

“Eu só queria compartilhar um aplicativo que (e é um choque para mim) ninguém conhece. Ele se chama Caixa de entrada elegante. A ideia é muito simples: permite que você crie sua própria caixa de entrada apenas para newsletters. Eu odeio ler newsletters na minha caixa pessoal do Gmail, e esta é uma solução muito conveniente para o meu problema.” – Denis

“Acabei de assistir a todos os seis episódios da série da Netflix Supacell. É como Heróis mas mais sombrio, ambientado no sul de Londres, com um elenco quase todo negro e feito por Rapman. É uma das melhores coisas que vi este ano e um show tão novo em um gênero que é basicamente monopolizado pela Marvel.” – Guilherme

“Lendo atualmente A Singularidade Está Mais Próxima por Ray Kurzweil. Temos sorte de ver a evolução humana em tempo real.” – Matthew

“Melhores rascunhos de bola em Fantasia de azarão. O que antes era uma versão de nicho do fantasy football é agora um formato de apostas esportivas (absurdamente?) popular, onde os jogadores selecionam um time inteiro em uma hora ou menos e então competem contra estranhos. É como tentar ganhar uma chave do March Madness, mas você seleciona uma escalação de fantasy football.” – Noah

“Usando o Rastreador de exercícios VR aplicativo criado pelo VR Health Institute. Eles usam medição de atividade de VR apoiada pela ciência para ajudar você a medir seus treinos de VR. Conecta-se com o Apple Watch e outros dispositivos de fitness Bluetooth.” – Dan

“Como um novo pai, Masmorras e papais ressoa comigo de uma forma especial. Este podcast (autodescrito como não BDSM) dá uma reviravolta hilária em D&Dseguindo quatro pais navegando por um reino fantástico para resgatar seus filhos perdidos. Isso me fez rir mais do que eu já tinha feito em muito tempo e me fez chorar mais de uma vez. Já assisti a primeira temporada três vezes (são mais de 180 horas de audição) e estou ouvindo a segunda temporada novamente agora.” – Mark

“Acabei de comprar um Boox Go 10.3 Tablet E Ink e estou gostando muito. Muito fino, bem desenhado, sem luz frontal e muito bom para escrever quando necessário. Ele foi pensado mais como um concorrente do Remarkable 2 (ou seja, um dispositivo para fazer anotações), mas estou gostando para ler artigos via Omnivore.” – Patrick

“Recentemente comecei a ler um livro chamado Trabalho profundo por Cal Newport sobre os méritos de dedicar tempo para focar em uma tarefa com o mínimo de distrações. Minha capacidade de atenção, junto com a de muitos outros nos últimos anos, foi obliterada, daí eu ter escolhido este livro para tentar retificar minha capacidade de focar profundamente.” – Dave

“Apple PenLite: O iPad antes do iPad.” Eu assisto ao canal de Colin Holter há alguns anos e realmente adoro o que ele faz, mas este vídeo é realmente algo diferente para ele. Ele entrevistou vários ex-funcionários da Apple, e eu achei que foi muito bem feito. Eu era muito jovem na época em que isso acontece, então não me lembro de nenhuma notícia sobre essas coisas, mas foi muito interessante obter esse tipo de perspectiva dos engenheiros e gerentes de produto que trabalhavam na Apple na época.” – Ian

Assinando

Acredito sinceramente que “Cada quadro uma pintura” é a melhor série do YouTube de todos os tempos. Se você não assistiu, assista a todas. (Se você assistir apenas uma, assista este sobre Edgar Wright. Ou este sobre David Fincher. Ou este aqui o som dos filmes da Marvel. Basta assistir a todos!) Então, quando o canal lançou seu primeiro vídeo em sete anos — um pequeno trailer para uma nova série limitada e curta-metragem — comecei imediatamente a atualizar a página a cada 10 minutos e a assistir novamente a cada coisa no canal. É como ir para a escola de cinema em velocidade de dobra, e não posso recomendá-lo o suficiente. Cadeiraspessoal! Cadeiras!

.