.

A seguir, contém spoilers para Sakamoto Days Season 1, episódio 10, “Bathhouse Roughhouse”. Streaming agora na Netflix.

Muitos Dias de Sakamoto Os fãs ainda estão se recuperando das cenas de luta de destruição da terra na semana passada, tanto que o anime decidiu dar um passo atrás e relaxar. Embora um retiro da empresa possa ser demais para pedir ao gerente da loja Sakamoto, a família ainda faz uma pausa, pelo menos, tanto quanto seu orçamento escasso permitiria. Mais uma vez, as vibrações da fatia de vida estão de volta como se nunca tivessem desaparecido. Quando a equipe de Sakamoto não está lutando, eles estão relaxando e apreciando o ritmo lento da vida, deixando o público para navegar um fluxo constante em enredo de cenas ensopadas de sangue para a estranha porte.

Com Dias de Sakamoto Temporada 1, episódio 10, a ação leva um banco traseiro ao humor na história. Embora Sakamoto mais uma vez se torne o alvo de outro assassino (apenas um infeliz, em oposição a uma equipe completa, desta vez), a violência é mais cômica. Novos personagens travam e mergulham no episódio mais literalmente, e suas motivações são totalmente responsáveis por liderar a história a alguma tolice extravagante inesperada. Embora esta parte de Dias de Sakamoto Dá a impressão de um episódio descontraído, ele entrega um dos encontros mais caóticos até agora.

Sakamoto Days Temporada 1, episódio 10 mostra que até a fatia de vida pode ser caótica

Sakamoto Days Season 1, episódio 10 é um dos dois parters com altos e baixos

window.adsNinja.queue.push(function(){

var fallbackContent = `

`;

try{

var result = window.adsNinja.monetizeVideo('.emaki-video-player-8afbe6ff37f04f37', JSON.parse(`{\"name\":\"Instream-InContent\",\"groupName\":\"content\"}`), JSON.parse(`{\"trackingId\":\"in-content\",\"playlist\":[{\"title\":\"Sakamoto Days Teaser Trailer\",\"description\":\"\",\"length\":\"1:00\",\"mimeType\":\"video\\/mp4\",\"url\":\"https:\\/\\/video.cbrimages.com\\/2024\\/05\\/tv-sakamoto-days-pv-sakamoto-days-official-teaser-trailer-1080p-1716809912.mp4\",\"thumbnailLink\":\"https:\\/\\/static1.cbrimages.com\\/wordpress\\/wordpress\\/wp-content\\/uploads\\/2022\\/04\\/sakamoto-days-key-visual.jpg?fit=crop&w=1024&h=576\",\"textTracks\":[]}]}`));

if(!result){

console.warn('Failed to load AdsNinja video player.');

document.getElementById('emaki-video-player-8afbe6ff37f04f37').innerHTML = fallbackContent; } } catch(error){

console.warn('Failed to load AdsNinja video player.');

document.getElementById('emaki-video-player-8afbe6ff37f04f37').innerHTML = fallbackContent; } }); });

Sakamoto Days Season 1, Episódio 10 é um dos dois pais, que se afasta da abordagem fórmula do programa de focar em um personagem ou cenário a ponto de sobrecarregar o público com hijinks consecutivos. Os fãs já experimentaram como é uma narrativa episódica quando Dias de Sakamoto O episódio 9 concluiu o arco do laboratório em um poço unilateral. Com Dias de Sakamoto Episódio 10, finalmente parece hora de relaxar e se recuperar como Shaotang, Shin e a família Sakamoto visitam um banho público. No entanto, se alguém pensa que o episódio será um assunto lânguido, está mal enganado. A situação se transforma em um banho do inferno quando o gerente de banheiros acalma Sakamoto como o famoso assassino com uma recompensa na cabeça. Isso começa a missão do homem de mudar a sorte, enquanto Sakamoto permanece alheio ao perigo em mãos.

Em questão de minutos, o episódio mergulha no caos enquanto o gerente-de-bathhouse falhado Yutaro puxa todos os botões e alavanca que ele se encaixou em contingências como essas. De saunas literalmente em chamas a banhos de jato lançando Shin no ar, a casa de banho se torna semelhante a um parque de diversões assassinas nas mãos de seu gerente. O público só pode espettar, pois Sakamoto e Shin suportam o peso de uma armadilha da morte após a outra. Enquanto Shin recebe a extremidade curta do bastão, o humor decorre não da precariedade da situação, mas das reações dos protagonistas.

Relacionado

Este anime tem a solução perfeita para a masculinidade tóxica na mídia

Enquanto Taro conhece uma variedade diversificada de heróis e vilões após sua aposentadoria, Sakamoto Days Season 1 tem a cura para a masculinidade tóxica.

1

A coisa mais surpreendente sobre isso Dias de Sakamoto O episódio é o seu final saudável. Embora um final feliz contradiz o conceito de assassino tentando matar Sakamoto e as armadilhas da morte costumavam fazê -lo, há algo ingênuo e inocente em relação a tudo isso. Dias de Sakamoto mostra que seu enredo MadCap ainda pode cativar o público sem um antagonista do Cyborg ou uma organização de supervilão. No entanto, o mesmo não pode ser dito para a segunda história, não por um tiro no escuro.

Dias de Sakamoto Finalmente revela um pouco mais sobre a vida passada de Lu, mesmo que seja um perseguidor com uma queda por Lu que quer que ela retire o comando da família criminosa de Lu. Um homem chamado Wutang bate em Sakamoto, Shaotang e o almoço de Shin em um restaurante familiar e experimenta o famoso poder do assassino. Dado o início da história, pode -se pensar que só haveria mais do mesmo daqui em diante. Infelizmente, o ritmo serpenteia junto com a exposição pesando a narrativa. Embora seja estranhamente engraçado aprender mais sobre o passado de Lu com a boca de um perseguidor, Dias de Sakamoto O episódio 10 parece nada além de um prólogo, criando um novo arco de anime cheio do glamour dos cassinos.

O novo elenco de personagens de Sakamoto Days vai em um passeio selvagem

Os novos personagens de Sakamoto Days causam estragos

Dias de Sakamoto A primeira temporada, o episódio 10 prova que uma história precisa desenvolver seus personagens para o público sentir qualquer tipo de conexão emocional com eles. No tempo muito curto, a primeira metade do episódio conta a história de um Joe médio através de algum humor estranho. Yutaro é um perdedor, por falta de um termo melhor. Ele queria ser um assassino e, quando isso não deu certo, Yutaro saiu para ajudar nos negócios da família. Apesar de desistir de seu sonho, Yutaro parece não tirar isso de sua mente. Yutaro não é uma alma implacável e é mal cortada para ser um assassino. Dias de Sakamoto O episódio 10 apresenta um momento de busca de alma para Yutaro, e tudo o que foi necessário foi para o episódio trazer à tona seu Deus ex Machina-o homem chamado Sakamoto Taro. Em todo esse hullabaloo, o episódio ainda depende de Shin como o personagem de ponto de vista. Este entre Shin experimentando os horrores de um banho público e Yutaro relembrando seu passado mantém o episódio intrigante.

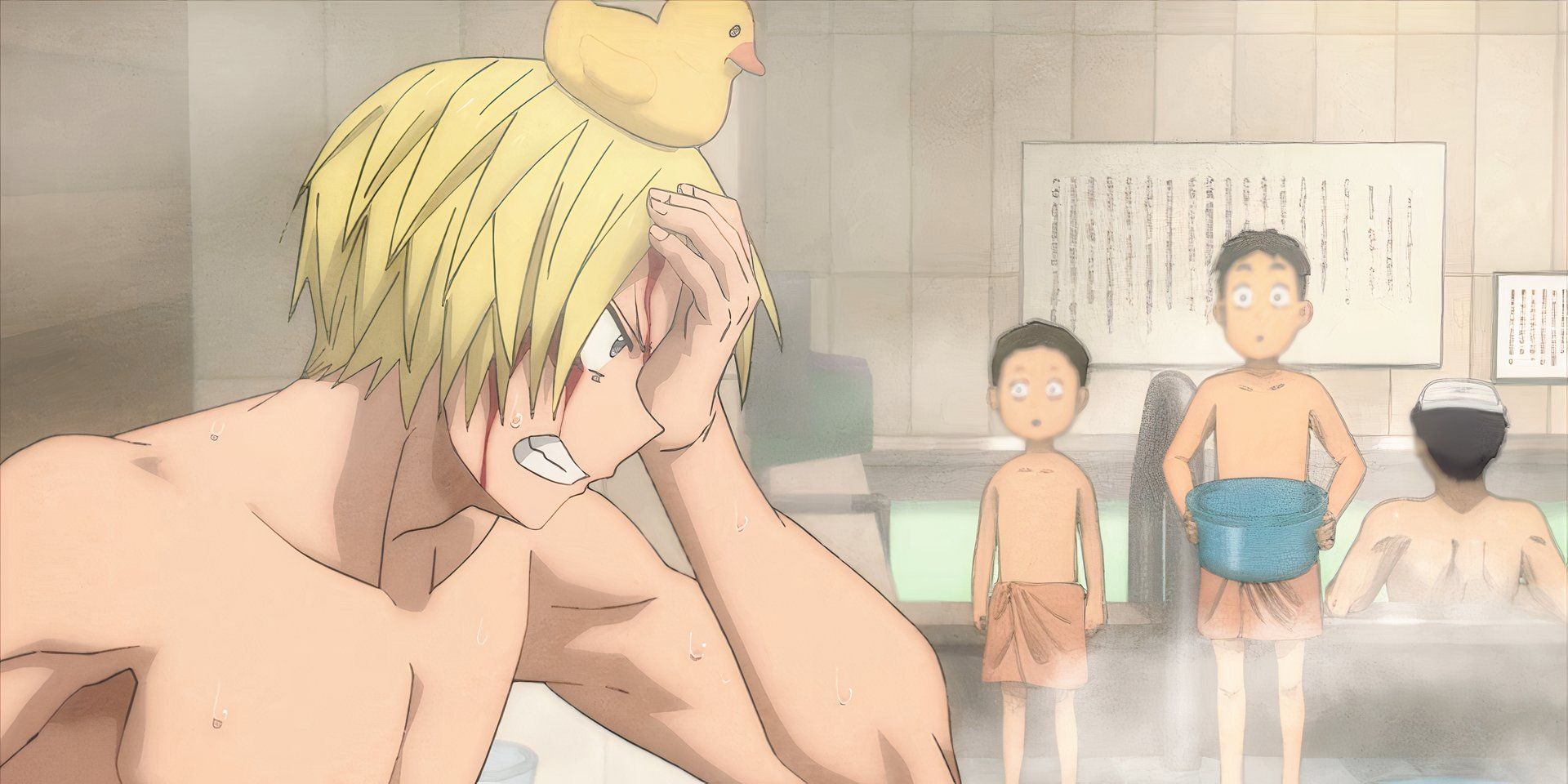

Se o público, como Shin, nunca experimentou um banho público japonês antes, eles não devem levar a sua narração não confiável. Para um ex -assassino cuja cautela o faz analisar todos os ângulos de uma situação, Shin também é muito inocente – às vezes até mais do que uma criança. Shin acha que as saunas devem estar quentes o suficiente para retirar a pele ou frio o suficiente para congelar os ossos, sem perceber que isso está muito longe dos padrões normais e seguros. Seu senso de normalidade distorcido pode vir de ver Sakamoto imperturbável e desfrutar dos banhos extremos. Esta dicotomia entre a vida real e os padrões de anime do desenho animado dá Dias de Sakamoto Episódio 10 Seu fator divertido. Infelizmente, a segunda metade do anime falha em evocar o mesmo nível de emoção de seus personagens para manter a diversão.

“É assim que os banhos de jato são? Quão perigoso”. – Shin Asakura

Relacionado

1 caráter de Sakamoto Days pode ser mais aterrorizante do que todos os outros assassinos combinados

Aoi Sakamoto pode não ter habilidades de combate, mas sua determinação torna os principais assassinos cautelosos, provando que não deve ser subestimada nos dias de Sakamoto.

A segunda parte da história vê a chegada de Wutang, e com ele vem montagens da infância de Shaotang. Eles jogam principalmente da perspectiva de Wutang, mostrando um lado diferente dele, que é extremamente diferente de sua aparência externa. Wutang pode parecer calmo e composto, mas ele age como um pervertido total em direção a Shaotang. Wutang é quase obsessivo e sangra comicamente do nariz ao falar sobre sua paixão na infância. Depois de ver um homem aceitar seu destino depois de ser lançado pelo ar, as reações de Wutang dificilmente criam o mesmo efeito. Ainda assim, ele permanece fundamental para trazer novas histórias e histórias para a frente.

A animação detalhada de Sakamoto Days continua a impressionar os fãs

O diabo está nos detalhes deste episódio de Sakamoto Days

Dias de Sakamoto Temporada 1, episódio 10 não precisa de ação para mostrar sua animação. Seus encontros selvagens são frenéticos o suficiente para transformar cada quadro em um circo. Dias de Sakamoto O episódio 10 pode ser melhor descrito como poesia em movimento, onde o protagonista e o deutanagonista compartilham seu espaço com os NPCs. O resultado é um contraste impressionante entre a arte dinâmica de caráter e um fundo estático. Shin passa por uma série de emoções, mas as pessoas ao seu redor dificilmente o percebem, tornando o furor animado um evento localizado, mesmo dentro do quadro.

No entanto, Dias de Sakamoto O episódio 10 não para por aí. Ele acrescenta pequenos detalhes, como crianças curiosas ao fundo, cujas expressões simples tornam o castigo de Shin ainda mais diabólico. Mais uma vez, a arte de fundo continua sendo a melhor coisa sobre Dias de Sakamoto. Desde a mesa bem disse em um restaurante familiar até os ladrilhos do chão da casa de banho, o episódio torna o pano de fundo o mais próximo possível da realidade. Até a breve cena de Sakamoto e seus funcionários andando por um beco cheio de fios pendurados e lixões de lixo dá uma aparência suja para o mundo elegante de Dias de Sakamoto.

Relacionado

O que aconteceu com Kashima nos dias de Sakamoto e ele é realmente um ciborgue?

Kashima em Sakamoto Days é um dos vilões mais estranhos do anime até agora. Qual é o seu negócio?

Dias de Sakamoto Temporada 1, episódio 10 é estritamente um episódio de preenchimento. O anime pode provar que pode adaptar o mangá página a página e deixar os banho de sangue por mais um dia, mas sua falta de progresso na trama no final da temporada 1 torna as coisas controversas. Os fãs podem não perceber Dias de Sakamoto O episódio 10 é o penúltimo episódio da temporada, dado o quão incomum é para o anime terminar as coisas com uma nota alta. Ainda existem muitas perguntas que precisam de respostas, mas por enquanto, o público pode desfrutar do lado vibrante de Dias de Sakamoto Através deste episódio mergulhado em vibrações vibrantes de fatia de vida.

Sakamoto Days Temporada 1, episódio 10 é Streaming agora na Netflix.

Sakamoto Days Season 1, episódio 10

- Data de lançamento

-

11 de janeiro de 2025

Elenco

-

Matthew Mercer

Matthew MercerTaro Sakamoto

-

Dallas Liu

Dallas LiuShin Asakura

Taro Sakamoto, que já foi o mais temido assassino do submundo, deixou seu passado violento para trás para viver uma vida tranquila como dono de uma loja de conveniência. No entanto, seus dias pacíficos são interrompidos quando os velhos inimigos ressurgirem, forçando -o a usar suas habilidades mortais para proteger sua nova vida e entes queridos. Equilibrando os aspectos mundanos da vida cotidiana com seu passado perigoso, Sakamoto enfrenta uma série de desafios emocionantes e humorísticos que testam sua determinação e engenhosidade.

- Criador (s)

-

Yuto Suzuki

- Pesado em comédia

- Novos personagens introduzidos

- Ótima animação

- Pouco desenvolvimento da trama

- Ritmo lento

Seu comentário não foi salvo