.

Se você tiver problemas para fazer o trabalho remotamente, tente um amigo de responsabilidade ou dublagem corporal. Ambos os métodos são semelhantes, mas têm uma pequena diferença. Com um colega de responsabilidade, vocês dois anunciam suas metas e objetivos para uma sessão de trabalho e verificam o progresso um do outro. Com a duplicação do corpo, a ideia é que simplesmente estar na mesma sala que outra pessoa trabalhando ao lado seja suficiente para manter o foco nas tarefas que você precisa realizar.

Você sempre pode pedir a seus colegas que participem de sessões virtuais de coworking juntos. Mas se isso não for uma opção, existem vários sites, fóruns e aplicativos dedicados a ajudá-lo a encontrar esses amigos de responsabilidade ou dublês de graça.

1. Cofocus (Web): Sessões virtuais de coworking com amigos de responsabilidade online

O Cofocus permite que você realize sessões virtuais de coworking com um estranho para ajudá-lo a se manter responsável e concluir as tarefas, mas dentro do seu cronograma. É totalmente gratuito, sem custos ocultos. A ideia simples por trás do app é que quem trabalha remotamente sem horário pode ficar tentado a continuar procrastinando suas tarefas, ou simplesmente não fazê-las. Em vez disso, se você agendar suas tarefas como se fosse uma reunião com alguém, fará o que deveria fazer no momento em que deveria fazê-lo.

Veja como o Cofocus funciona. Depois de se inscrever, você precisará agendar uma sessão no calendário público para a data e hora em que deseja realizar uma sessão de coworking de 50 minutos. O Cofocus irá combiná-lo com outra pessoa que deseja compartilhar essa sessão com você e, assim, vocês se tornarão amigos de responsabilidade para essa sessão.

Participe da sessão quando for a hora e troque apresentações, bem como metas de tarefas com seu parceiro de responsabilidade. Após 50 minutos, um sino tocará, quando você for encorajado a compartilhar seu progresso e conversar um pouco antes do final da sessão. Pelo simples ato de ter uma pessoa no bate-papo por vídeo o tempo todo, você se sentirá mais responsável e responsável, além de obter o incentivo de que precisa quando sentir vontade de relaxar.

2. Voado (Web): Sessões de coworking guiadas para responsabilidade remota

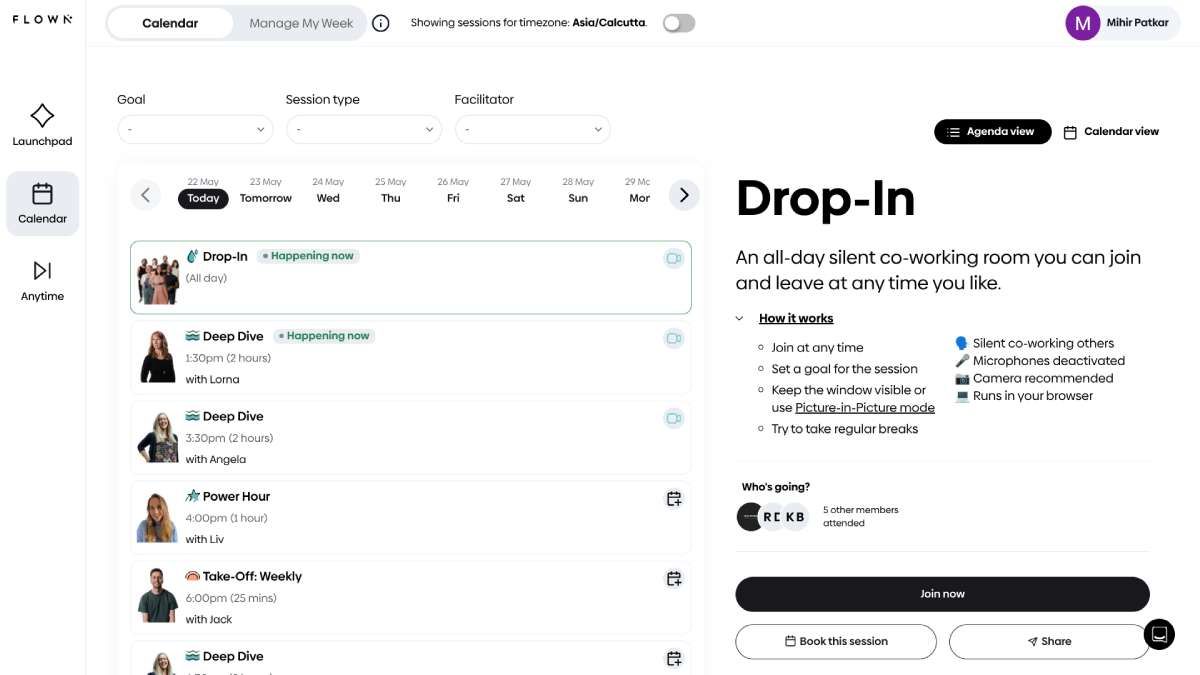

O Flown é um dos espaços de coworking online mais populares para quem trabalha remotamente para encontrar parceiros de responsabilidade. O aplicativo não é totalmente gratuito, mas o período de teste de 30 dias dá acesso a todos os seus recursos. Depois disso, você pode usar o Flown gratuitamente às sextas-feiras, mas terá que pagar para usá-lo em qualquer outro dia.

A principal característica do Flown são seus recursos guiados programados. Você pode verificar o calendário para ver uma variedade de diferentes tipos de espaços de coworking, onde um coach ao vivo garante que você mantenha o foco em suas tarefas. As sessões comuns são Deep Dive (uma sessão de duas horas com definição de metas e pausas guiadas), Power Hour (uma sessão de uma hora para atingir metas) e Take-Off (sessões de 20 minutos para iniciar um projeto). Se nada disso corresponder ao que você deseja, vá para a sessão Drop-In durante todo o dia para um espaço de coworking silencioso.

Além desses vários espaços de coworking, o Flown também oferece sessões pré-gravadas de “trabalho ao lado” para aumentar a produtividade, onde parece que você está trabalhando com um especialista em produtividade. Você também pode examinar sua biblioteca de vídeos de 3 ou 10 minutos para recarregar suas baterias ou realinhar seu foco.

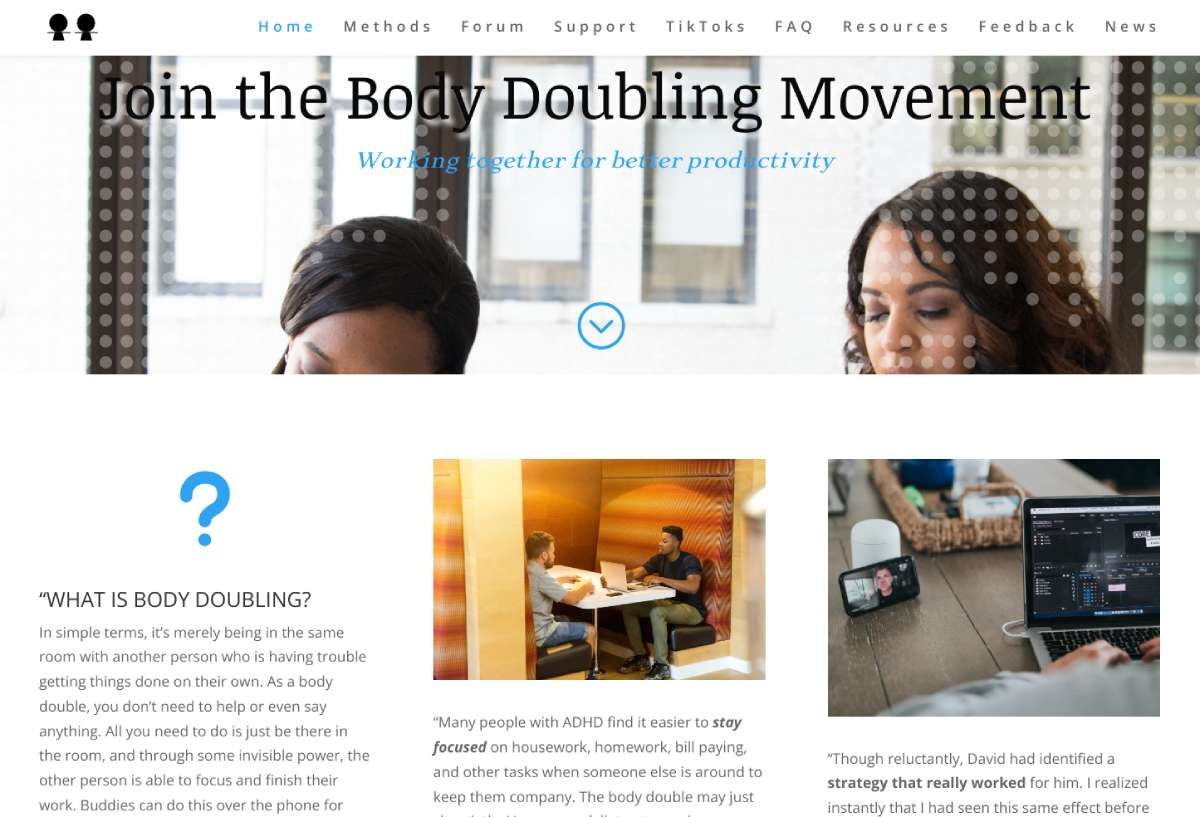

3. BodyDoubling.com (Web): fórum, discórdia e recursos para duplicação de corpos

BodyDoubling.com é um espaço na web que tenta promover o movimento de duplicação do corpo para todos os trabalhadores online e torna mais fácil encontrar pessoas com quem você pode emparelhar para sessões virtuais de coworking. O site tem alguns recursos e links que você pode ler para saber mais sobre a ideia, mas o foco principal está nos fóruns e no servidor Discord.

Se você tiver requisitos específicos e estiver procurando por um parceiro duplo de corpo de longo prazo, poste no fórum de dublagem de corpo e diga o que você precisa. Não é extremamente ativo, mas se você navegar pelas postagens anteriores, descobrirá que algumas pessoas conseguiram boas combinações, então você nunca sabe quando pode ter sorte.

O servidor Discord é mais ativo e melhor se você quiser um parceiro duplo de corpo imediatamente. Existem diferentes canais nos quais você pode ingressar, como baseados em texto, baseados em áudio ou baseados em vídeo. A maioria das sessões é silenciosa, então você terá que desligar o microfone. Os usuários contam com o “PomoBot” integrado para cronometrar as sessões de trabalho por 25 minutos, após os quais você ativa o som e conversa durante o intervalo.

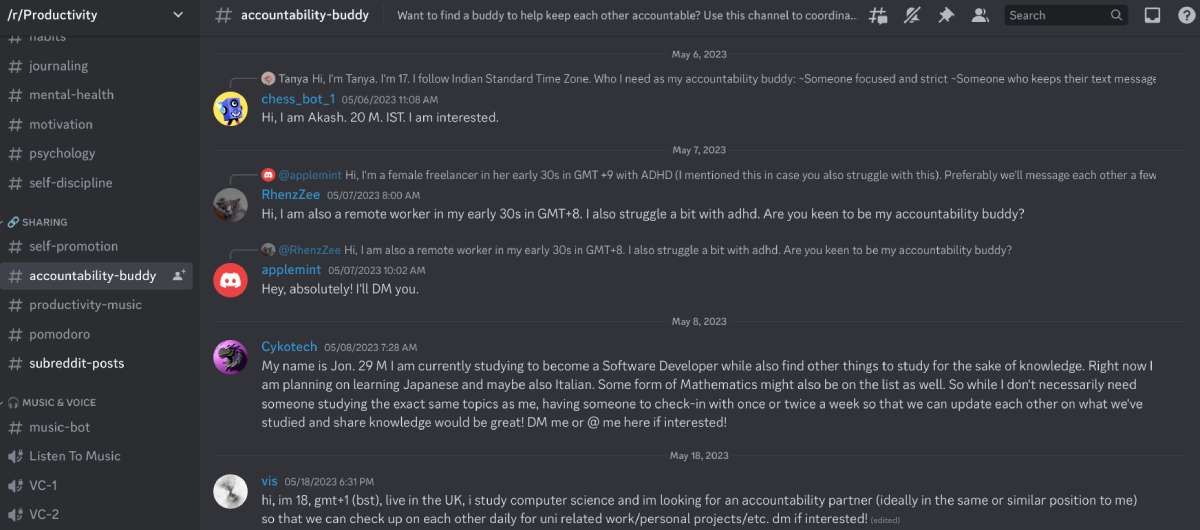

O subreddit r/Productivity é uma das melhores comunidades online para motivação, dicas e outros recursos para fazer as coisas. Um de seus recursos menos conhecidos é o servidor Discord de bate-papo ao vivo, onde você pode conversar com outros geeks de produtividade sobre várias maneiras de se manter no caminho certo com seus objetivos e até mesmo encontrar amigos responsáveis.

No canal #accountability-buddy do servidor, você pode encontrar pessoas que procuram amigos ou postar seus próprios requisitos. O formato padrão é anotar sua idade, o fuso horário em que você está, bem como seu horário de trabalho, sua linha de trabalho ou o que você está estudando e o que você procura de um parceiro de responsabilidade. Como a comunidade do Reddit tem mais de 1,7 milhão de assinantes, você tem grandes chances de se conectar com o parceiro certo.

Se você não quer um parceiro de bate-papo do Discord, experimente r/GetMotivatedBuddies, que é uma ramificação do r/GetMotivated, um dos melhores subreddits para hacks de produtividade. A comunidade se dedica a encontrar parceiros de responsabilidade para saúde e boa forma, estudo, trabalho e construção de hábitos saudáveis. Mais uma vez, você é idealmente solicitado a postar seus dados pessoais, localização ou fuso horário, objetivos e o que está procurando de seu amigo.

5. Pense divergente (Android, iOS): combinações aleatórias baseadas em texto para duplicação de corpo

Think Divergent é um aplicativo gratuito e simples para duplicação de corpo ou amigos de responsabilidade quando você precisa trabalhar. O aplicativo visa principalmente os trabalhadores criativos, mas não tem restrições sobre as tarefas que você está realizando, para que qualquer pessoa possa usá-lo.

O aplicativo emparelha você aleatoriamente com outros usuários em uma sala de bate-papo individual baseada em texto. Cada sessão dura meia hora e, se você usar os primeiros cinco minutos para conversar, poderá implementar perfeitamente o método Pomodoro. Vocês dois são anônimos, e Think Divergent sugere não trocar detalhes pessoais.

Idealmente, você deve ser capaz de definir metas rapidamente para a sessão e depois se separar para trabalhar nelas. Think Divergent enviará uma notificação quando a sessão estiver prestes a terminar, para que você possa verificar novamente com seu amigo de responsabilidade. Alguns usuários também gostavam de fazer check-in em intervalos de 10 minutos, apenas para ter a sensação de trabalhar ao lado de alguém, e não sozinho. Você pode usar qualquer método que melhor se adapte ao seu estilo, desde que seja produtivo.

Download: Pense Divergente para Android | iOS (Grátis)

Experimente sua biblioteca local!

Embora esses aplicativos ofereçam várias opções interessantes para encontrar um parceiro de responsabilidade on-line ou dublê para sua sessão de coworking virtual, você ainda pode ter dificuldades com o trabalho. Se você acha que precisa de um amigo físico, tente sua biblioteca local. É uma das dicas mais recomendadas em fóruns de amigos de responsabilidade.

As pessoas que frequentam as bibliotecas já estão estudando ou trabalhando, o que o torna um ambiente voltado para objetivos. Algumas bibliotecas já possuem sessões de coworking configuradas. Se o seu não tiver, fale com o bibliotecário para fazer um convite informal para qualquer pessoa se juntar a você em uma sessão de coworking, ou se o bibliotecário conhecer algum dos frequentadores regulares que o receberia.

.