.

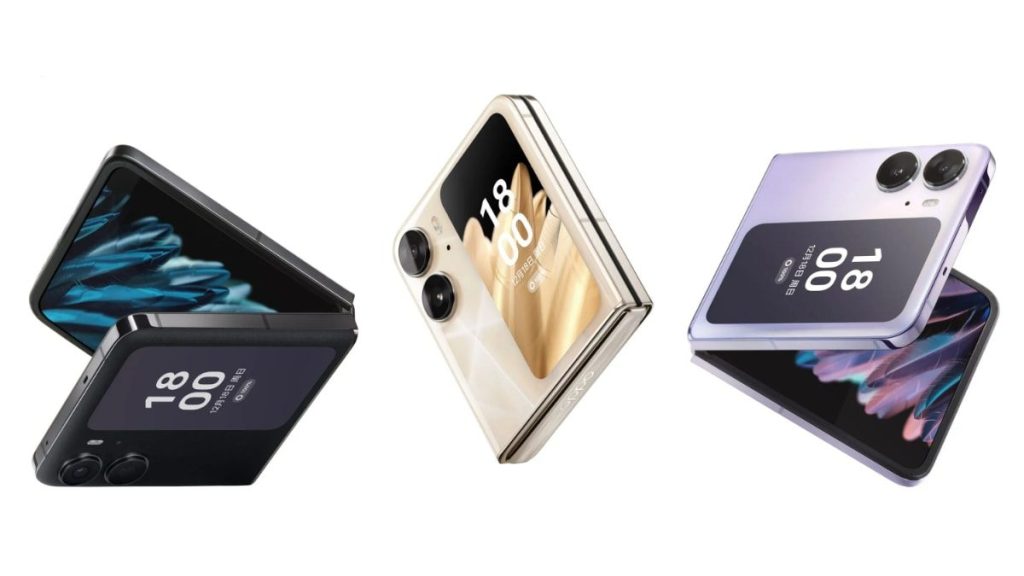

O evento de lançamento global do Oppo Find N2 Flip está marcado para 15 de fevereiro, conforme anunciado pela empresa. No entanto, parece que o Oppo Find 2 não chegará ao mercado global. Ambos os smartphones dobráveis foram lançados na China. O Oppo Find N2 Flip apresenta um design dobrável em forma de concha. Ele obtém uma tela principal AMOLED full-HD + de 6,8 polegadas e uma tela de capa de 3,62 polegadas. Sob o capô, este smartphone Oppo vem com um MediaTek Dimensity 9000+ SoC.

Evento de lançamento do Oppo Find N2 Flip

A Oppo anunciou recentemente twittar que o lançamento global do Oppo Find N2 Flip está agendado para 15 de fevereiro. Não há nenhuma palavra da empresa sobre seu preço global. No entanto, um relatório recente sugere que seu único modelo de armazenamento de 8 GB de RAM + 256 GB pode custar EUR 1.200 (aproximadamente Rs. 1.07.000). Diz-se que vem nas cores Astral Black e Moonlit Purple.

Você pode assistir à transmissão ao vivo na página oficial da empresa no YouTube. Você também pode assistir aqui através do link incorporado abaixo.

Especificações do Oppo Find N2 Flip

Este smartphone já foi lançado na China e esperamos que a versão global tenha especificações semelhantes. O Oppo Find N2 Flip é executado no ColorOS 13.0 baseado no Android 13. Ele possui uma tela AMOLED full-HD+ primária de 6,8 polegadas (1.080 x 2.520 pixels) com taxa de atualização adaptável de 120 Hz e 1.200 nits de brilho. Ele também recebe uma tela de capa de 3,62 polegadas com uma taxa de atualização de 60 Hz.

Ele é alimentado por um MediaTek Dimensity 9000+ SoC, juntamente com uma GPU Mali-G710 MC10. Para a ótica, o Oppo Find N2 Flip recebe uma configuração de câmera traseira dupla, incluindo um sensor principal de 50 megapixels e uma lente ultralarga de 8 megapixels. Há também uma câmera selfie de 32 megapixels na parte superior de sua tela dobrável.

O Oppo Find N2 Flip possui uma bateria de célula dupla de 4.300mAh com suporte para carregamento rápido SuperVOOC de 44W. Ele recebe um sensor de impressão digital montado na lateral e vem com tecnologia de desbloqueio facial.

.