.

xINSTALE CLICANDO NO ARQUIVO PARA DOWNLOAD

Call of Duty Black Ops 3 é um infame jogo de tiro e estratégia que deixou muitas pessoas entusiasmadas desde o seu lançamento.

Como a maioria dos jogos agora, este também vem com alguns erros e problemas que tornam o jogo impossível de jogar. O mais comum Erros de Call of Duty Black Ops 3 relatados por jogadores são travamentos ou congelamentos de jogos

Falhas de Call of Duty Black Ops 3para alguns jogadores, o jogo trava aleatoriamente quando estão jogando ou em menus antes da parte do jogo.

💥 Por que Black Ops 3 fica travando?

Na maioria dos casos, você encontrará falhas no jogo no Black Ops 3 se estiver executando drivers de GPU desatualizados ou se houver arquivos de sistema danificados em seu jogo.

Outras causas que podem iniciar esses erros podem ser os requisitos mínimos do sistema para executar o jogo ou a proteção antivírus que está bloqueando o jogo.

Como corrijo o Black Ops 3 de travar na inicialização e no meio do jogo?

- Desative a proteção antivírus

- Verifique a integridade dos arquivos do jogo

- Termine os programas em segundo plano

- Atualize o driver da GPU

- Execute o jogo como administrador

- Reinstale o jogo

1. Desative a proteção antivírus

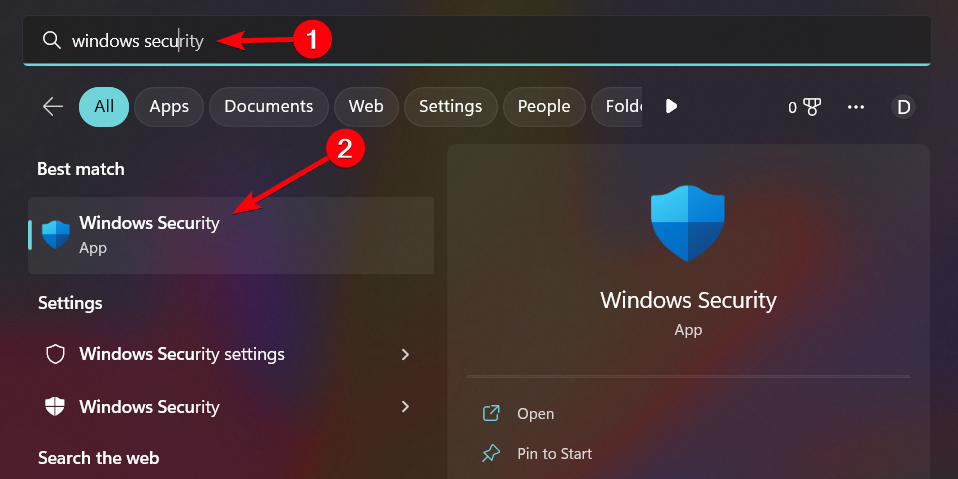

- Procurar Segurança do Windows na caixa de pesquisa.

- Vamos para Proteção contra vírus e ameaças.

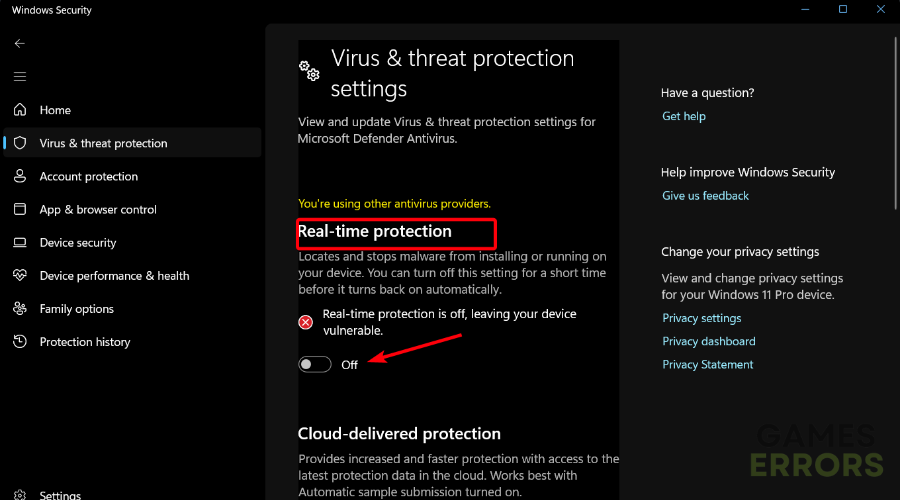

- Selecione Gerir configurações sob o Proteção contra vírus e ameaçasn configurações.

- Agora, deslize o Proteção em tempo real para bloquear seu antivírus.

- Feche a janela e experimente o seu jogo.

2. Verifique a integridade dos arquivos do jogo

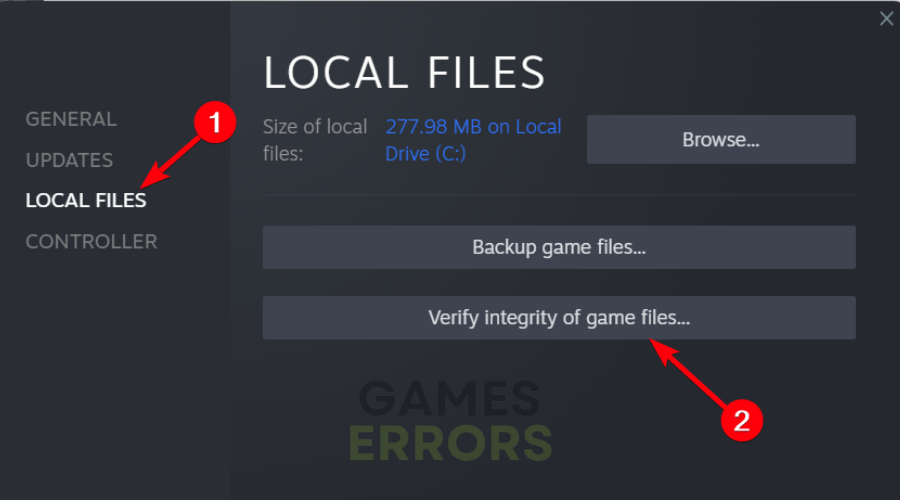

- No aplicativo vapor, ir para a biblioteca.

- Clique com o botão direito no jogo e selecione Propriedades.

- Troque para Ficheiros locais e clique em Verifique a integridade dos arquivos do jogo.

- Repare os arquivos corrompidos.

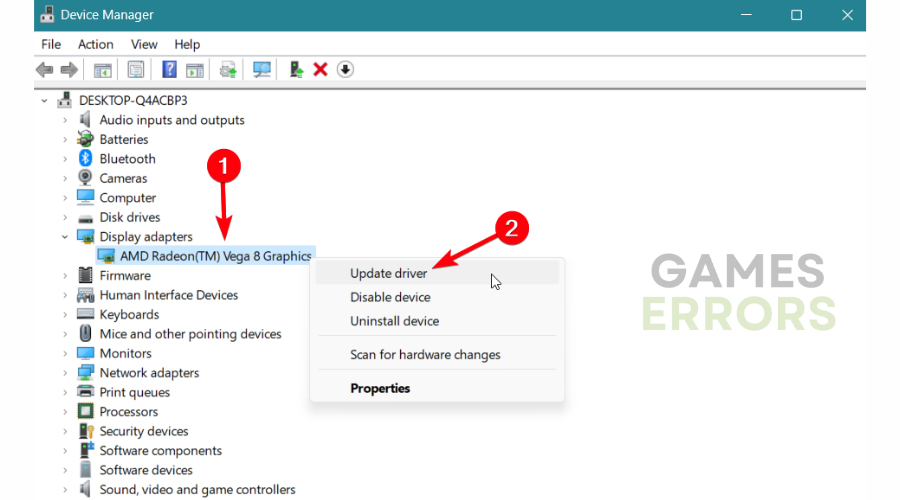

3. Atualize o driver da GPU

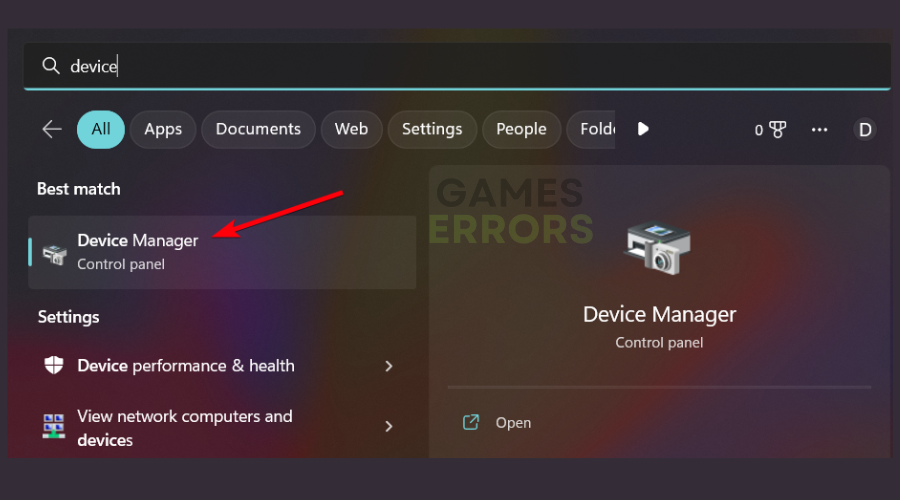

- Abrir Dispositivo Gerenciarr da pesquisa do Windows.

- Selecione Adaptadores de vídeo e clique com o botão direito do mouse no driver do dispositivo.

- Clique em Atualizar driver e selecione Pesquise automaticamente o driver.

- Reinicie o seu PC para concluir o processo.

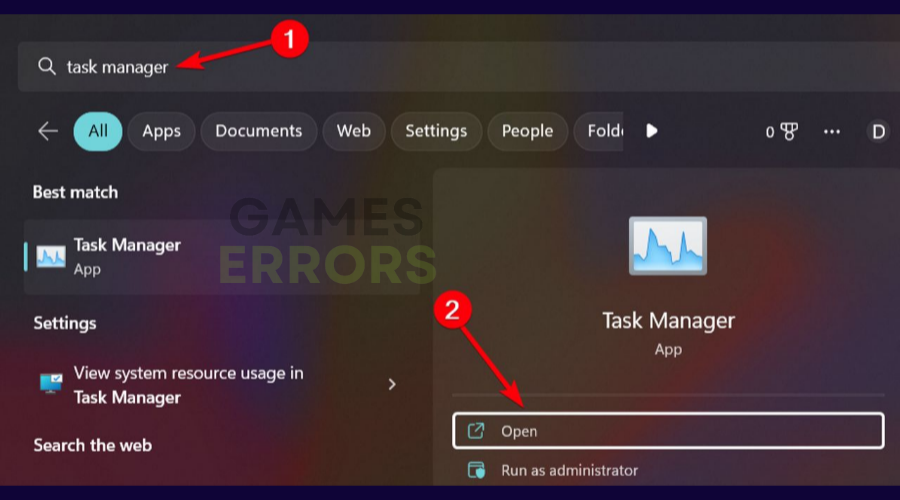

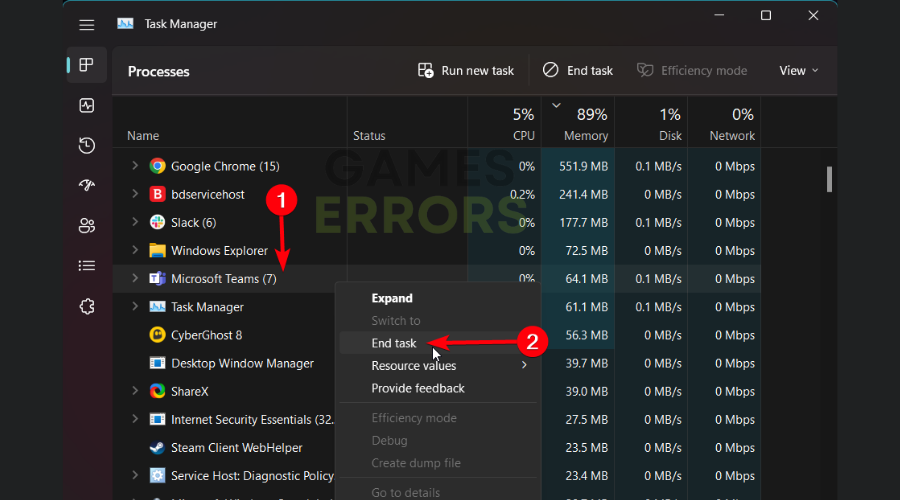

4. Termine os programas em segundo plano

- Abrir Gerenciador de Tarefas em sua área de trabalho.

- Clique no Processos aba.

- Selecione aplicativos não utilizados e clique com o botão direito do mouse neles.

- Clique no Finalizar tarefa para interromper o processo.

- Feche a janela e inicie o jogo.

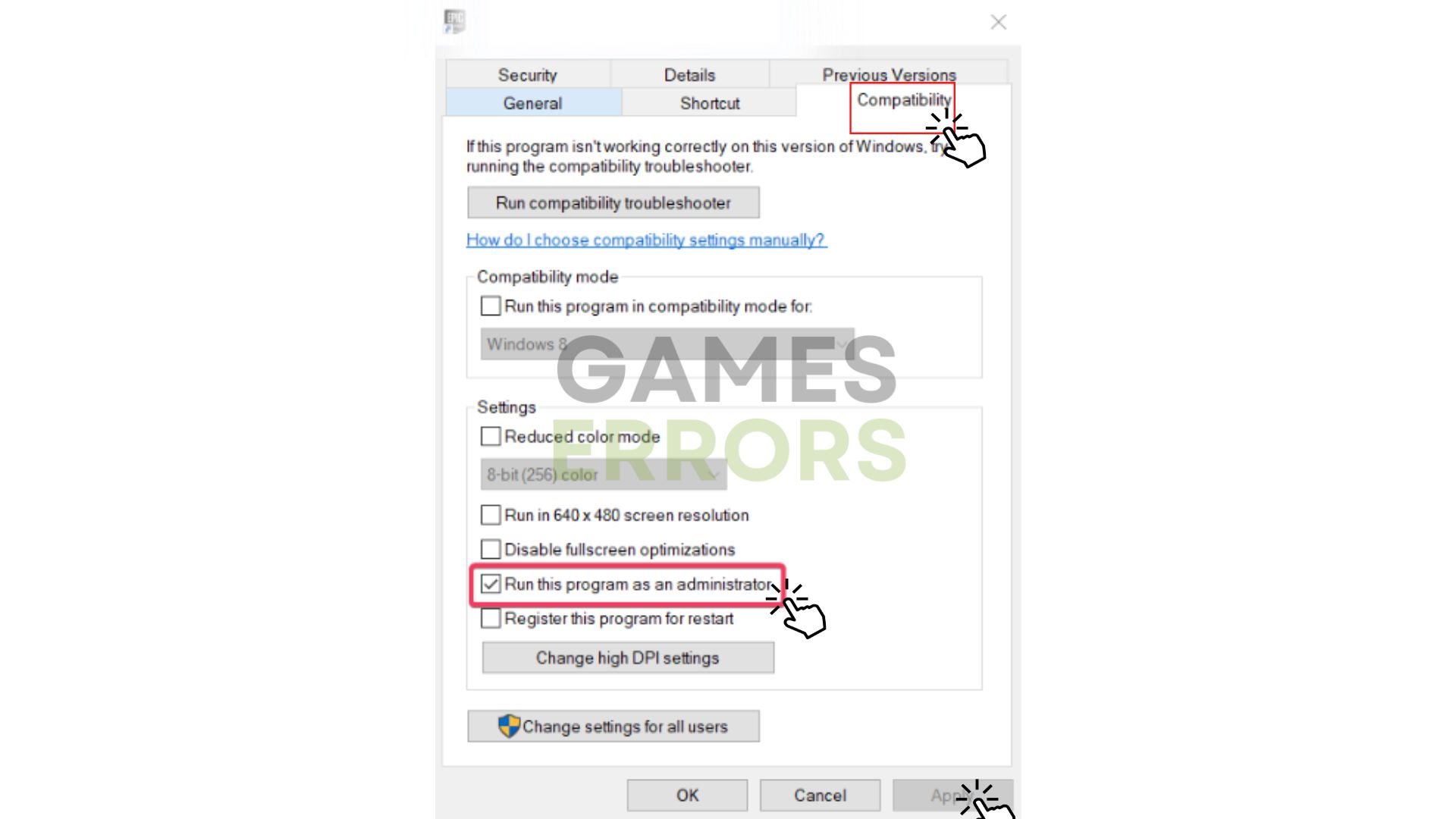

5. Execute o jogo como administrador

- Digitar CoD Black Ops na caixa de pesquisa para encontrar o local do jogo.

- Clique com o botão direito do mouse no jogo e clique em Propriedades da lista.

- Vou ao Compatibilidade guia e verifique Execute este programa como administrador.

- Clique Aplicar e OK para salvar as alterações.

6. Reinstale o jogo

Mesmo que você pense sobre isso sozinho, reinstalar o jogo pode ser o método adequado para finalmente resolver as falhas neste jogo.

Assim, você pode desinstalar o jogo diretamente do inicializador ou removendo-o do seu PC com Windows a partir de Programas e características.

É provável que também enfrente problemas diferentes ao jogar este jogo de sequela de CoD Black Ops e os listamos abaixo para seu próprio conhecimento e segurança.

Quais são os problemas com COD Black Ops 3?

➡ Call of Duty Black Ops 3 congelavocê pode obter congelamentos aleatórios durante o jogo e pode fazer qualquer coisa e precisará reiniciar o PC ou forçar o fechamento do jogo.

➡ Problemas de desempenho do Call of Duty Black Ops 3 são lag, gagueira e baixo FPS ou quedas de FPS. Muitos usuários relataram que esses problemas são os mais comuns e estão tornando o jogo impossível de jogar e irritante.

Se você está procurando um guia sobre como corrigir os problemas no novo Call of Duty: Infinite Warfare, consulte o guia.

Concluindo, esperamos que nossos métodos ajudem você a corrigir as falhas do Call of Duty Black Ops 3 e que agora você esteja jogando e gostando do jogo.

Se você tiver algum problema ou dúvida, comente abaixo e nossa equipe o ajudará a corrigir seu jogo.

.