.

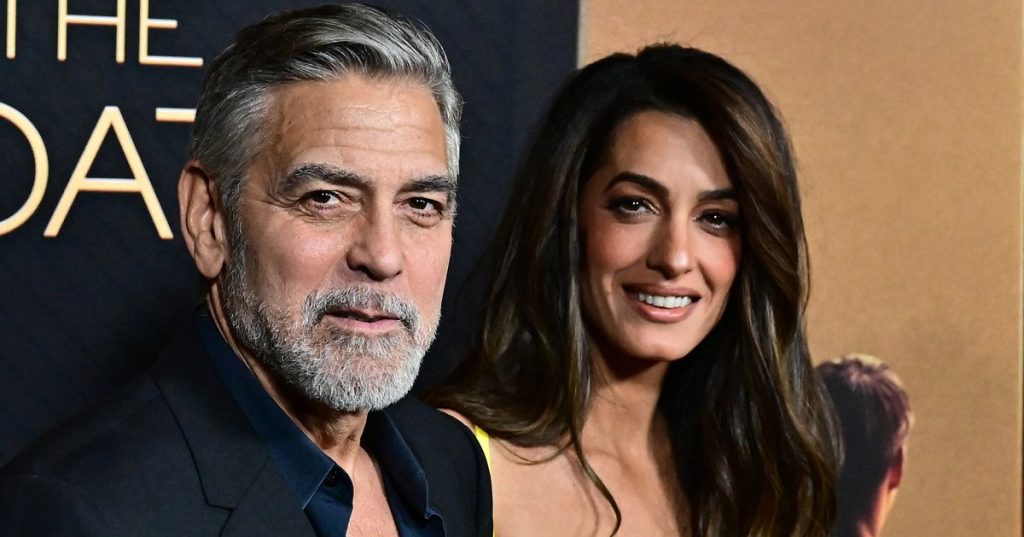

George Clooney teria telefonado para um conselheiro de Joe Biden para reclamar das críticas do presidente a um caso em que sua esposa, a advogada de direitos humanos Amal Clooney, trabalhava.

A conta vem através do Washington Postque citou três fontes não identificadas familiarizadas com a conversa entre Clooney e Steve Ricchetti, conselheiro do presidente.

Clooney foi criticado por Biden por criticar o esforço do Tribunal Penal Internacional para obter mandados de prisão para o primeiro-ministro israelense, Benjamin Netanyahu, e para o ministro da Defesa, Yoav Gallant, por supostos crimes de guerra no conflito com o Hamas. (O tribunal fez o mesmo com os líderes do Hamas.)

Amal Clooney, uma conselheiro especial com o tribunal, recomendou a mudança.

“A lei que protege os civis na guerra foi desenvolvida há mais de 100 anos e aplica-se em todos os países do mundo, independentemente das razões de um conflito”, escreveu ela.

Mas Biden fez um declaração contundente denunciando o tribunal: “O pedido do promotor do TPI para obter mandados de prisão contra líderes israelenses é ultrajante. E deixe-me ser claro: seja o que for que este procurador possa sugerir, não há equivalência – nenhuma – entre Israel e o Hamas. Estaremos sempre ao lado de Israel contra ameaças à sua segurança.”

De acordo com o Post, o ativista vencedor do Oscar também ficou chateado com as sanções contra o TPI, que a administração Biden estava inicialmente aberto a, pode penalizar sua esposa. A Câmara votou esta semana pela imposição de sanções contra o tribunal de crimes de guerra, mas a administração Biden disse isso “se opõe fortemente” a conta. Não é provável que passe pelo Senado controlado pelos democratas.

A considerável influência de Clooney em Hollywood torna a situação delicada para a Casa Branca.

Ele junto com Julia Roberts e o ex-presidente Barack Obama estão escalados para realizar uma arrecadação de fundos para Biden em Los Angeles em 15 de junho. Em 2020, Clooney organizou uma arrecadação de fundos para Biden que arrecadou US$ 7 milhões. Em 2022, Biden celebrou o prêmio Kennedy Center Honors de Clooney na Casa Branca e o chamou de “Marido de Amal Clooney.”

.