.

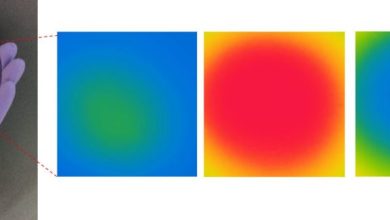

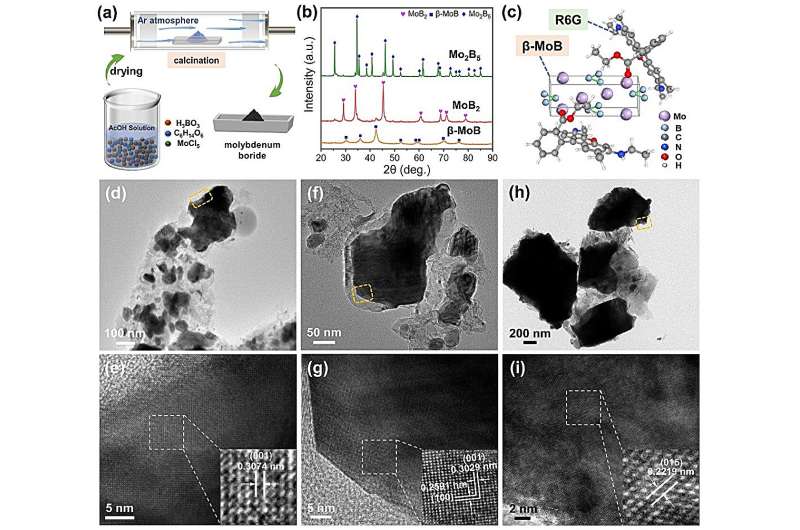

Processo de preparação e microestrutura de cerâmicas de boreto de molibdênio. Crédito: Hu Mengen

Uma equipe de pesquisa sintetizou com sucesso três fases cristalinas diferentes de boreto de molibdênio com um forte desempenho de aprimoramento de sinal Raman.

Essas descobertas foram publicadas no jornal de Pequeno. Os pesquisadores foram liderados pelo Prof. Huang Zhulin do Instituto de Física do Estado Sólido, Institutos Hefei de Ciências Físicas da Academia Chinesa de Ciências, juntamente com pesquisadores da Universidade de Massachusetts Amherst.

O espalhamento Raman aprimorado pela superfície (SERS) é um método de detecção rápido e não destrutivo amplamente utilizado em vários campos, incluindo monitoramento de vestígios de poluentes, segurança alimentar, catálise química e identificação de impressões digitais moleculares. No entanto, a maioria dos materiais SERS de metais nobres são caros e apresentam baixa estabilidade física e química, especialmente sob condições extremas, como altas temperaturas e ambientes corrosivos fortes, onde o efeito de aprimoramento do SERS diminui rapidamente.

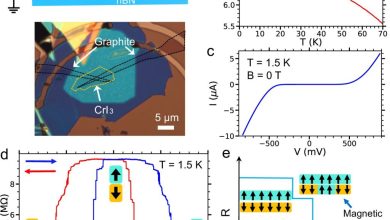

Neste estudo, os pesquisadores aproveitaram as características dos boretos de metais de transição, que podem suportar condições extremas como altas temperaturas, ácidos fortes e bases fortes, para sintetizar três pós cerâmicos de boreto de molibdênio (β-MoB, MoB2e Mo2B5) baseado em precursor de fase líquida e redução carbo/borotérmica.

O desempenho SERS desses boretos de molibdênio foi avaliado usando sondas Rodamina 6G (R6G), e os resultados indicaram que β-MoB exibe aprimoramento SERS de cinco ordens de grandeza que é comparável às nanopartículas de Au. O excelente desempenho de aprimoramento SERS do β-MoB pode ser atribuído à sua maior energia de adsorção para moléculas R6G e interações de carga significativas entre elas.

Além disso, os pesquisadores investigaram o impacto de soluções de ácidos fortes e bases fortes, bem como da oxidação em alta temperatura na atividade SERS dos boretos de molibdênio. Os pós cerâmicos de boreto de molibdênio foram imersos em soluções de diferentes pH e oxidados a 1000 ° C por 30 min sob atmosfera de oxigênio. Os resultados dos testes indicaram que o efeito SERS dos boretos de molibdênio poderia ser bem mantido mesmo quando exposto a ambientes corrosivos e a altas temperaturas.

Este trabalho esclarece a metodologia de controle de fase e o mecanismo de aprimoramento SERS da cerâmica de boreto de molibdênio, expandindo a gama de seleção de materiais ativos SERS de metais nobres e semicondutores para materiais cerâmicos de temperatura ultra-alta, que deverão ser usados para detecção e detecção óptica em condições extremas. ambientes.

Mais Informações:

Mengen Hu et al, Cerâmica de boreto de molibdênio ajustável por fase como uma plataforma SERS sensível e confiável emergente em ambientes agressivos, Pequeno (2024). DOI: 10.1002/smll.202308690

Informações do diário:

Pequeno

Fornecido pela Academia Chinesa de Ciências

Citação: Cerâmica de boreto de molibdênio desenvolvida para detecção SERS em ambientes agressivos (2024, 30 de maio) recuperada em 30 de maio de 2024 em https://phys.org/news/2024-05-molybdenum-boride-ceramics-harsh-environment.html

Este documento está sujeito a direitos autorais. Além de qualquer negociação justa para fins de estudo ou pesquisa privada, nenhuma parte pode ser reproduzida sem permissão por escrito. O conteúdo é fornecido apenas para fins informativos.

.