.

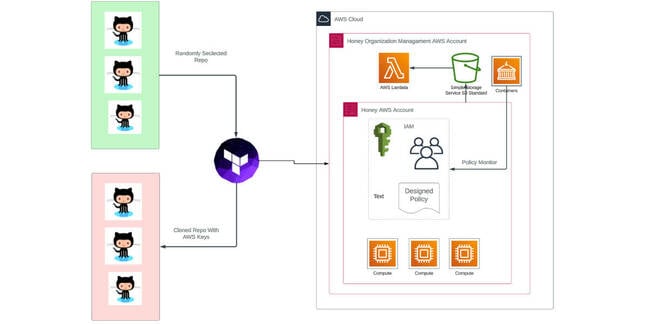

Pesquisadores de segurança descobriram uma campanha de criptojacking de vários anos que afirmam clonar autonomamente repositórios GitHub e roubar suas credenciais expostas da AWS.

Dado o nome de “EleKtra-Leak” pelos pesquisadores da Unidade 42 da Palo Alto Networks, os criminosos por trás da campanha são creditados por roubar regularmente credenciais da AWS cinco minutos após serem expostas nos repositórios GitHub.

Minutos depois, várias instâncias do Amazon Elastic Compute Cloud (EC2) podem ser lançadas em tantas regiões quanto possível para minerar Monero. No espaço de pouco mais de um mês, entre 30 de agosto e 6 de outubro, os pesquisadores identificaram 474 mineradores diferentes sendo operados por “instâncias EC2 potencialmente controladas por atores”.

Os testes iniciais mostraram que o recurso de verificação secreta do GitHub funcionou amplamente conforme o esperado, notificando a AWS sobre uma credencial exposta em um repositório com o provedor de nuvem e emitindo uma política para evitar o uso indevido em minutos.

“Acreditamos que o agente da ameaça poderá encontrar chaves expostas da AWS que não são detectadas automaticamente pela AWS e, posteriormente, controlar essas chaves fora do AWSCompromisedKeyQuarantine política,” disse William Gamazo e Nathaniel Quist, pesquisador principal sênior e gerente de inteligência de ameaças em nuvem na Unidade 42, respectivamente.

“De acordo com nossas evidências, provavelmente sim. Nesse caso, o ator da ameaça poderia prosseguir com o ataque sem que nenhuma política interferisse em suas ações maliciosas para roubar recursos das vítimas.

“Mesmo quando o GitHub e a AWS são coordenados para implementar um certo nível de proteção quando as chaves da AWS vazam, nem todos os casos são cobertos. É altamente recomendável que CI/CD práticas de segurança, como a verificação de repositórios no commit, devem ser implementadas de forma independente.”

A política de quarentena da AWS é eficaz para impedir ataques, e os pesquisadores a substituíram em seus próprios repositórios para que pudessem obter maior visibilidade da campanha, permitindo que ela fosse executada conforme pretendido pelo invasor.

Unidade 42 confirmada para Strong The One que as credenciais encontradas na pesquisa foram obtidas através do GitHub pelos invasores, apesar da política da AWS ter sido aplicada rapidamente, mas os invasores também exibiram evidências de uso de vários métodos para adquirir os logins da AWS fora do escopo da investigação dos pesquisadores.

As previsões atuais são de que eles estão recuperando credenciais via GitHub, mas por outros meios, ou encontrando-as expostas em uma plataforma diferente.

“Apesar das políticas de quarentena bem-sucedidas da AWS, a campanha mantém flutuações contínuas no número e na frequência das contas das vítimas comprometidas”, disseram os pesquisadores.

“Várias especulações sobre por que a campanha ainda está ativa incluem que esta campanha não se concentra apenas nas credenciais expostas do GitHub ou no direcionamento de instâncias do Amazon EC2.”

Uma vez adquiridas as credenciais, os criminosos – trabalhando por trás de uma VPN – realizam uma operação de reconhecimento para entender mais sobre a conta em si, como as regiões que ela habilitou. Em seguida, eles criam grupos de segurança e iniciam instâncias do EC2 em quantas regiões estiverem habilitadas para a conta.

“Eles repetiram as mesmas operações em várias regiões, gerando um total de mais de 400 chamadas de API e demorando apenas sete minutos, de acordo com Strong The One do CloudTrail”, disseram os pesquisadores.

“Isso indica que o ator consegue ocultar sua identidade ao lançar ataques automatizados contra ambientes de contas da AWS.”

As instâncias EC2 lançadas eram de grande formato, principalmente do tipo c5a.24xlarge. É típico de campanhas de criptojacking usá-los, pois oferece aos invasores maiores recursos de processamento para resultados mais rápidos.

O Google Drive hospeda a carga de mineração maliciosa. A utilização de serviços legítimos é uma tática cada vez mais adotada pelos invasores devido às proteções que oferecem. No caso do Google Drive, os URLs da plataforma são anônimos e não podem ser vinculados a uma Conta Google específica.

Foi apenas uma técnica que dificultou a atribuição do ataque para os pesquisadores. Outra questão foi o objetivo dos invasores de minerar Monero, uma criptomoeda com proteções de privacidade integradas, limitando novamente sua capacidade de rastrear o proprietário das carteiras.

A carga útil do minerador é armazenada como um arquivo criptografado e descriptografado após ser baixado, e os pesquisadores disseram que é semelhante a uma campanha anterior de 2021.

Intezer anteriormente documentado uma campanha de cryptojacking que usou malware com o mesmo hash do exemplo mais recente, levando os pesquisadores a acreditar que eles poderiam estar pelo menos conectados.

Para aqueles que procuram maneiras de mitigar a ameaça de exposição de credenciais da AWS por meio do GitHub, a configuração da verificação secreta é uma ferramenta altamente eficaz para evitar o uso indevido.

Para quaisquer credenciais da AWS expostas, as conexões API feitas com elas devem ser imediatamente revogadas, disseram os pesquisadores. ®

.