.

O colapso do Silicon Valley Bank (SVB) no final da semana passada abalou o sistema financeiro global, criando oportunidades para vendedores a descoberto – e inúmeras espécies de golpistas.

De acordo com vários pesquisadores e empresas de segurança, os agentes de ameaças já estão caçando presas expostas ao SVB por meio de golpes de phishing passivos e ativos, incluindo domínios falsos semelhantes e ataques de comprometimento de e-mail comercial (BEC).

Johannes Ullrich, reitor de pesquisa do SANS Technology Institute, registrou um rápido aumento no número de registros de domínio contendo o termo “SVB” desde 10 de março colapso.

“No fim de semana, vimos vários registros de domínio rastreando a falência do Banco do Vale do Silício (por exemplo svblogin.com, loginsvg.com e tal)”, ele escreveu no LinkedIn.

“Também recebemos relatos de que ex-clientes do SVB estão enviando e-mails simples para atualizar seus fornecedores com novos ACH [automated clearing house] Informação da conta. Por favor, pare com isso. Apenas uma questão de tempo para os bandidos falsificarem e-mails como esse (se é que já não o fazem).”

Ullrich também observado que a falha do SVB tem alguns atrativos para os golpistas: dinheiro, urgência e incerteza.

“Para muitos, não está claro como se comunicar com o SVB, qual site usar ou quais e-mails esperar (ou de onde virão)”, escreveu Ullrich.

Ullrich não é o único a perceber um aumento nos registros de domínio de referência SVB.

Novos registros de domínio relacionados ao Silicon Valley Bank estão surgindo. Alguns poderiam ser #phishing campanhas. Listado abaixo é o que estamos vendo agora. Lembre-se de que nem todos são fraudulentos e nem todos os domínios fraudulentos direcionados ao SVB terão termos relacionados ao SVB: https://t.co/mHjfZQIQAf pic.twitter.com/Au7AbA0GhX

— SecuritySnacks (@SecuritySnacks) 13 de março de 2023

A infraestrutura que alavanca os domínios também começou a aparecer.

Espere que diferentes agentes de ameaças explorem a situação atual com o SVB. Comecei a ver algumas infraestruturas sendo configuradas que poderiam ser usadas para phishing / scams. login-svb[.]com cash4svb[.]com svbclaim[.]com svbdebt[.]com pic.twitter.com/rn9ltBsxDU

—Jaime Blasco (@jaimeblascob) 12 de março de 2023

A Cloudflare disse na terça-feira que detectou uma grande campanha de phishing Know-Your-Customer (KYC) que se apoiava na marca SVB em um modelo temático da DocuSign. A empresa de segurança da web disse que poucas horas após a campanha, detectou seu uso 79 vezes.

Um ataque enviado ao CEO da empresa incluiu um código HTML com um link inicial que foi redirecionado quatro vezes, chegando a um documento controlado pelo invasor.[.]kirklandellis[.]site net.

“O arquivo HTML incluído no ataque envia o usuário para uma instância do WordPress que possui capacidade de redirecionamento recursivo. Até o momento, não temos certeza se esta instalação específica do WordPress foi comprometida ou se um plug-in foi instalado para abrir este local de redirecionamento.” disse Cloudflare.

Entre as recomendações do guardião cibernético está uma sugestão para incentivar a vigilância do usuário final em mensagens relacionadas a ACH ou SWIFT.

“Dada a sua prevalência em larga escala, o phishing ACH e SWIFT são táticas frequentes utilizadas por agentes de ameaças para redirecionar os pagamentos para si mesmos”, disse Cloudflare. Ele disse que ainda não tinha visto nenhuma campanha de ACH em grande escala utilizando a marca SVB – mas isso não significa que tais esquemas não sejam iminentes.

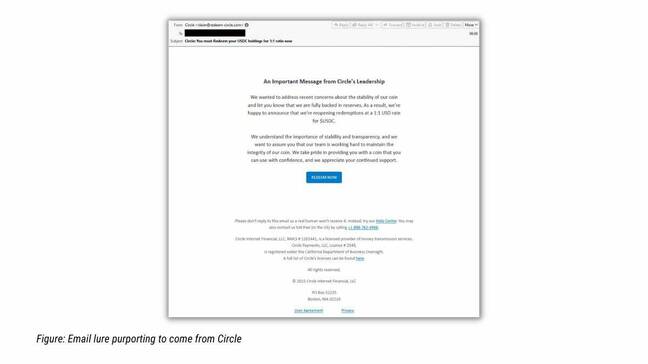

Empresa americana de segurança cibernética Proofpoint disse na terça-feira, seus pesquisadores rastrearam “uma campanha alavancando iscas relacionadas à USD Coin (USDC), uma stablecoin digital vinculada ao USD que foi impactada pelo colapso do SVB”.

Contas maliciosas do SendGrid enviaram mensagens se passando por marcas de criptomoedas e pediram às vítimas que reivindicassem suas criptomoedas por meio de URLs que foram redirecionados.

“Clicar no botão tentaria abrir um URL DeFi, então a vítima precisaria ter um manipulador DeFi instalado, como a carteira MetaMask. A vítima seria atraída para instalar um Contrato Inteligente que transferiria o conteúdo da carteira da vítima para o atacante”, disse Proofpoint.

De acordo com a empresa, uma vez que a Circle – a empresa que emite USD Coin (USDC) – anunciou que tinha reservas de caixa em SVB, o agente da ameaça começou a falsificar a fintech com uma isca prometendo resgate de 1:1 USDC para USD.

“A Proofpoint recomenda que qualquer pessoa envolvida no manuseio de informações ou transações financeiras tenha cautela e diligência adicionais, pois as mensagens podem emanar de fraudadores”, twittou a empresa. ®

.