.

Aurich Lawson | Getty Images

Até agora, você provavelmente já ouviu falar sobre um novo cracker de senha baseado em IA que pode comprometer sua senha em segundos usando inteligência artificial em vez de métodos mais tradicionais. Alguns meios de comunicação o chamaram de “aterrorizante”, “preocupante”, “alarmante” e “inteligente”. Outras publicações começaram a relatar que a ferramenta pode quebrar qualquer senha com até sete caracteres – mesmo que tenha símbolos e números – em menos de seis minutos.

Como em tantas coisas que envolvem IA, as reivindicações são atendidas com uma generosa porção de fumaça e espelhos. PassGAN, como a ferramenta é apelidada, não tem melhor desempenho do que os métodos de cracking mais convencionais. Resumindo, qualquer coisa que o PassGAN pode fazer, essas ferramentas mais testadas e verdadeiras fazem tão bem ou melhor. E, como muitos dos verificadores de senha não AI que Ars criticou no passado – por exemplo, aqui, aqui e aqui – os pesquisadores por trás do PassGAN extraem conselhos de senha de seu experimento que prejudica a segurança real.

Ensinar uma máquina a quebrar

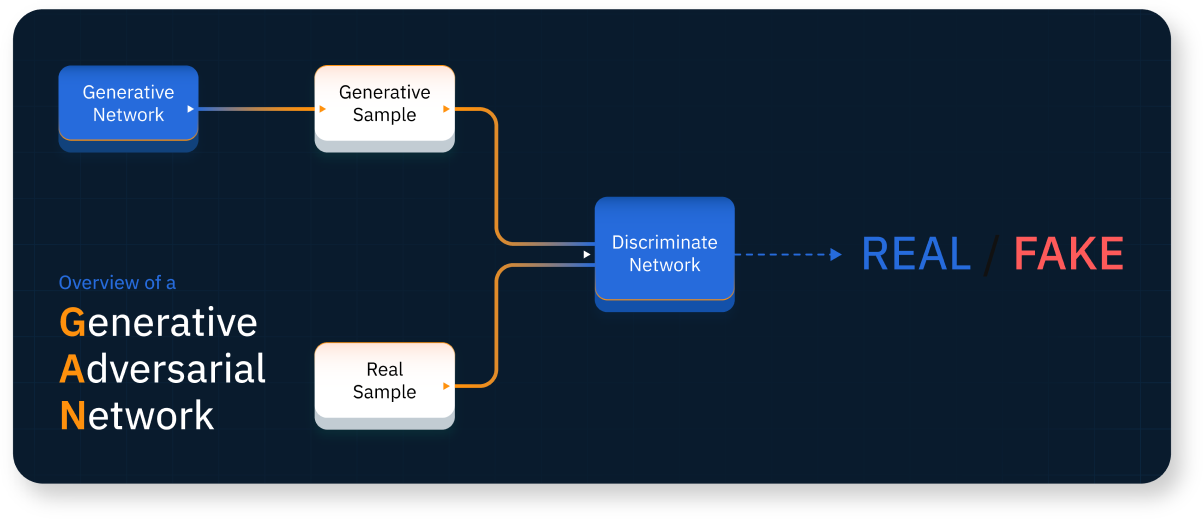

PassGAN é uma combinação abreviada das palavras “Senha” e “redes adversárias generativas”. PassGAN é uma abordagem que estreou em 2017. Ele usa algoritmos de aprendizado de máquina executados em uma rede neural no lugar de métodos convencionais desenvolvidos por humanos. Esses GANs geram suposições de senha depois de aprender autonomamente a distribuição de senhas, processando os despojos de violações anteriores do mundo real. Essas suposições são usadas em ataques off-line possibilitados quando um banco de dados de hashes de senha vaza como resultado de uma violação de segurança.

Uma visão geral de uma rede adversária generativa.

A adivinhação de senha convencional usa listas de palavras com números na casa dos bilhões retiradas de violações anteriores. Aplicativos populares de quebra de senha, como Hashcat e John the Ripper, aplicam “regras de manipulação” a essas listas para permitir variações em tempo real.

Quando uma palavra como “senha” aparece em uma lista de palavras, por exemplo, as regras de manipulação a transformam em variações como “Senha” ou “p@ssw0rd”, embora nunca apareçam diretamente na lista de palavras. Exemplos de senhas do mundo real quebradas usando mangling incluem: “Coneyisland9/,” “momof3g8kids,” “Oscar+emmy2″ “k1araj0hns0n,” “Sh1a-labe0uf,” “Apr!l221973,” “Qbesancon321,” “DG091101%,” “@Yourmom69”, “ilovetofunot”, “windermere2313”, “tmdmmj17” e “BandGeek2014”.

Essas regras e listas são executadas em clusters especializados em computação paralela, o que significa que eles podem executar tarefas repetitivas, como gerar um grande número de suposições de senhas muito mais rápido do que as CPUs. Quando algoritmos inadequados são usados, esses equipamentos de cracking podem transformar uma palavra de texto simples como “senha” em um hash como “5baa61e4c9b93f3f0682250b6cf8331b7ee68fd8” bilhões de vezes por segundo.

Outra técnica que torna as listas de palavras muito mais poderosas é conhecida como ataque combinador. Como o próprio nome sugere, este ataque combina duas ou mais palavras na lista. Em um exercício de 2013, o especialista em quebra de senhas Jens Steube conseguiu recuperar a senha “momof3g8kids” porque já tinha “momof3g” e “8kids” em suas listas.

A quebra de senha também depende de uma técnica chamada força bruta, que, apesar de seu uso indevido como um termo genérico para quebra, é distintamente diferente das rachaduras que usam palavras de uma lista. Em vez disso, a quebra de força bruta tenta todas as combinações possíveis para uma senha de um determinado comprimento. Para uma senha de até seis caracteres, ela começa adivinhando “a” e percorre todas as strings possíveis até chegar a “//////”.

O número de combinações possíveis para senhas de seis ou menos caracteres é pequeno o suficiente para ser concluído em segundos para os tipos de algoritmos de hash mais fracos que os Home Security Heroes parecem imaginar em seu artigo PassGAN.

.