.

xINSTALE CLICANDO NO ARQUIVO PARA DOWNLOAD

Você é fã de filmes de terror emocionantes? Se assim for, então este jogo pode ser perfeito para você! E se você tem amigos que compartilham seu amor por filmes de terror, é ainda melhor porque este jogo oferece uma emocionante experiência multiplayer. Dead By Daylight destina-se a avaliar suas habilidades de trabalho em equipe ao lado de outros sobreviventes. No entanto, você não deve jogar com jogadores desconhecidos durante sua missão. Você pode se juntar a seus amigos e lutar contra um inimigo formidável. Quer saber como adicionar amigos e por que às vezes você não pode convidar amigos no Dead by Daylight? Preparamos este guia para mostrar como fazer isso.

Posso jogar Dead by Daylight com meus amigos em várias plataformas?

Sim, Dead by Daylight é um jogo compatível com várias plataformas. Você pode jogar facilmente com seus amigos, independentemente de seus dispositivos. Seja um PC, Xbox, PS ou celular, adicione-os à sua lista de amigos, selecione seu modo de jogo preferido e convide-os para o seu lobby para marcar uma partida juntos.

Como faço para adicionar amigos no Dead By Daylight no Windows PC

Por que não consigo convidar amigos para Dead By Daylight?

Você não pode jogar Dead By Daylight com seus amigos por vários motivos. Algumas causas possíveis podem ser uma conexão de internet instável, problemas de servidor, bugs no jogo ou restrições de firewall e antivírus.

Como consertar quando não consigo convidar amigos para Dead By Daylight?

Siga estas etapas preliminares para corrigir o problema rapidamente:

- Verifica a estado do servidor do jogo, também para Xbox e PS. Se houver manutenção programada ou qualquer outro problema, você deve aguardar que os servidores fiquem operacionais.

- Desligue e ligue os dispositivos de rede (modem e roteador).

- Teste e verifique sua conexão com a Internet (download, upload e ping).

- Reinicie o jogo ou o seu PC.

Se você não resolveu o problema após as etapas mais simples, tente as seguintes dicas:

- Permitir Dead By Daylight através do firewall do Windows

- Atualizar driver de rede

- Atualize o jogo

1. Permitir Dead By Daylight através do firewall do Windows

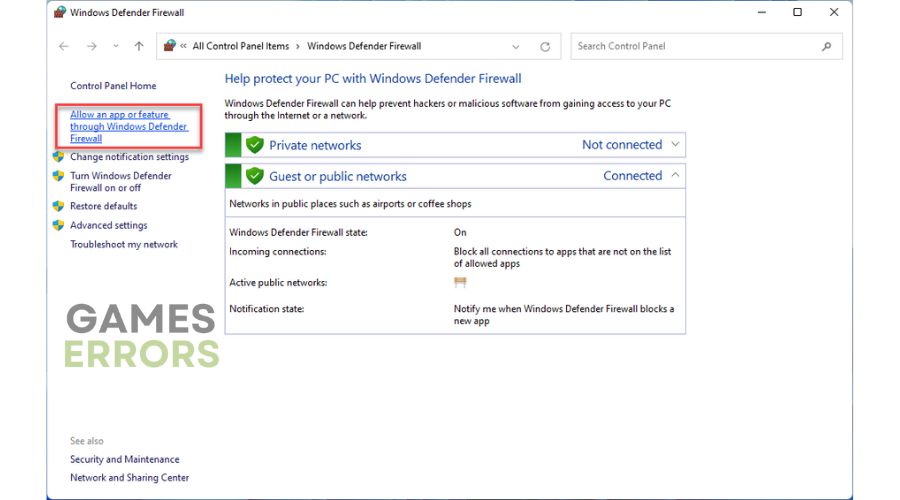

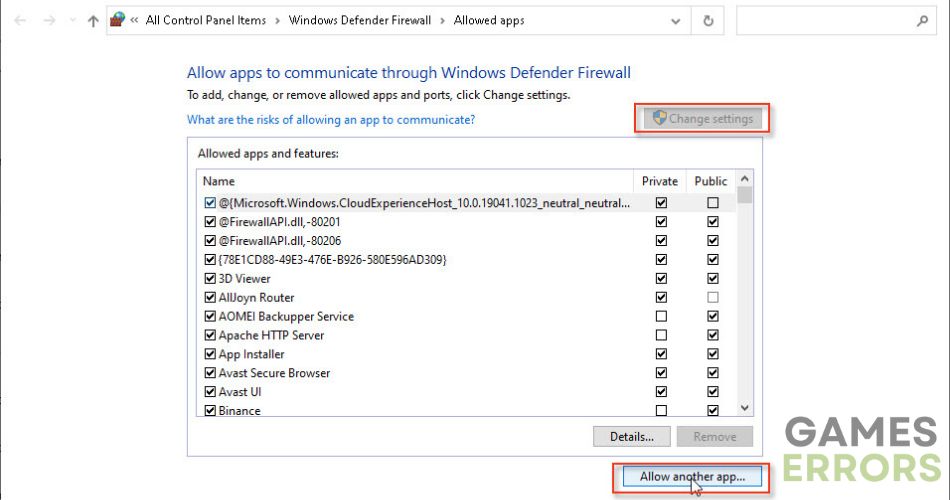

Às vezes, você não pode convidar amigos para o Dead By Daylight se o Firewall do Windows interferir no jogo. Então você precisa permitir o jogo através das configurações de firewall da seguinte forma:

1. Pressione o botão Vitória+R teclas para mostrar o Executar caixa de diálogo.

2. Tipo; “firewall.cpl” e pressione Digitar para abrir as configurações do firewall do Windows.

3. Clique na opção Permitir um aplicativo ou recurso por meio do Firewall do Windows.

4. Selecione o Mudar configurações botão e Permitir outro aplicativo.

5. Navegue para adicionar a exceção Dead By Daylight ao Firewall.

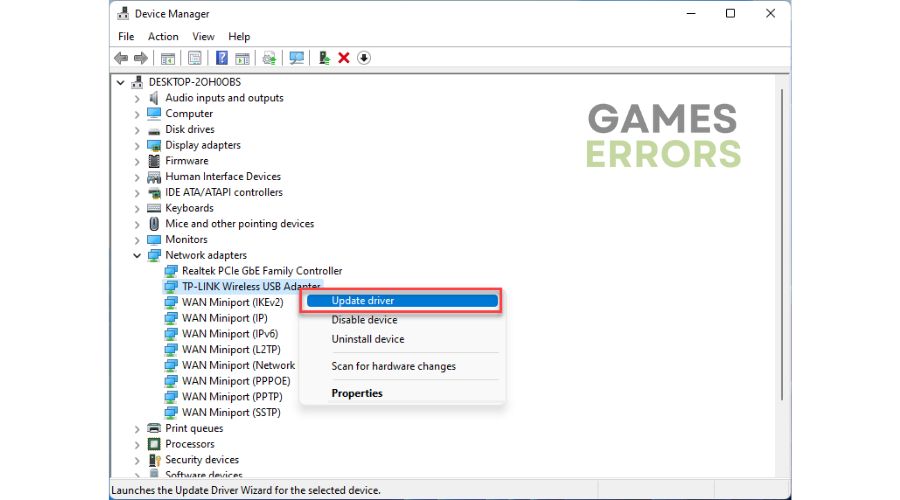

2. Atualize o driver de rede

Drivers desatualizados ou corrompidos para GPU, rede, som e outros componentes causam muitos problemas no jogo. É melhor atualizar todos os drivers para suas versões mais recentes para resolver isso. Uma dica útil é atualizar manualmente o driver de rede seguindo estas etapas:

1. Pressione o botão Windows+R chaves para mostrar o Correr diálogo.

2. Tipo; devmgmt.msc e bater Digitar.

3. Clique duas vezes no Adaptadores de rede para expandir, clique com o botão direito em sua placa de redee selecione Atualize o driver.

4. Seja paciente enquanto o processo de atualização procura, baixa e instala a versão mais recente do driver.

Para atualizar facilmente todos os drivers em seu computador com Windows, recomendamos usar Atualizador de Driver Outbyte. Essa ferramenta é eficiente e direta, garantindo que seus drivers estejam sempre atualizados sem atualizações manuais. Você pode economizar tempo valioso usando esta ferramenta útil.

⇒ obter Atualizador de Driver Outbyte

3. Atualize o jogo

Ter a versão mais recente do jogo é essencial para evitar o problema do jogo. É altamente recomendável instalar todos os patches de jogo disponíveis e atualizar para a versão mais recente. Faça o seguinte:

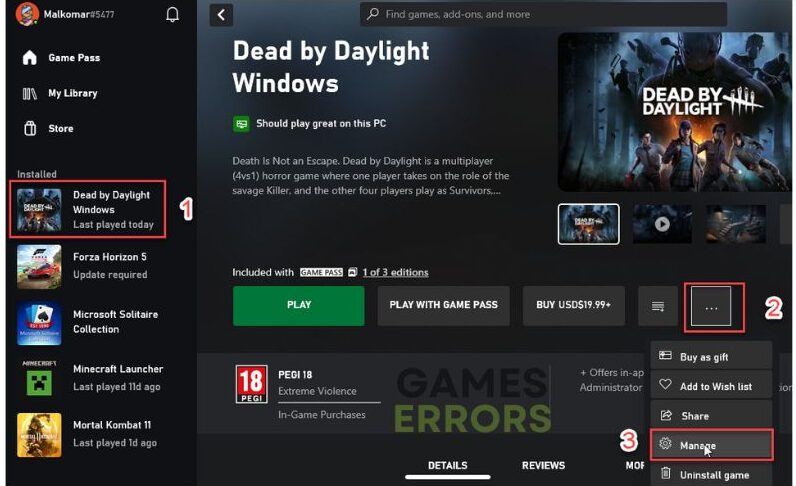

1. Execute o lançador de jogos e navegue até o jogo biblioteca.

2. Selecione Dead By Daylight, clique no botão ícone de três pontos (Mais ação) e escolha Gerenciar.

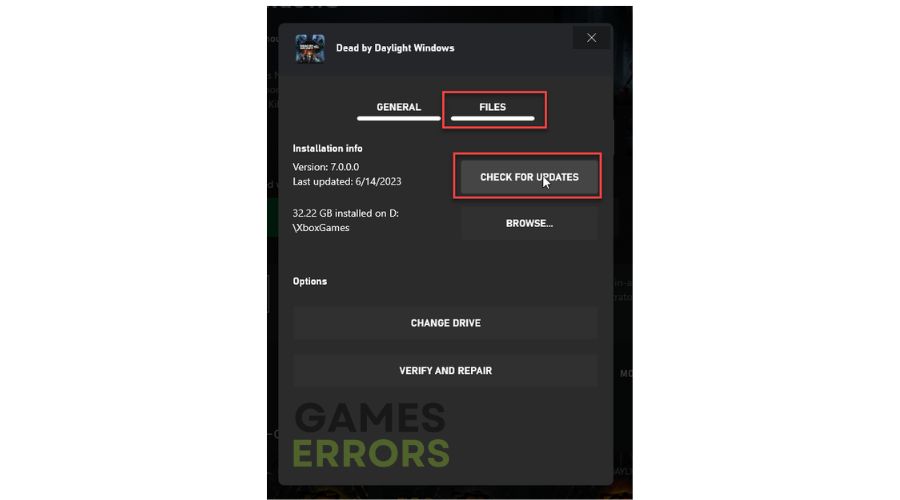

3. Selecione o guia arquivos e clique no Verifique se há atualizações botão.

👉Etapas extras:

Se você seguiu nosso conselho e ainda não consegue convidar amigos para Dead By Daylight, existem outras opções que você pode considerar como:

Conclusão

Esperamos sinceramente que nosso guia seja útil se você não puder convidar amigos para Dead By Daylight. Claro, se você também tiver uma solução que não listamos aqui, compartilhe conosco nos comentários abaixo.

Se você encontrar algum problema ou erro ao jogar seus jogos favoritos e precisar de suporte, sinta-se à vontade para entrar em contato conosco aqui. Nossa equipe está sempre pronta para ajudá-lo e garantir que sua experiência de jogo seja perfeita e agradável.

.