.

Empresas corporativas gigantes permitem que seus funcionários tenham acesso ao sistema da empresa remotamente via SSH. Eles sempre garantem que o ambiente de trabalho seja seguro e protegido, sem falhas.

Inesperadamente, quando os hackers encontraram tal ponto de acesso (ex: servidor SSH), eles tentaram se passar por um funcionário da empresa e forçar brutalmente o servidor remoto para obter acesso.

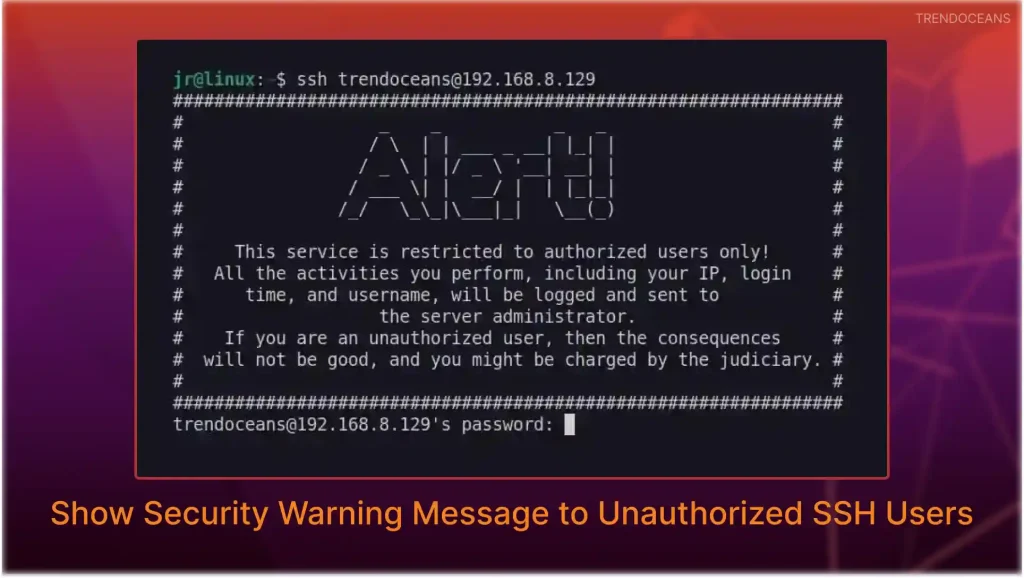

Para evitar tais ataques, você pode mostrar uma mensagem de aviso de segurança para os usuários SSH não autorizados (ex: hackers) e informá-los sobre as consequências, o que certamente os fará entrar em pânico e pensar duas vezes antes de fazer qualquer coisa.

No entanto, como administrador do Linux, você também deve estar ciente do fato de que esta não é uma técnica pela qual você pode impedir que hackers acessem seu sistema; é apenas uma simples mensagem de aviso.

Leia também: Como proteger o servidor OpenSSH?

Então, considerando isso, vamos para a parte prática e ver como você pode implementar esta mensagem de aviso de segurança em seu próprio servidor remoto.

Mostrando mensagem de aviso de segurança para usuários SSH não autorizados

Para implementar esta mensagem de aviso de segurança, você precisa editar “/etc/issue.net” e adicione o conteúdo da mensagem de aviso e, em seguida, você precisa reiniciar o servidor ssh após especificar o caminho desse arquivo dentro do arquivo de configuração do ssh.

Leia também: Como mostrar a mensagem de boas-vindas para usuários SSH logados

Deixe-me mostrar como você pode executar todas as etapas acima, uma por uma.

Etapa 1: editando o arquivo Issue.net

Para exibir a mensagem de aviso de segurança, você precisa editar o “/etc/issue.net” em seu servidor remoto usando o editor de texto de sua escolha (ex: vim ou nano).

[email protected]:~$ sudo vim /etc/issue.net

OR

[email protected]:~$ sudo nano /etc/issue.net Adicione a seguinte mensagem de aviso de segurança dentro do arquivo.

#################################################################

# _ _ _ _ #

# / | | ___ _ __| |_| | #

# / _ | |/ _ '__| __| | #

# / ___ | | __/ | | |_|_| #

# /_/ __|___|_| __(_) #

# #

# This service is restricted to authorized users only! #

# All the activities you perform, including your IP, login #

# time, and username, will be logged and sent to #

# the server administrator. #

# If you are an unauthorized user, then the consequences #

# will not be good, and you might be charged by the judiciary. #

# #

#################################################################A saída do arquivo final será semelhante à abaixo.

Salve e feche o arquivo.

Etapa 2: editando o arquivo de configuração SSH

Depois de editar o “issue.net” você precisa especificar este arquivo dentro do seu arquivo de configuração SSH. Para isso, você precisa editar “/etc/ssh/sshd_config” usando o editor de texto de sua escolha.

[email protected]:~$ sudo vim /etc/ssh/sshd_config

OR

[email protected]:~$ sudo nano /etc/ssh/sshd_configDo que encontrar a linha comentada “Banner none” dentro do arquivo de configuração e substitua pela seguinte linha.

Banner /etc/issue.net A saída do arquivo final será semelhante à abaixo.

Salve e feche o arquivo.

Etapa 3: reinicie o daemon SSH

Depois de fazer alterações em “issue.net” e “sshd_config” arquivos de configuração, você precisa reiniciar seu servidor/daemon SSH para aplicar as alterações corretamente usando o seguinte comando.

[email protected]:~$ sudo systemctl restart sshPasso 4: Acessando o Host Remoto

Por fim, depois de executar todas as etapas acima, abra uma nova janela de terminal e tente acessar o servidor usando seu nome de usuário e o host/endereço IP do servidor, e você notará a seguinte mensagem de aviso de segurança.

E essa foi a parte final deste artigo. Espero que você consiga seguir este guia conforme as instruções, mas se encontrar algum erro ou estiver enfrentando algum problema, sinta-se à vontade para pedir nossa ajuda na seção de comentários.

Até que sayonara.

Mente tecnológica inovadora com 12 anos de experiência trabalhando como programador de computador, desenvolvedor web e pesquisador de segurança. Capaz de trabalhar com uma variedade de soluções de tecnologia e software e gerenciar bancos de dados.

.