.

As facções militares em guerra do Sudão concordaram em estender um cessar-fogo de 72 horas, enquanto o secretário de Relações Exteriores, James Cleverly, instou os britânicos a “se dirigirem ao aeroporto o mais rápido possível para garantir sua segurança”.

Primeiro o exército do país, depois seus rivais nas Forças paramilitares de Apoio Rápido (RSF) concordaram com a extensão de três dias negociada pelos EUA e Arábia Saudita, foi anunciado na noite de quinta-feira.

Mas a violência continua na capital Cartum e na região oeste de Darfur – com grupos armados na cidade de Genena lutando entre si enquanto saqueiam casas e lojas, segundo testemunhas oculares.

A trégua anterior deveria terminar à meia-noite, horário local (23h, horário do Reino Unido), com a extensão definida para permitir que mais cidadãos e estrangeiros fugissem dos combates.

A missão de evacuação britânica resgatou pelo menos 897 pessoas, já que a Casa Branca disse estar preocupada com as violações do cessar-fogo e alertou que a situação “pode piorar a qualquer momento”.

Oito vôos britânicos partiram Sudão a partir das 16h de quinta-feira, com o Ministério das Relações Exteriores prometendo “mais voos por vir”.

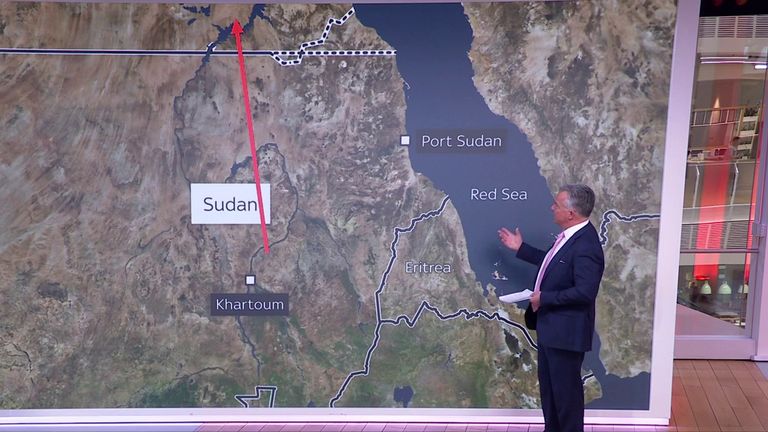

O Sr. Cleverly alertou os britânicos retidos no Sudão que poderia ser “impossível” evacuá-los quando o cessar-fogo expirasse – enquanto ele instou as pessoas a irem para o campo de aviação ao norte de Cartum o mais rápido possível.

Mais de 2.000 cidadãos britânicos no Sudão se registraram nos planos de evacuação. No início desta semana, o governo do Reino Unido disse que cerca de 4.000 portadores de passaporte britânico estavam no país.

Chefes militares britânicos dizem ter capacidade para evacuar pelo menos 500 pessoas por dia do aeródromo de Wadi Saeedna.

Cleverly twittou na noite de quinta-feira: “O cessar-fogo no Sudão acaba de ser estendido. O Reino Unido pede sua implementação total pelos generais. Voos de evacuação britânicos estão em andamento.

“Peço a todos os cidadãos britânicos que desejam partir que se dirijam ao aeroporto o mais rápido possível para garantir sua segurança.”

Cleverly disse anteriormente a Kay Burley, da Sky: “Não podemos prever exatamente o que acontecerá quando o cessar-fogo terminar, mas o que sabemos é que será muito, muito mais difícil – potencialmente impossível”.

“Há aviões, há capacidade – vamos retirá-los. Não posso fazer as mesmas garantias depois que o cessar-fogo terminar.”

“Então, se você está planejando se mudar, mude agora”, disse ele.

Apenas portadores de passaporte britânico e familiares imediatos com permissão de entrada no Reino Unido são elegíveis para evacuação.

No entanto, Cleverly disse que “alguns cidadãos de outros países” também foram autorizados a embarcar em seus aviões para fora do Sudão.

Pelo menos 512 pessoas morreram e milhares ficaram feridas desde que a luta pelo poder entre os generais que comandam o exército e a RSF se transformou em confrontos há quase duas semanas.

Enquanto isso, o Ministério das Relações Exteriores disse que o embaixador do Reino Unido no Sudão, Giles Lever, foi enviado para a capital etíope, Adis Abeba.

Ele liderará os esforços diplomáticos do Reino Unido na região “para pôr fim aos combates no Sudão”.

O embaixador não estava em Cartum quando os combates começaram, com reportagens nos jornais dizendo que ele estava de férias.

Os aviões da RAF estão evacuando pessoas para Chipre, onde são recebidas por oficiais do Ministério das Relações Exteriores e médicos, antes de serem levadas para Londres Stansted em jatos comerciais.

O governo também está trabalhando em uma rota de evacuação marítima de Port Sudan e o HMS Lancaster foi despachado. Outros países têm usado a cidade para tirar as pessoas.

Consulte Mais informação:

Como os cidadãos britânicos podem chegar à base da RAF?

Evacuados traumatizados do Sudão descrevem cenas ‘horríveis’

Explicador: O que está por trás da luta no Sudão?

Alguns criticaram o governo por ser muito lento para iniciar seu plano de evacuação, com países como a Alemanha concluindo evacuações na noite de terça-feira.

Diplomatas do Reino Unido e suas famílias foram evacuados do Sudão em um missão envolvendo tropas de elite no fim de semana.

Clique para assinar o Strong The One Daily onde quer que você obtenha seus podcasts

Os combates levaram a população do Sudão a quase um ponto de ruptura, com a escassez de alimentos, o corte de eletricidade em grande parte da capital e de outras cidades e muitos hospitais fechados.

Várias agências de ajuda tiveram que suspender as operações e a agência de refugiados da ONU disse que está se preparando para potencialmente dezenas de milhares de pessoas que fogem para países vizinhos.

.