.

A indústria da maconha no Caribe reflete o perigo da indústria americana de dinheiro e a atração de criminosos devido às grandes quantidades de maconha e dinheiro. Na cidade de Vermont (não confundir com o estado dos EUA) na ilha de São Vicente e Granadinas (SVG) no Caribe, cinco supostos assaltantes armados foram impedidos na sexta-feira, 27 de janeiro por um deputado guarda em um dispensário. Devido ao pensamento rápido e uma resposta rápida, os criminosos foram pegos no meio do roubo enquanto ainda estavam no local.

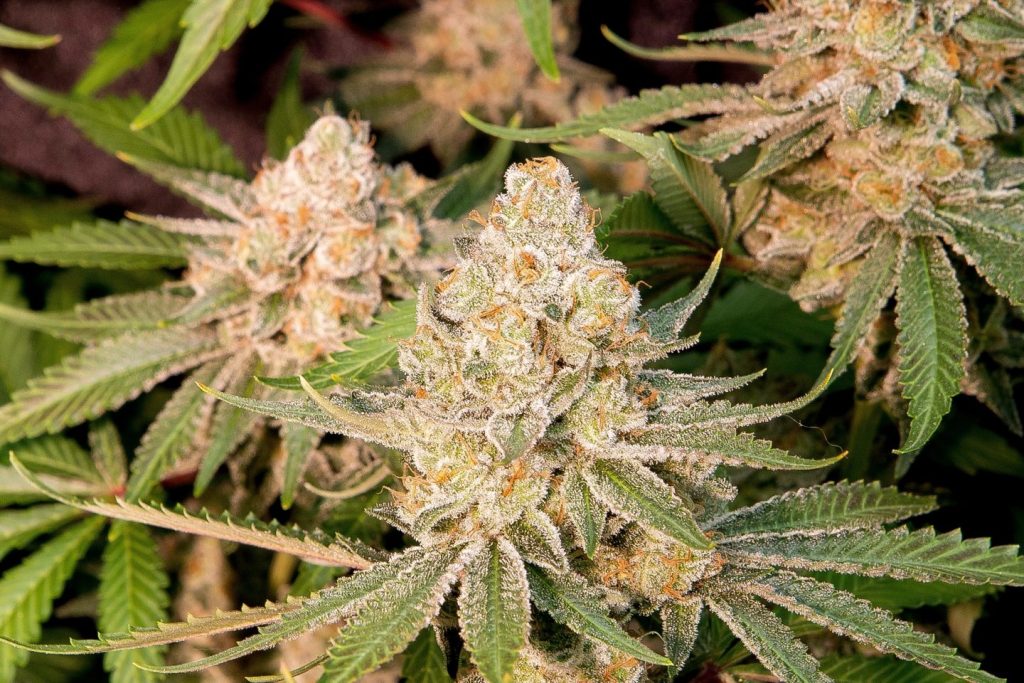

A Green Lava Labs é uma empresa e dispensário de cannabis medicinal na área de Queensbury, em Vermont. Como um dos primeiros detentores de licença Classe C no país, uma grande quantidade de cannabis e um fluxo de caixa estável o tornaram um alvo principal.

Tempos de São Vicente relata que cinco homens, um brandindo uma arma e outro brandindo um “faca”, supostamente entraram no dispensário às 2h da madrugada e feriram pelo menos uma pessoa. Os cinco assaltantes teriam tentado invadir a área de armazenamento do dispensário. Mas um delegado de uma agência de segurança armada foi rapidamente despachado, respondendo ao fogo e obrigando os assaltantes a fugir antes que pudessem fugir com o saque.

“Nosso agente de segurança armado enfrentou os bandidos diretamente, disparando vários tiros, fazendo com que os bandidos fugissem, sem conseguir invadir o prédio e os depósitos”, afirmou o xerife PSS Inc.

Um policial foi despachado para o local prontamente em 15 minutos, enquanto os suspeitos ainda estavam no local, disseram as autoridades.

“O Controle de Operações foi contatado e nosso Diretor Executivo, Sr. Jason Greene, e o Comandante de Operações, Sr. Cox, responderam imediatamente para fornecer suporte adicional. A polícia [were] contatado e respondido prontamente em 15 minutos”, diz o comunicado.

Um zelador que estava no local ficou ferido durante o incidente.

“O zelador que morava na propriedade foi ferido durante o incidente e levado ao Milton Cato Memorial Hospital pelo xerife PSS Inc para atendimento médico”, continuou o relatório.

“O xerife aproveita esta oportunidade para lembrar à nação que levamos a sério a proteção de ativos como a única agência de segurança tática do SVG. Estamos prontos para servir os cidadãos e a comunidade empresarial como a fonte número 1 de agentes de proteção de ativos confiáveis, competentes e eficientes e soluções de segurança.”

Funcionários do governo do SVG emitiram as primeiras licenças para cultivar cannabis medicinal em 2019.

Líder do Green Lava Labs no Caribe

A Green Lava Labs foi lançada em São Vicente e Granadinas em 15 de novembro de 2019. A Green Lava foi uma das primeiras empresas a receber uma licença de cultivo de maconha medicinal classe C no país. A licença permite extrair, importar, exportar, dispensar e cultivar até 25 acres de cannabis.

A Green Lava tem capacidade para mais de 8.000 libras de cannabis por ano e planos futuros para atingir a capacidade total de seus 25 acres permitidos, o que deve permitir à empresa produzir mais de 35.000 libras de cannabis por ano.

A inauguração da empresa foi significativa o suficiente para atrair o primeiro-ministro Dr. Ralph E. Gonsalves; Ministro da Agricultura, Saboto César; um alto funcionário da Medical Cannabis Authority; e autoridades para participar.

A empresa oferece flores, pré-rolos, produtos com infusão de CBD e muito mais.

A empresa também possui outros locais, incluindo um na Jamaica.

Os negócios estão crescendo mais uma vez na indústria de cannabis medicinal de SVG, informou o ministro das Finanças, Camillo Gonsalves, no início deste ano. Isso segue um período lento e desanimador devido às restrições da pandemia de COVID e à devastação causada pela erupção do vulcão La Soufriere.

.