.

Não subestime e-mails de spam. Os cibercriminosos estão ficando mais criativos na forma como escondem as tentativas de phishing nas mensagens hoje em dia. Phishing é simplesmente um ataque de engenharia social que envolve o envio de mensagens fraudulentas supostamente de uma fonte legítima. Mesmo pessoas com experiência em tecnologia podem cair nesses ataques.

Embora os provedores de serviços de correio filtrem e-mails de spam por padrão, você faria bem em avaliar sua caixa de entrada manualmente. Afinal, alguns ataques ainda podem passar despercebidos. Então, como você identifica um e-mail de phishing, ou seja, falso? O que você deve procurar?

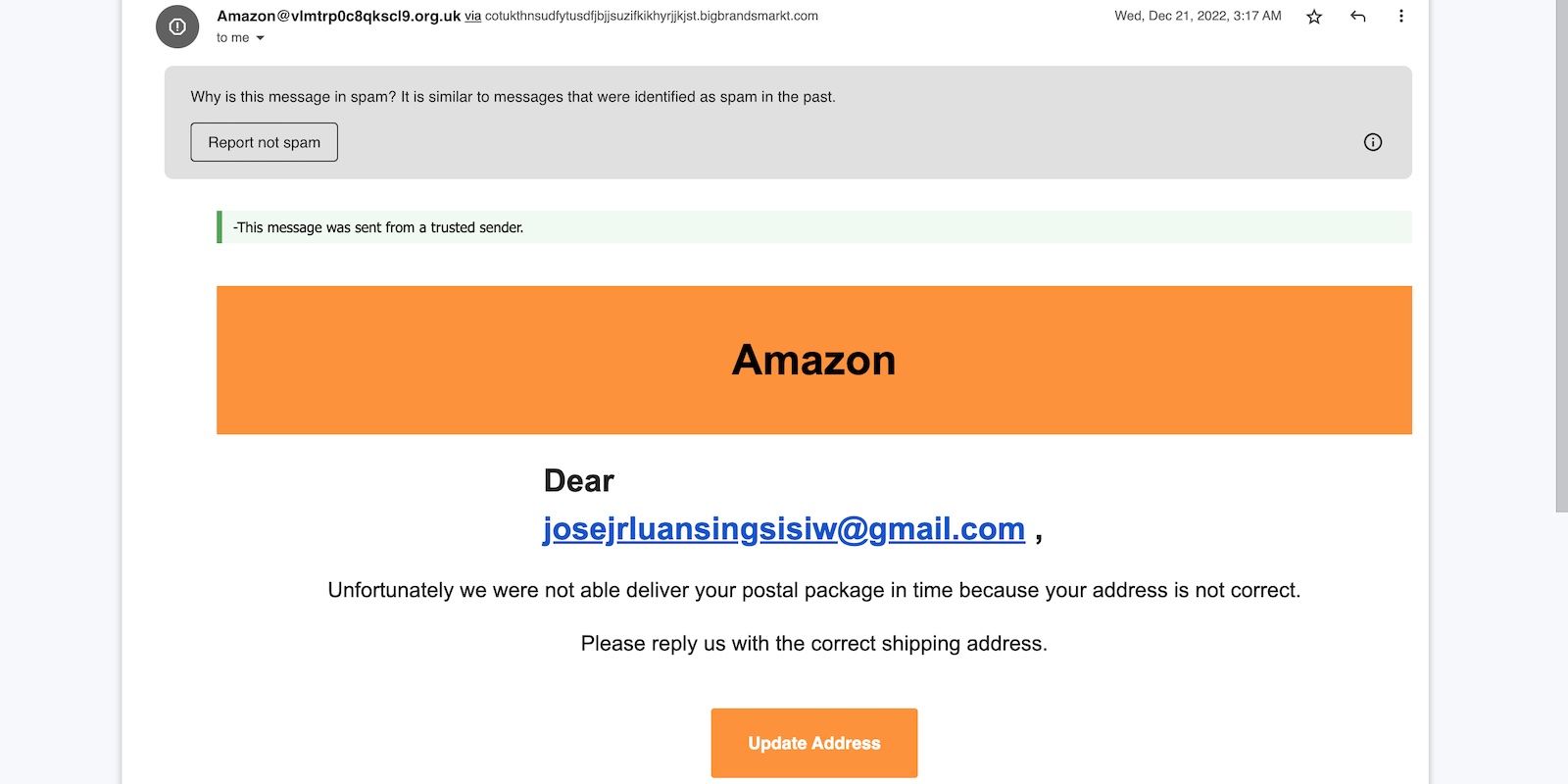

Às vezes, as marcas solicitam atualizações de informações dos clientes por e-mail. Eles podem lembrá-lo de alterar sua senha, fornecer um número de telefone secundário ou adicionar uma nova pergunta de segurança. Muitas mensagens apontam para novas páginas de login.

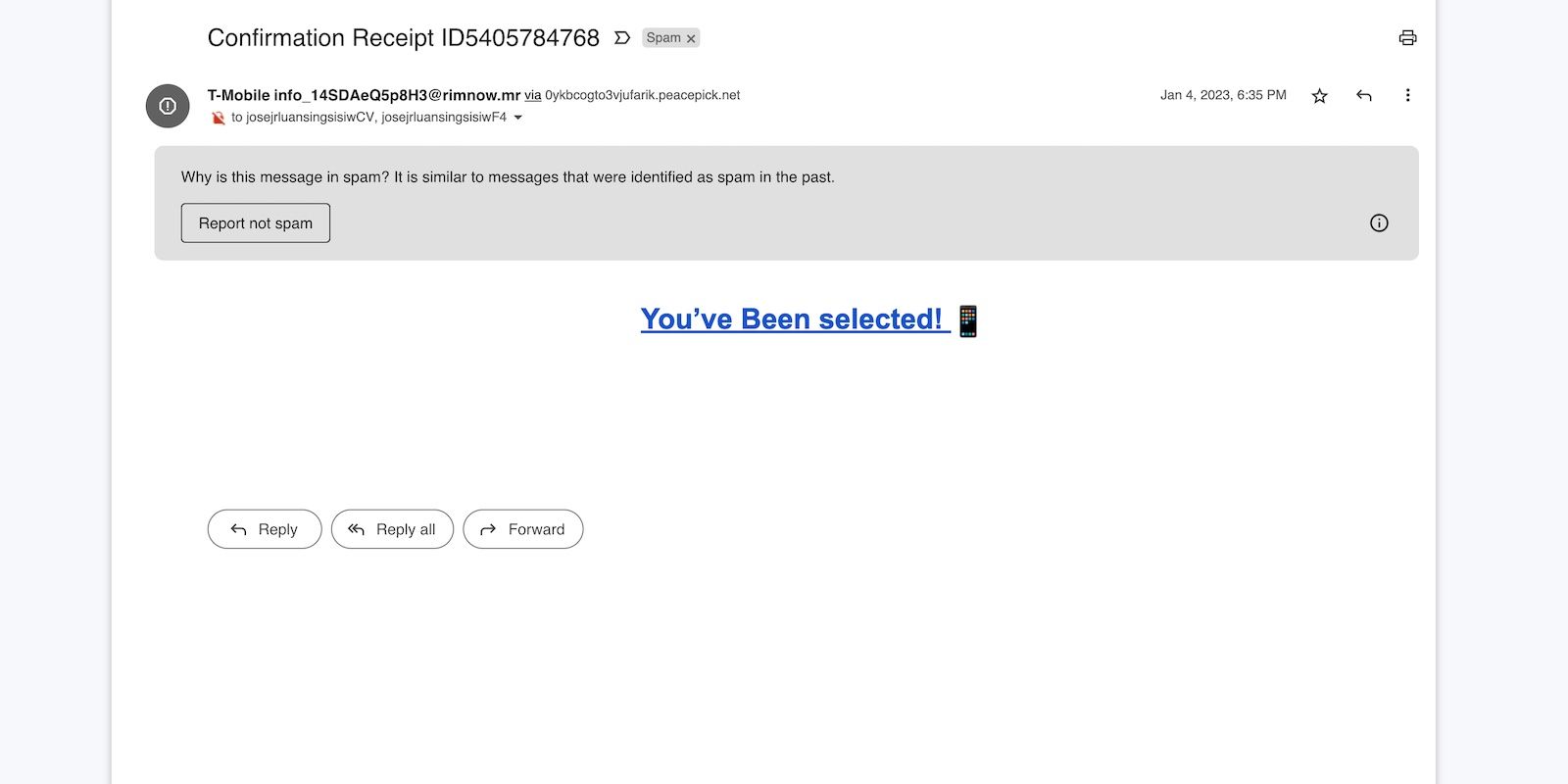

Embora as atualizações de informações de contato sejam normais, fique atento a solicitações falsas de hackers. Eles parecem legítimos à primeira vista. Você terá que examinar as mensagens em busca de inconsistências – que raramente aparecem em prompts de atualização autênticos.

Vamos examinar o e-mail de spam acima. Considerando o múltiplo erros gramaticais, logotipo incorreto Projeto, saudação genéricae verificação de remetente falsoé provável que seja um link de phishing.

Em caso de dúvida, visite você mesmo o site da empresa por meio de outra guia, navegador ou dispositivo. Os cibercriminosos só obterão suas credenciais de login se você as inserir por meio de seus links de phishing.

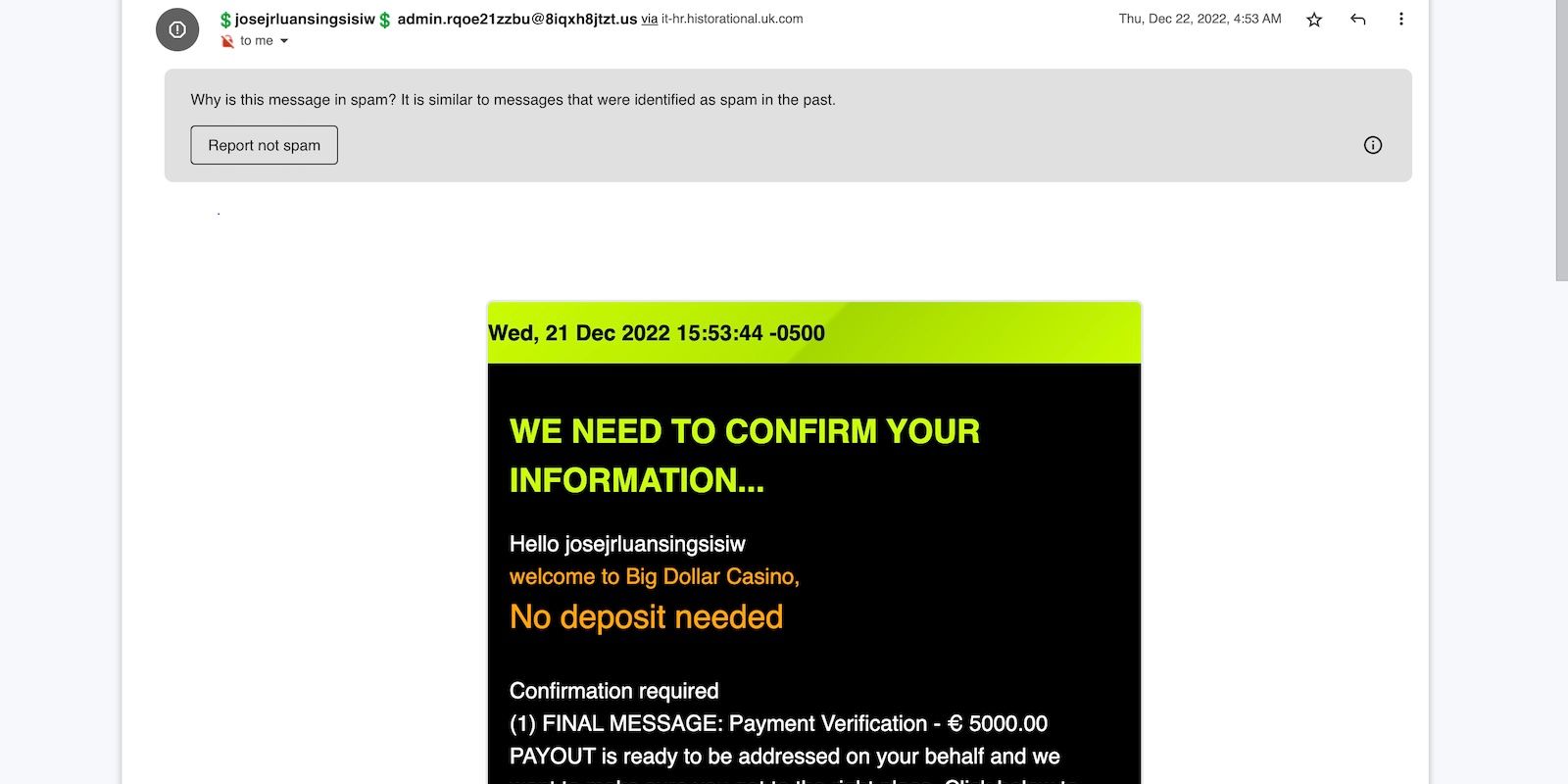

2. Pagamentos de cassino ou jogo

Embora existam vários jogos de cassino online legítimos, também existem muitos sites de apostas obscuros pertencentes a hackers. Eles enviam pagamentos falsos por e-mail para pessoas aleatórias. Se você clicar nos links deles, eles pedirão seus dados bancários para que você possa supostamente sacar seus “ganhos”.

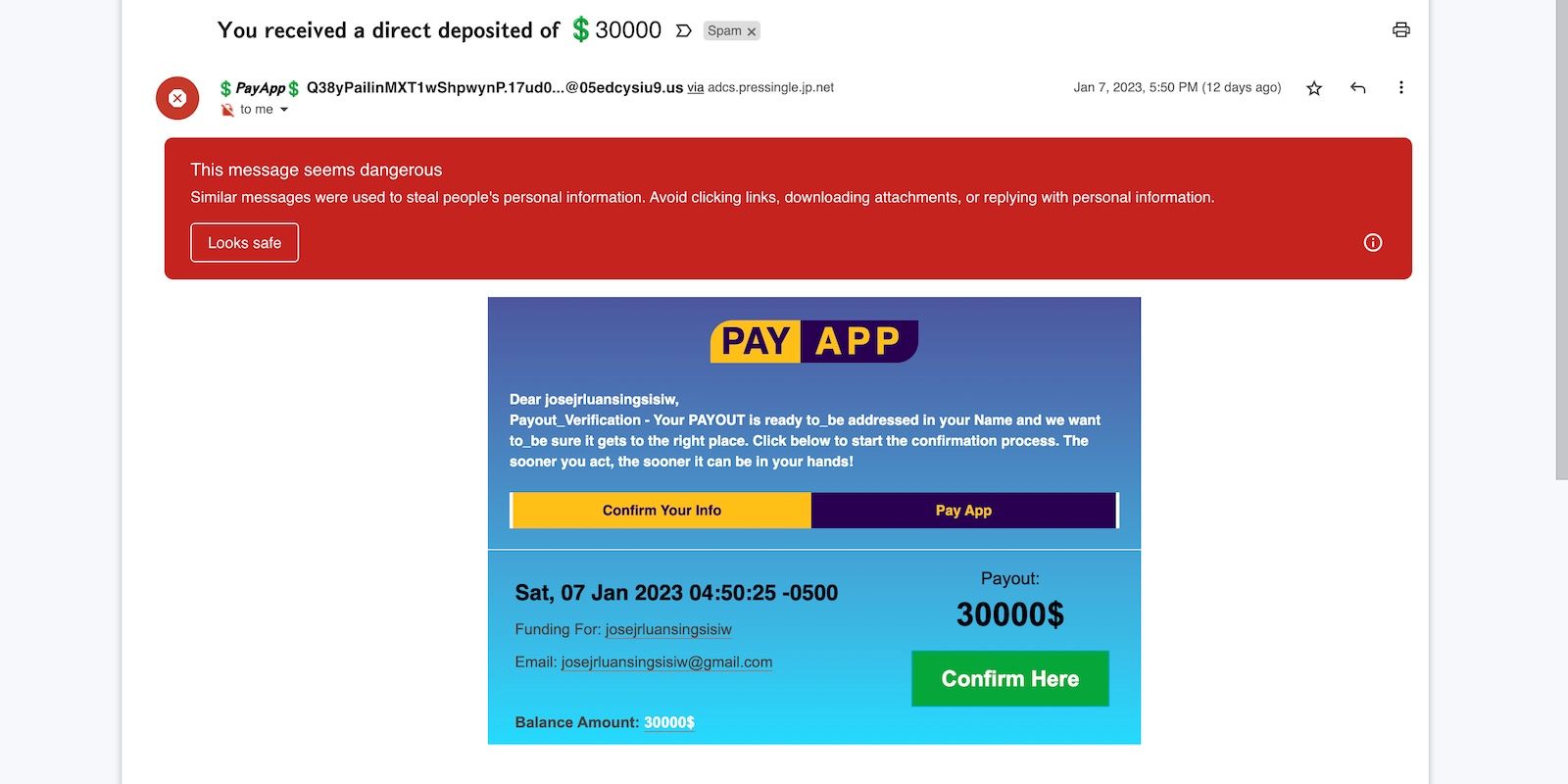

A mensagem acima parece legal. Ele usa um layout simples, o corpo tem gramática adequada e os timestamps são precisos. Você não notará imediatamente que é uma farsa.

Mas, como regra geral, evite clicar em pagamentos não solicitados. Nenhum cassino online envia pagamentos aleatórios – especialmente para leads frios sem contas de jogo.

Após uma inspeção mais aprofundada, você verá que o Big Dollar Casino tem uma reputação terrível. Alguns dizem que ele administra um cassino online legítimo, mas seu envolvimento com links de phishing, violações de dados, mensagens de spam e saques de fundos retidos farão você pensar o contrário.

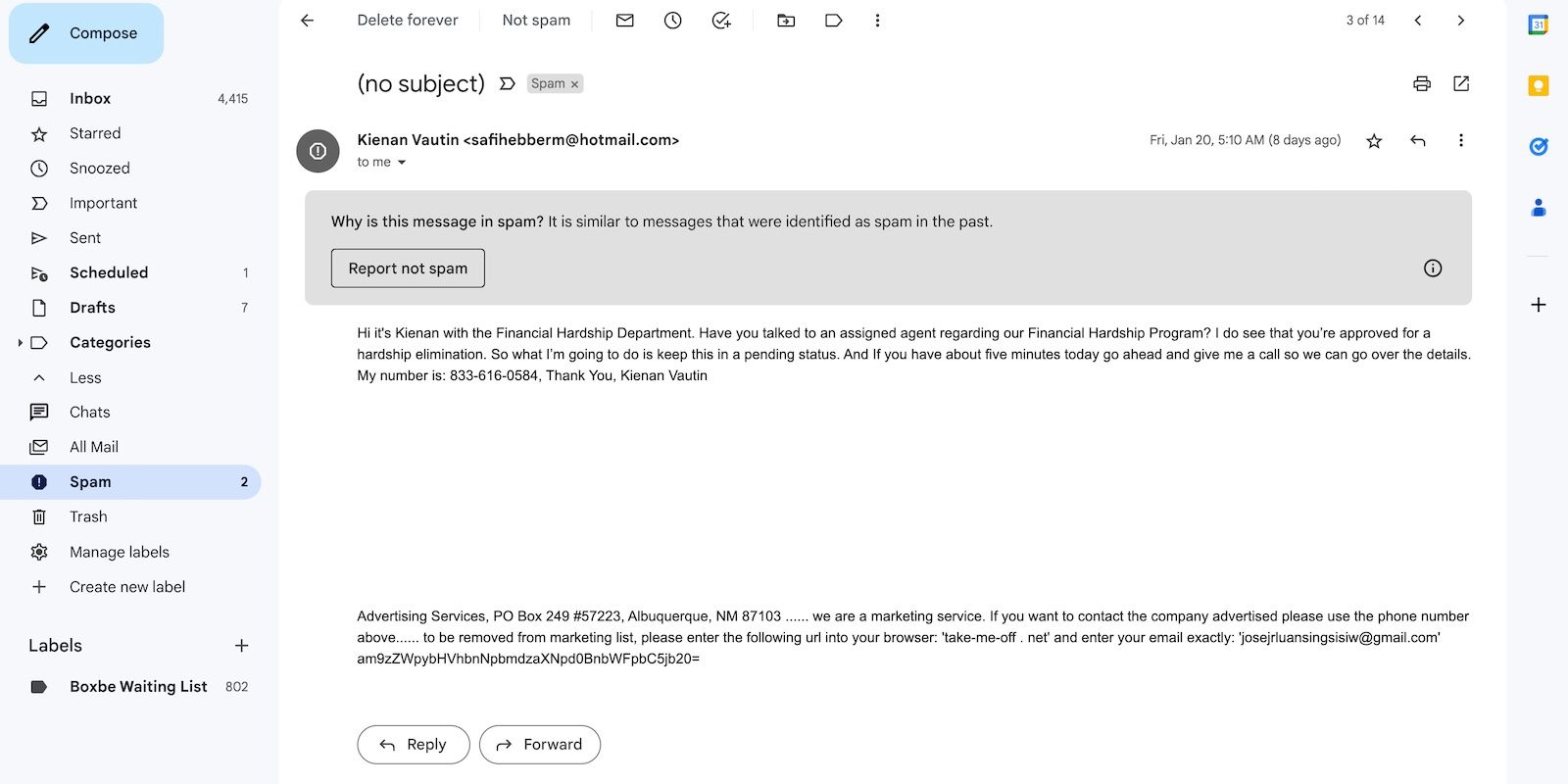

3. Convites de Nomeação para Programas Governamentais

Nunca aceite convites para reuniões que discutam programas governamentais como subsídios e serviços de assistência, a menos que você os tenha solicitado pessoalmente. Caso contrário, você pode ser vítima de ladrões de identidade. Eles se aproveitam dos necessitados fingindo oferecer serviços de socorro e depois roubando suas informações pessoais.

Tome o e-mail acima como exemplo. Não tem uma saudação pessoal, a introdução não parece convincente e os assistentes sociais raramente pedem aos candidatos que liguem para eles. Isto é um golpe. Entre em contato apenas com departamentos e agências governamentais por meio de suas linhas diretas públicas.

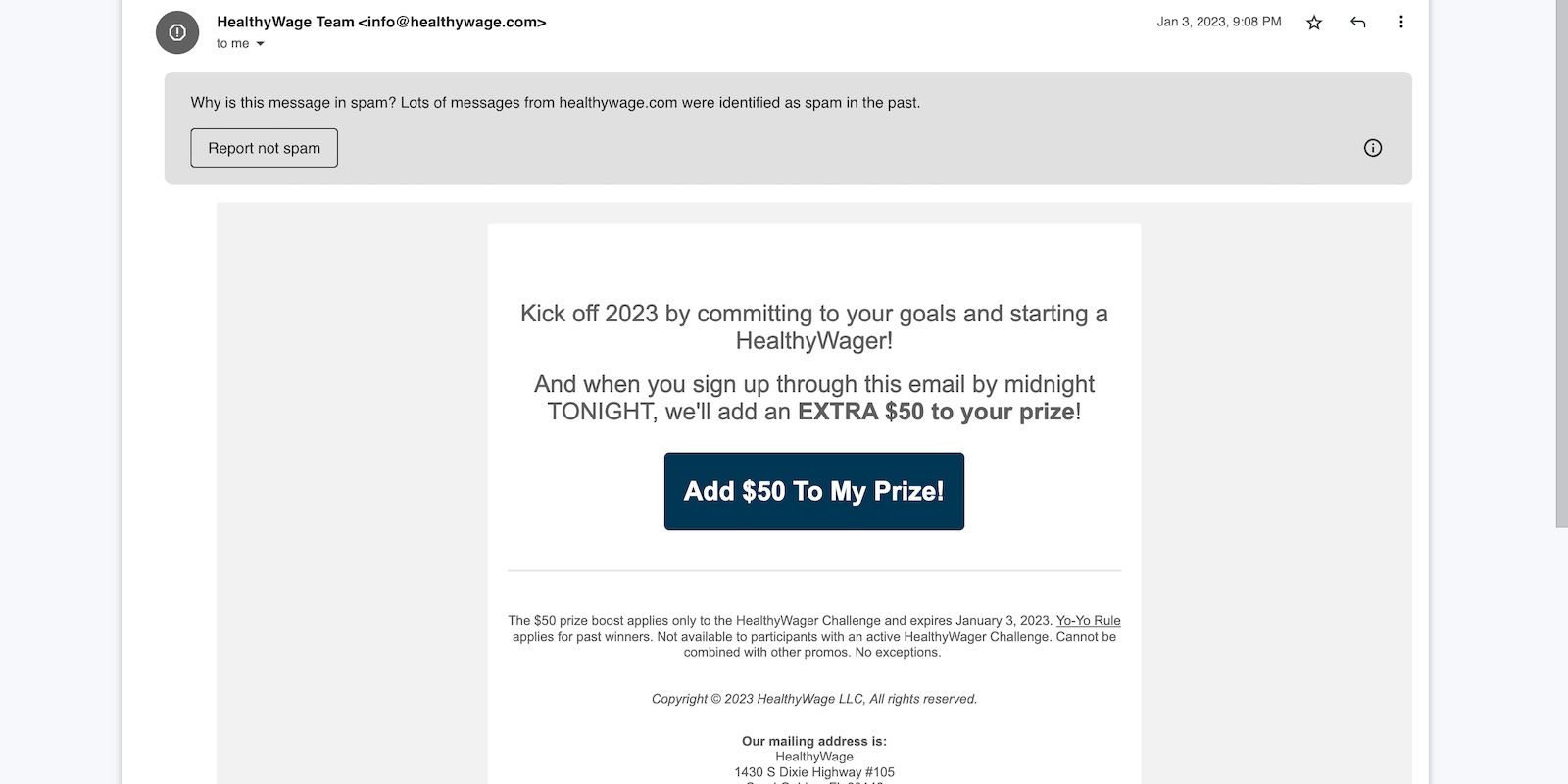

4. Sorteios de prêmios aleatórios

Muitos ataques de engenharia social envolvem recompensas. Eles usam falsas promessas e prêmios inventados para induzir os destinatários a divulgar informações pessoais. O remetente geralmente se faz passar por marcas legítimas.

Vamos verificar o exemplo acima. Não parece suspeito, pois vem de um domínio real da empresa, mas o Gmail o filtrou como spam por abusar de recompensas.

Nem todos os incentivos são ataques cibernéticos. No entanto, você deve nunca clique em links ou baixe anexos em e-mails, independentemente do remetente do e-mail indicado. Visite o site da empresa se você criar uma conta. Dessa forma, mesmo que o e-mail seja um ataque de phishing, o criminoso por trás dele não conseguirá capturar suas informações.

5. E-mails quase em branco

Enquanto muitos e-mails de spam enganam as vítimas com ameaças e recompensas complexas e inventadas, outros usam frases curtas. Eles geralmente contêm nada além de links. O texto âncora provavelmente usará declarações estranhas e abertas para despertar sua curiosidade e incentivá-lo a visitar a página deles.

Evite interagir com essas mensagens. Lembre-se de que e-mails legítimos sempre têm saudação, corpo e fechamento. Nenhuma marca respeitável envia e-mails de spam com conteúdo vago, links aleatórios e promessas obscuras.

Mas se você ainda não tiver certeza, analise o conteúdo da página. Copie e cole o link de phishing em um documento separado e analise o endereço. Deve mostrar o site de origem.

6. Verificações de transações de aplicativos falsos

Milhões de consumidores preferem usar carteiras digitais hoje em dia. Embora ofereçam conveniência e segurança em transações em dinheiro, eles podem expô-lo a ataques cibernéticos, principalmente roubo de identidade financeira.

A maior bandeira vermelha no exemplo acima é que ele falhou ao copiar os protocolos PayApp. As mensagens usam um esquema de cores diferente; transações consideráveis exigem mais do que apenas credenciais de login; e nenhuma carteira envia aleatoriamente notificações de pagamento de $ 30.000.

Não seja muito rápido em confiar em outros e-mails de suas empresas de pagamento online preferidas. Os criminosos também podem se passar por eles. Eles ganharão sua confiança duplicando logotipos e modelos de prompt e, em seguida, induzindo você a divulgar informações por meio de transações falsas.

7. Endereços de e-mail fictícios

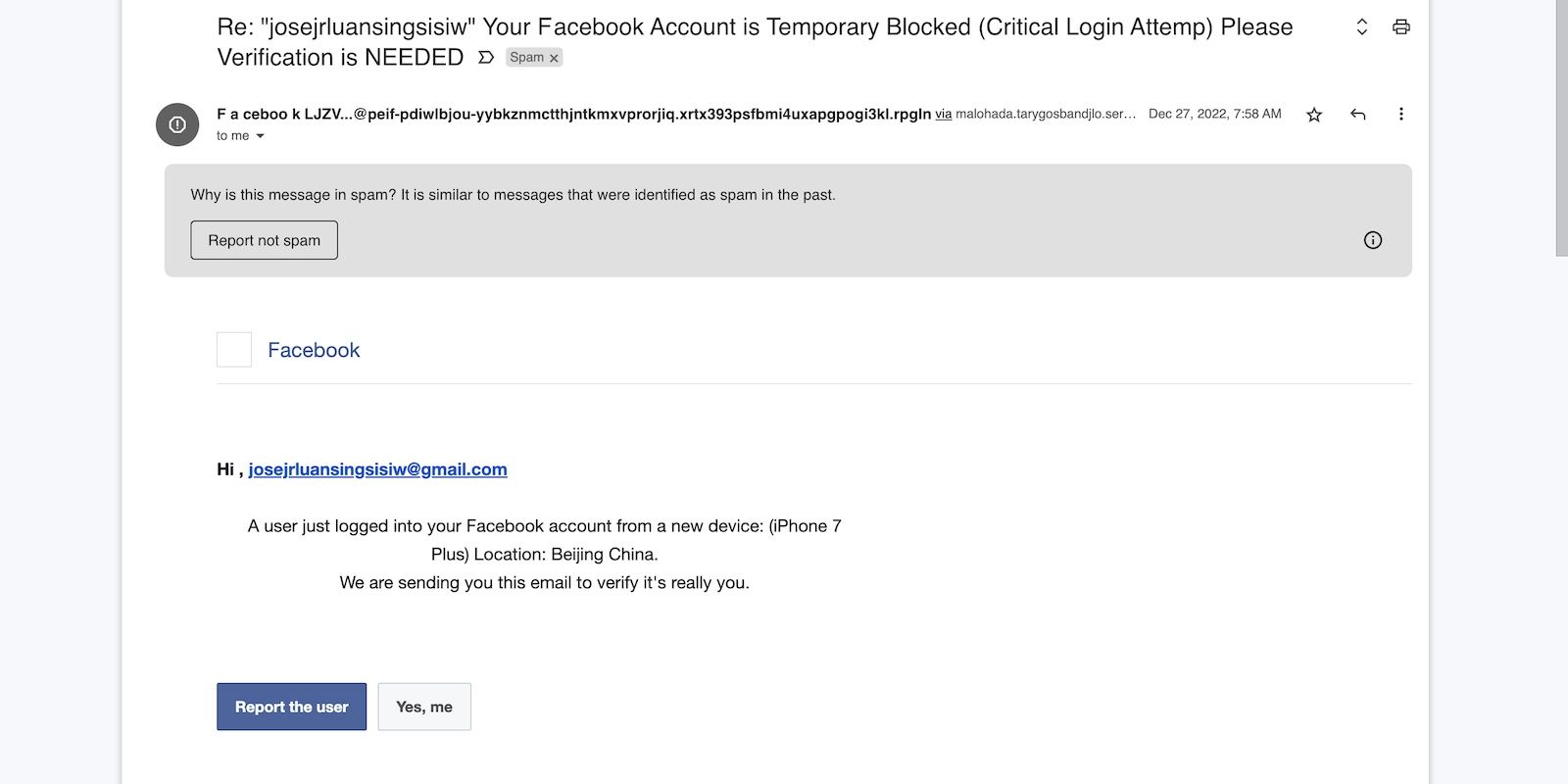

Os cibercriminosos ganham a confiança de suas vítimas se passando por uma empresa ou site amplamente confiável. Por exemplo, eles podem se passar por Facebook. No exemplo acima, você verá que o invasor instila medo em seus destinatários duplicando os prompts de login da conta. O aviso apresenta duas ações. Mas, considerando a natureza dessa mensagem, ambos levarão a uma página de login falsa.

Cuidado com essas mensagens; eles parecem assustadoramente reais. Sempre verifique o endereço do remetente, independentemente de o e-mail ter ido para sua caixa de entrada ou pasta de spam. Veja se isso leva a uma fonte legítima. Evite interagir com contas fictícias que tenham domínios falsos, erros de digitação, nomes de usuário longos ou leetspeak (abreviações jargônicas da Internet).

8. Convites repentinos para jogos

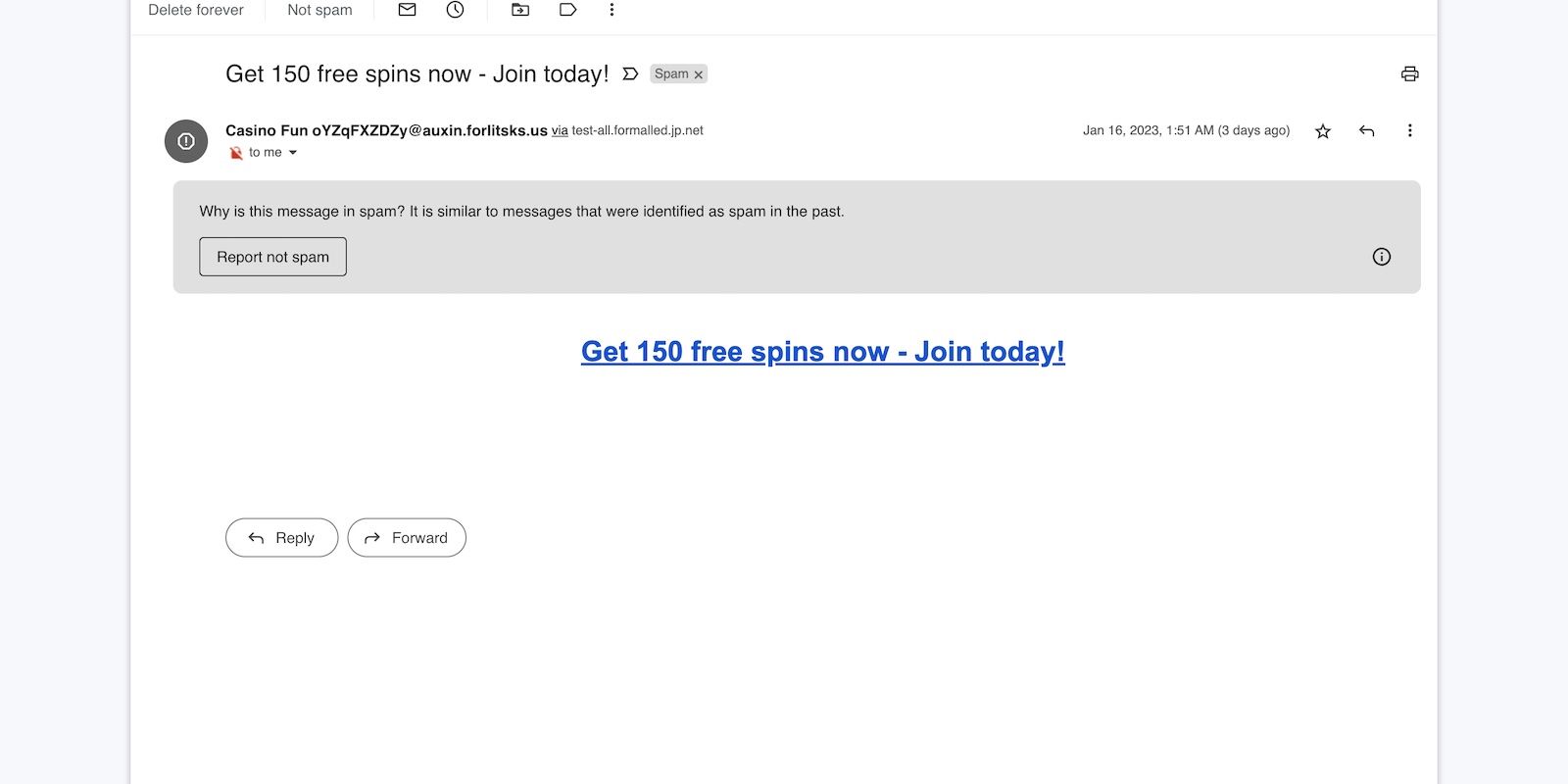

Cuidado com convites aleatórios para jogos. Os bandidos usam recompensas atraentes no jogo (ou seja, rodadas grátis ou moedas) para chamar sua atenção e enviar links de phishing. Eles geralmente levam a jogos de cassino aleatórios. O “jogo” dirá que você ganhou um prêmio em dinheiro antes de solicitar suas informações pessoais e bancárias.

O exemplo acima parece suspeito, pois é um e-mail em branco de uma fonte desconhecida. Outros modelos mais sofisticados podem tentar ganhar sua confiança primeiro se passando por sites de jogos amplamente conhecidos ou cassinos online.

A melhor prática seria evitar completamente jogos desconhecidos. Além dos ataques de phishing, sites de apostas obscuros também roubam dinheiro retendo fundos de jogadores, vendendo informações pessoais e espalhando malware.

Identifique e-mails de spam e phishing rapidamente

Crie o hábito de revisar seus e-mails. Não clique em links aleatórios, evite baixar arquivos anexados e verifique novamente o endereço do remetente antes de enviar uma mensagem. Em caso de dúvida, entre em contato com seu provedor de serviços de correspondência.

Observe que nem todas as tentativas de phishing usam os mesmos métodos. Os cibercriminosos têm vários truques na manga – muitos e-mails não se parecem com as fotos acima, mas devem, no entanto, indicar algumas das bandeiras vermelhas. Você pode se apaixonar por eles se for descuidado. Para minimizar ainda mais sua suscetibilidade ao phishing, familiarize-se com outros sinais indicadores de um ataque cibernético.

.