.

O alto uso da CPU no Gerenciador de Tarefas indica que sua CPU está sob forte estresse e sendo forçada além da capacidade. Se você não remover o fardo extra, encontrará travamentos constantes do jogo, desempenho lento e longos tempos de carregamento. Quando não resolvido a tempo, o estresse excessivo pode até danificar sua CPU.

Abaixo estão algumas maneiras de evitar que o uso da CPU chegue a 100% durante o jogo, ajudando seu sistema a ter o melhor desempenho.

1. Execute algumas correções básicas do Windows

Inicie o processo de solução de problemas aplicando as seguintes verificações e correções básicas, pois elas podem reduzir o uso da CPU imediatamente:

Se nenhuma das verificações acima ajudar ou resolver o problema, passe para a próxima etapa.

2. Verifique se o jogo está realmente sobrecarregando a CPU

Primeiro, verifique se o jogo que você culpa pelo alto uso da CPU está realmente sobrecarregando. Há uma chance de que alguns outros programas em execução simultaneamente com o jogo possam estar usando mais recursos da CPU do que o próprio jogo. Portanto, fechar essas tarefas que consomem muitos recursos sozinho pode liberar recursos suficientes e diminuir o uso da CPU.

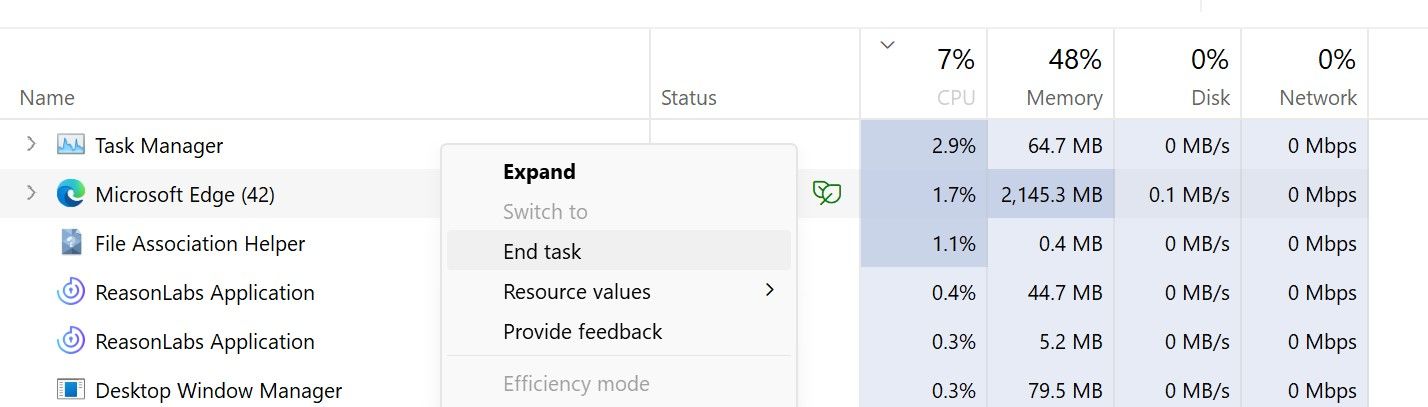

Para ver quais processos sobrecarregam mais a CPU, clique com o botão direito do mouse no Windows ícone Iniciar e abra o Gerenciador de tarefas. Em seguida, clique no CPU cabeçalho da coluna para classificar os processos por consumo de recursos em ordem decrescente. Em seguida, observe a porcentagem de recursos consumidos por cada processo.

Se outras tarefas parecem ocupar uma porcentagem maior dos recursos da CPU, esses processos exigem mais da CPU do que do jogo. Portanto, feche-os se não forem essenciais e o uso da CPU cairá drasticamente. Para encerrar qualquer tarefa, clique com o botão direito nela e pressione Finalizar tarefa.

No entanto, se o jogo sozinho parece estar causando a maior sobrecarga da CPU, você deve investigar o problema mais a fundo.

Se você tiver uma GPU dedicada instalada em seu dispositivo, siga as instruções no próximo título. Caso contrário, pule a próxima correção e pule direto para o título #4. Se não tiver certeza se seu computador possui uma placa gráfica dedicada, consulte nosso guia sobre como verificar a placa gráfica no Windows.

3. Forçar o jogo a processar gráficos usando a GPU dedicada (se disponível)

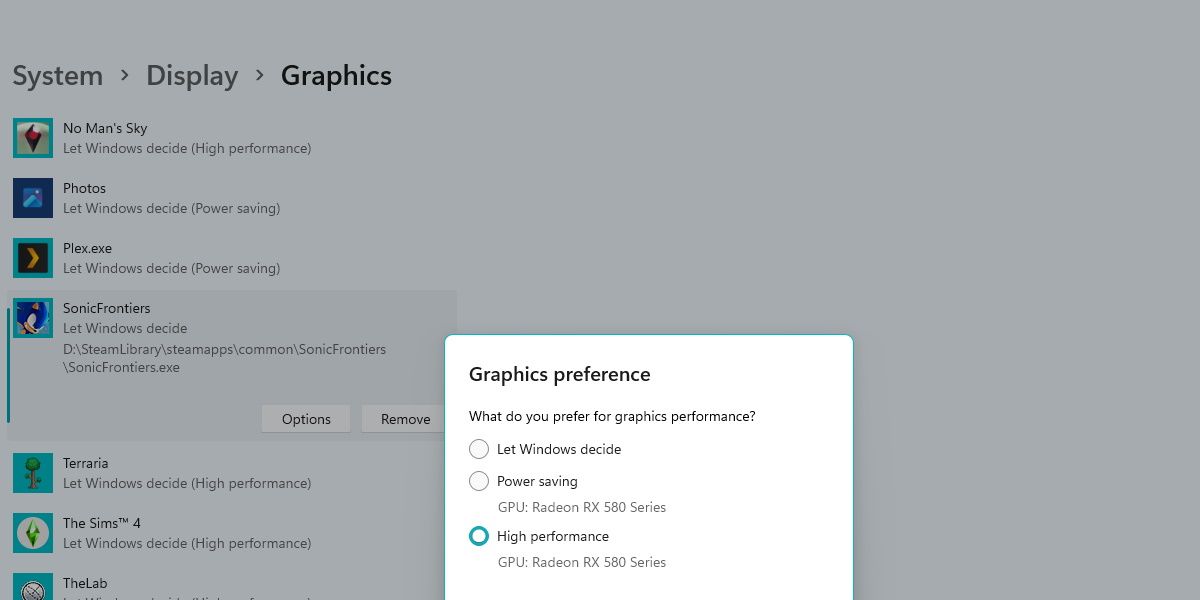

Normalmente, uma GPU dedicada lida com tarefas com uso intensivo de gráficos se estiver instalada em um dispositivo. Se você tiver uma GPU dedicada instalada, mas ainda observar alto uso da CPU durante o jogo, o jogo pode não estar usando a GPU para processar os gráficos. Portanto, configure o jogo para usar GPU para corrigir o problema. Veja como:

- Tipo “Configurações gráficas” na Pesquisa do Windows e abra as configurações gráficas.

- Clique Navegar e selecione o arquivo executável (EXE) do jogo.

- Clique Opções e selecione Alta performance.

Forçar o jogo a usar a GPU dedicada provavelmente reduzirá o uso da CPU. Caso contrário, verifique se o problema é específico do jogo.

4. Certifique-se de que o problema não esteja confinado a um jogo

Verifique se o uso da CPU aumenta quando você executa um jogo específico ou para todos os jogos com muitos gráficos. Se o problema ocorrer com apenas um jogo que não consome muitos recursos, uma versão desatualizada ou corrompida do jogo pode ser a culpada. Para excluir essa possibilidade, atualize o jogo e o cliente do jogo, se o jogo for executado nele.

Da mesma forma, se você estiver tendo esse problema com um jogo recém-lançado, verifique se o problema não está na versão do jogo. Descubra se outros usuários estão enfrentando o mesmo problema no fórum oficial do jogo. Se outras pessoas estiverem enfrentando o mesmo problema, pode haver um problema com a versão do jogo. Nesse caso, você precisará aguardar o lançamento da versão atualizada.

5. Sacrifique a qualidade gráfica

Se as verificações e correções acima não reduzirem o consumo de recursos da CPU, diminua as configurações gráficas do jogo. Isso reduzirá os requisitos de processamento gráfico do jogo, reduzindo a carga em sua CPU. Esta etapa sem dúvida reduzirá o uso da CPU, mas prejudicará a qualidade gráfica do jogo.

6. Ative o modo de eficiência para o jogo

Se nenhuma das correções acima resolver o problema, seu último recurso deve ser ativar o modo de eficiência do jogo. O recurso de modo de eficiência do Windows 11 limita o uso de recursos da CPU para tarefas menos importantes, para que os processos críticos possam ser executados primeiro. Se você ativar o modo de eficiência para o jogo, ele será tratado como um processo de baixa prioridade e não ocupará todos os recursos da sua CPU.

Embora a execução do jogo como um processo de baixa prioridade reduza significativamente o uso da CPU, isso pode resultar em travamentos do jogo, lentidão, atraso e outros problemas. No entanto, se sua única preocupação é reduzir o uso da CPU, mesmo que isso signifique comprometer o desempenho do jogo, você pode habilitar este modo assim:

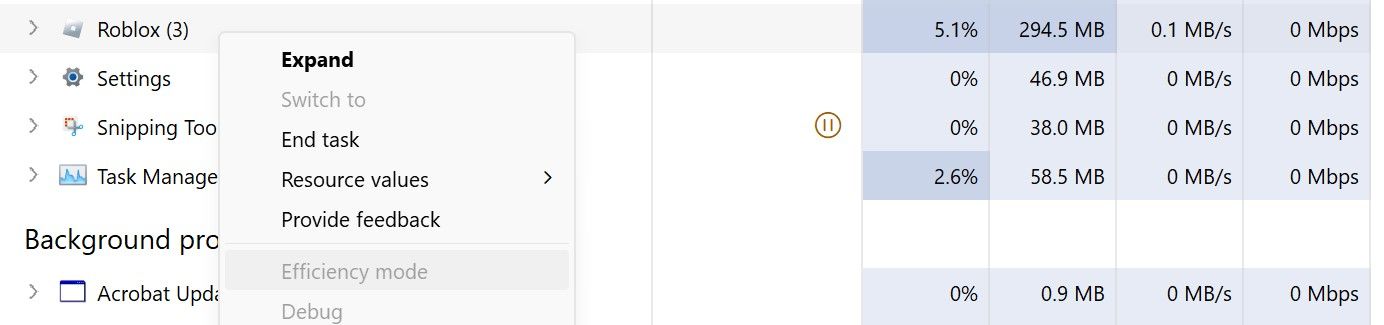

- Clique com o botão direito do mouse no Windows Começar botão e ir para Gerenciador de tarefas.

- Localize o processo do jogo entre outros processos.

- Clique com o botão direito do mouse no processo e selecione Modo de eficiência.

Às vezes, o Windows não nos permite habilitar o modo de eficiência para alguns jogos, e essa opção aparecerá esmaecida no Gerenciador de Tarefas para eles.

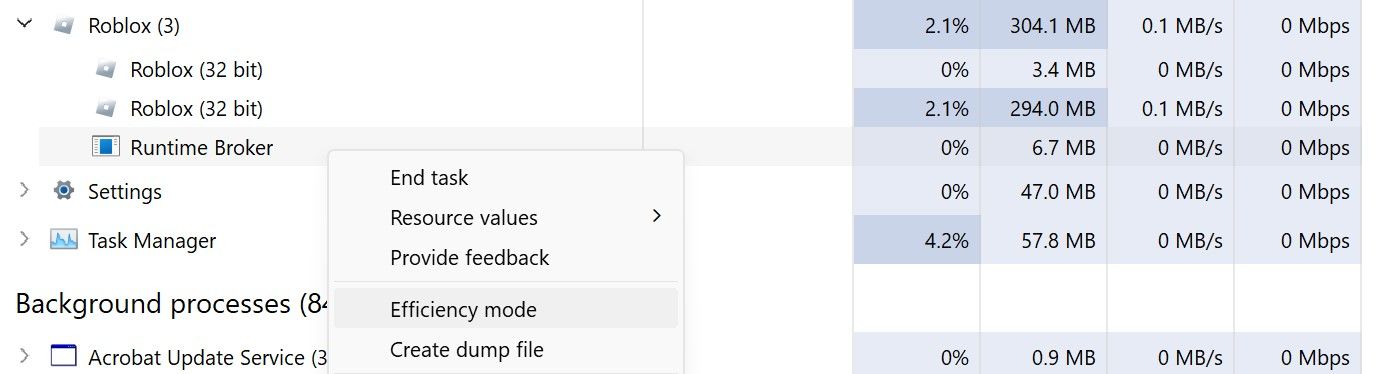

Para evitar que esses jogos consumam muitos recursos da CPU, você precisa habilitar o modo de eficiência para seus subprocessos. Para habilitar o modo de eficiência para um subprocesso, expanda o processo do jogo, encontre o subprocesso que está sobrecarregando mais a CPU, clique com o botão direito nele e selecione Modo de Eficiência.

Reduza o uso da CPU durante o jogo no Windows

O alto uso da CPU afeta nossa experiência de jogo e degrada o desempenho geral do sistema. Explicamos os motivos que levam ao alto uso da CPU para ajudá-lo a entender melhor por que isso ocorre. Esperançosamente, depois de aplicar as correções discutidas acima, a porcentagem de uso da CPU diminuirá.

Se nada funcionar, verifique a porcentagem de uso da CPU durante o tempo ocioso. Se permanecer alto mesmo quando nenhum processo ou jogo estiver sendo executado em seu dispositivo, sua CPU pode estar com defeito. Se for esse o caso, é hora de inspecionar seu dispositivo.

.