.

Getty Images

Amplamente considerado como uma das principais ameaças da Internet, o botnet Emotet voltou após um hiato de meses – e tem alguns novos truques.

Na semana passada, o Emotet apareceu pela primeira vez este ano, após um hiato de quatro meses. Ele voltou com sua atividade de marca registrada – uma onda de mensagens de spam maliciosas que parecem vir de um contato conhecido, abordam o destinatário pelo nome e parecem estar respondendo a um segmento de e-mail existente. Quando o Emotet voltou de pausas anteriores, ele trouxe novas técnicas projetadas para escapar de produtos de segurança de endpoint e induzir os usuários a clicar em links ou habilitar macros perigosas em documentos anexados do Microsoft Office. A retomada da atividade na semana passada não foi diferente.

Um e-mail malicioso enviado na última terça-feira, por exemplo, anexava um documento do Word que continha uma enorme quantidade de dados estranhos adicionados ao final. Como resultado, o arquivo tinha mais de 500 MB de tamanho, grande o suficiente para impedir que alguns produtos de segurança verificassem o conteúdo. Essa técnica, conhecida como preenchimento binário ou bombeamento de arquivo, funciona adicionando zeros ao final do documento. No caso de alguém ser enganado para habilitar a macro, o arquivo DLL malicioso do Windows que é entregue também é bombeado, fazendo com que ele aumente de 616kB para 548,1MB, disseram pesquisadores da empresa de segurança Trend Micro na segunda-feira.

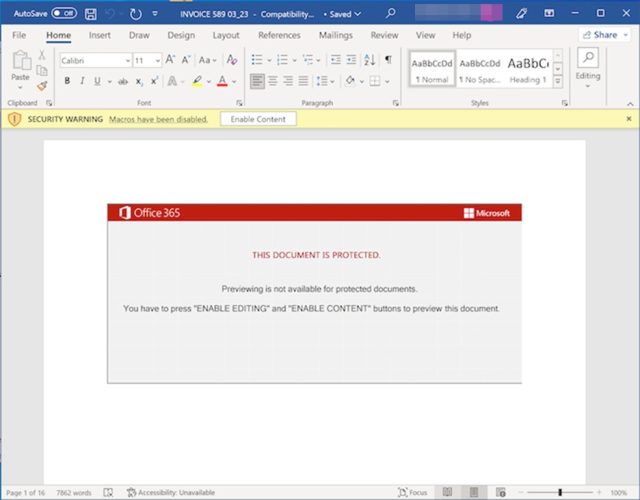

Outro truque de evasão descoberto no documento anexo: trechos do romance clássico de Herman Melville moby dick, que aparecem em uma fonte branca sobre uma página branca para que o texto não seja legível. Alguns produtos de segurança sinalizam automaticamente arquivos do Microsoft Office contendo apenas uma macro e uma imagem. O texto invisível é projetado para evitar tal software sem despertar a suspeita do alvo.

instinto profundo

Quando abertos, os documentos do Word apresentam um gráfico que diz que o conteúdo não pode ser acessado a menos que o usuário clique no botão “habilitar conteúdo”. No ano passado, a Microsoft começou a desabilitar macros baixadas da Internet por padrão.

Trend Micro

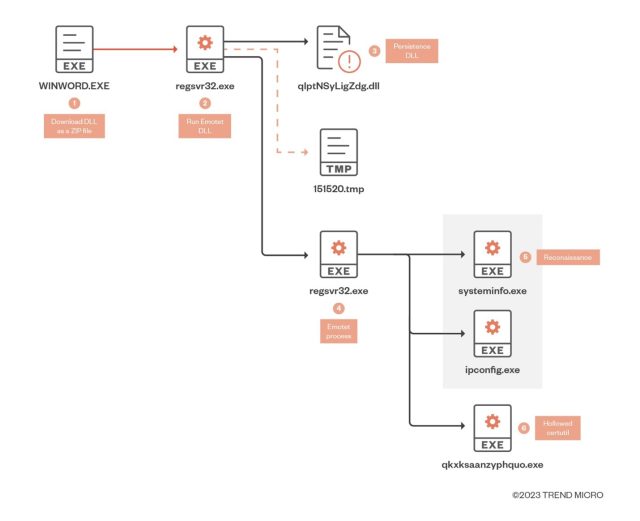

Clicar no botão “ativar conteúdo” desfaz esse padrão e permite que a macro seja executada. A macro faz com que o Office baixe um arquivo .zip de um site legítimo que foi hackeado. O Office descompactará o arquivo compactado e executará o Emotet DLL inflado que infecta o dispositivo.

Depois de infectar o dispositivo da vítima, o malware rouba senhas e outros dados confidenciais e usa o dispositivo para enviar spam malicioso a outros usuários. O malware também pode baixar malware adicional, como o ransomware Ryuk ou o malware TrickBot. A cadeia de infecção se parece com isso:

Trend Micro

A atenção aos detalhes vista neste último renascimento é o comportamento característico do Emotet. Durante anos, o botnet copiou minuciosamente conversas de e-mail recebidas de máquinas infectadas e as incorporou a spams maliciosos enviados a outras partes do segmento. Ao acompanhar um e-mail de alguém com quem o alvo se comunicou no passado, a mensagem de spam maliciosa tem mais chances de passar despercebida. O Emotet também pode obter acesso a redes Wi-Fi e infectar dispositivos conectados.

Com o retorno do Emotet, as pessoas devem ficar atentas a e-mails maliciosos, mesmo que pareçam vir de fontes confiáveis, chamar o alvo pelo nome e incluir e-mails enviados e recebidos anteriormente. Raramente há um bom motivo para habilitar macros em documentos enviados por e-mail. As pessoas devem se recusar a permitir que eles sejam executados sem primeiro se comunicar com o remetente por telefone, mensagem instantânea ou outro meio que não seja e-mail.

Os países mais atingidos na última corrida do Emotet são europeus, Pacífico Asiático e América Latina.

.