.

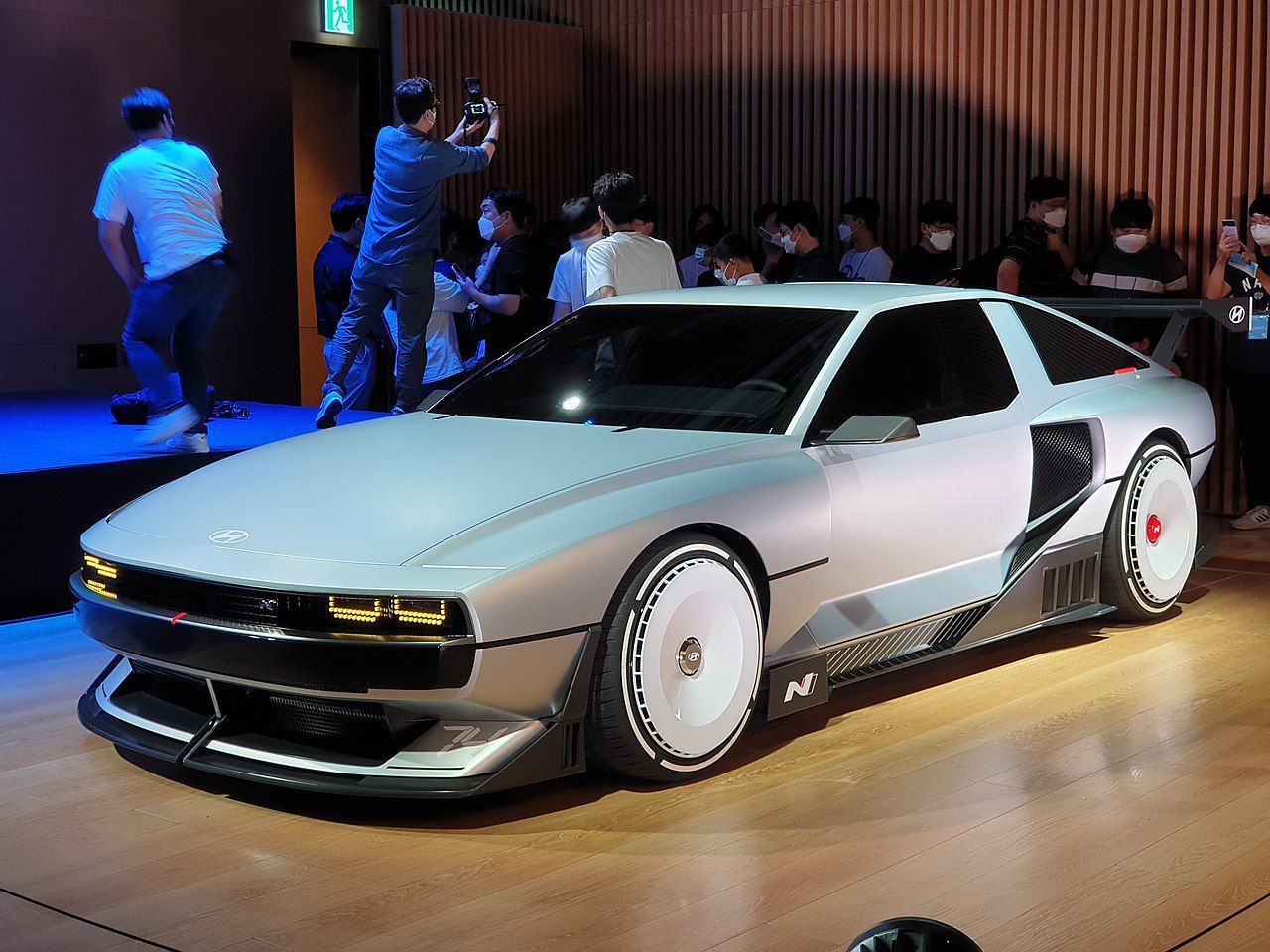

A Hyundai finalmente confirmou hoje que o N Vision 74 (também conhecido como o codinome N74) faz parte da linha que está planejada para ser lançada em 2023. Como uma versão moderna do Pony Coupe de 1974, a Hyundai tem alguns planos enormes para o N74. A produção está programada para começar em breve neste supercarro a hidrogênio, e não será barato quando chegar ao mercado. Como um dos conceitos mais emocionantes da Hyundai na última década, o hype foi real para o N Vision 74.

O Hyundai N Vision 74 será lançado em 2030

Durante a apresentação anual do CEO e do Investor Day da empresa, o N Vision 74 foi parar em um slide sob os modelos “EV de alto desempenho”. Também estavam presentes a marca Casper para um EV acessível, EVs Hyundai de mercado de massa e seis modelos EV de luxo da Genesis. Todas as opções mencionadas estavam no slide, “Lançamento de 21 modelos até 2030”.

Há rumores desde o final de 2023 de que o N Vision seria lançado em algum momento no futuro, mas em quantidades muito limitadas. Há cerca de 100 unidades planejadas, com 70 programadas para uso em estrada e 30 para corrida.

O N74 usa energia de hidrogênio

De acordo com O blog do carro coreanoo N Vision 74 está previsto para entrar em produção já em 2026. Supostamente, O supercarro movido a hidrogênio da Hyundai já está testando o modelo no Namyang R&D Center. Apresentando um sistema de tração traseira e combinando uma célula de combustível de hidrogênio com um motor de alto desempenho, há rumores de que ele terá 775 cavalos de potência ou mais. Com base em informações vazadas, o modelo de produção terá um motor de alto desempenho de 570 kW. Há rumores de que o tempo de zero a 60 mph também seja em torno de três segundos.

O conceito inteiro é um renascimento do Hyundai Pony Coupe de 1974, que será uma carroceria cupê com portas que abrem para cima em vez da maneira tradicional. Esta escolha fará com que o N Vision 74 se destaque e preste homenagem à herança da marca. As pessoas têm sido muito esperançoso de que o N74 realmente entre em produção então esta é uma grande notícia para os fãs da Hyundai.

Fique de olho em mais notícias sobre o N74

Para resumir, o próximo supercarro movido a hidrogênio da Hyundai Motor Group, o N74, marca um salto ousado para o futuro da inovação automotiva. Não temos muitas informações sobre o interior agora, mas o N Vision 74 ganhou muitos prêmios de design como um carro-conceito. Este modelo exclusivo visa definir novos padrões de desempenho, ao mesmo tempo em que destaca o compromisso da Hyundai com o avanço das tecnologias de energia sustentável. O que há para não gostar em supercarros movidos a hidrogênio ultrapoderosos?

.