.

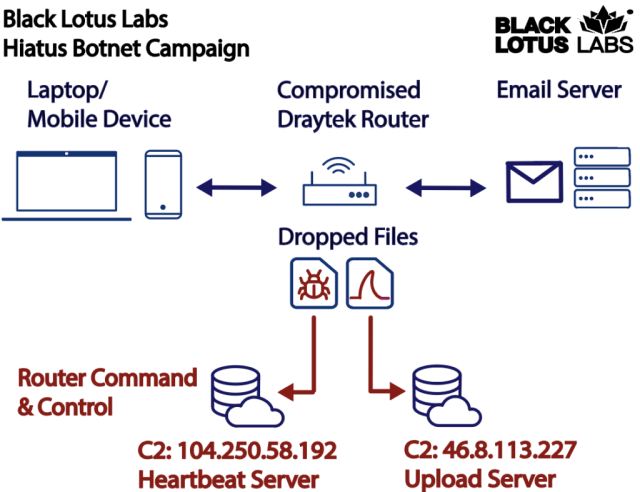

Pesquisadores descobriram um malware avançado que está transformando roteadores de nível empresarial em postos de escuta controlados por invasores que podem farejar e-mails e roubar arquivos em uma campanha contínua que atinge as Américas do Norte, do Sul e Europa.

Além de capturar passivamente e-mails IMAP, SMTP e POP, o malware também faz backdoors de roteadores com um Trojan de acesso remoto que permite aos invasores baixar arquivos e executar comandos de sua escolha. O backdoor também permite que os invasores canalizem dados de outros servidores por meio do roteador, transformando o dispositivo em um proxy secreto para ocultar a verdadeira origem da atividade maliciosa.

Laboratórios Black Lotus

“Esse tipo de agente demonstra que qualquer pessoa com um roteador que usa a Internet pode potencialmente ser um alvo – e pode ser usado como proxy para outra campanha – mesmo que a entidade proprietária do roteador não se veja como um alvo de inteligência”, pesquisadores da empresa de segurança Black Lotus Labs da Lumen escreveram. “Suspeitamos que os agentes de ameaças continuarão a utilizar vários ativos comprometidos em conjunto para evitar a detecção”.

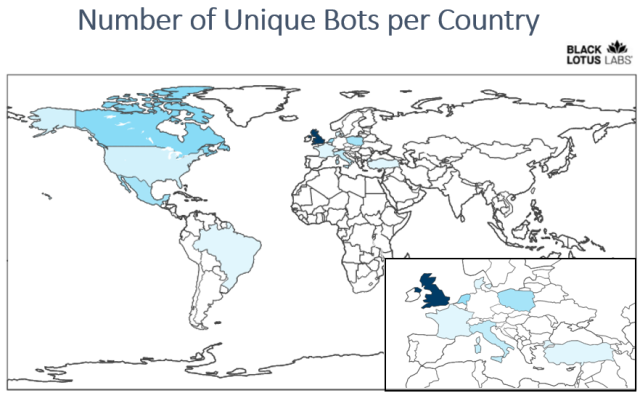

Os pesquisadores disseram que a campanha, apelidada de Hiatus, está em operação pelo menos desde julho passado. Até agora, atingiu principalmente os modelos DrayTek Vigor 2960 e 3900 em fim de vida, executando uma arquitetura i368. Esses roteadores de alta largura de banda oferecem suporte a conexões de rede privada virtual para centenas de funcionários remotos. Até o momento, cerca de 100 roteadores foram infectados, o que representa cerca de 2% dos roteadores DrayTek 2960 e 3900 expostos à Internet. Os pesquisadores suspeitam que o agente de ameaça desconhecido por trás do Hiatus está deliberadamente mantendo sua pegada pequena para manter a discrição da operação.

Black Lotus ainda não sabe como os dispositivos estão sendo hackeados em primeiro lugar. Uma vez que isso aconteça, o malware é instalado por meio de um script bash implantado após a exploração. Ele baixa e instala os dois binários principais.

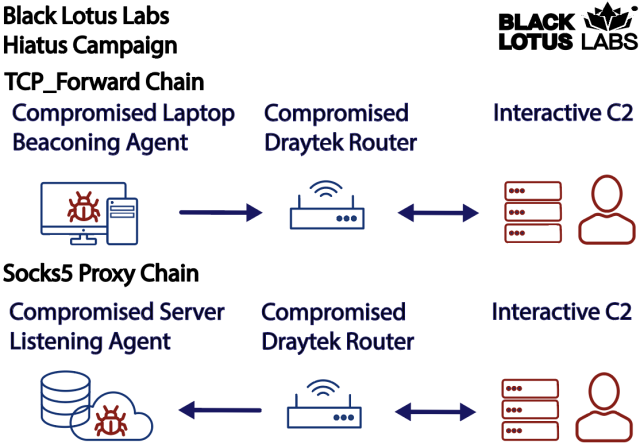

O primeiro é HiatusRAT. Uma vez instalado, ele permite que um agente de ameaça remoto faça coisas como executar comandos ou novo software no dispositivo. O RAT também vem com duas funções adicionais incomuns incorporadas: (1) “converter a máquina comprometida em um proxy secreto para o agente de ameaça, ” e (2) usar um binário de captura de pacotes incluído para “monitorar o tráfego do roteador em portas associadas a comunicações de e-mail e transferência de arquivos”.

Os pesquisadores suspeitam que o agente da ameaça incluiu um software SOCKS 5 na função 1 para ofuscar a origem do tráfego malicioso, fazendo proxy através do roteador infectado. Os pesquisadores do Black Lotus escreveram:

A função HiatusRAT tcp_forward permite que um ator de ameaça transmita seu beaconing de uma infecção separada por meio de um dispositivo comprometido antes de atingir um nó C2 upstream. Por outro lado, eles também podem ecoar seu comando para um shell da web da infraestrutura upstream através do roteador comprometido no país do dispositivo de destino e, em seguida, interagir com um agente mais passivo para obscurecer sua verdadeira fonte de origem, passando medidas de segurança baseadas em cercas geográficas.

Laboratórios Black Lotus

Um binário tcpdump permitindo a captura de pacotes foi o mecanismo por trás da função 2. Ele deu ao Hiatus a capacidade de monitorar o tráfego nas portas que transmitem e-mail e comunicações FTP da LAN adjacente. Ele foi pré-configurado para funcionar com os protocolos de e-mail IMAP, POP e SMTP.

Laboratórios Black Lotus

A Hiatus visa principalmente roteadores DrayTek executando uma arquitetura i368. Os pesquisadores, no entanto, descobriram binários pré-construídos compilados para as plataformas ARM, MIPS64 big endian e MIPS32 little endian.

A capacidade de captura de pacotes do HiatusRAT deve servir como um grande alerta para qualquer pessoa que ainda envie e-mails não criptografados. Nos últimos anos, os serviços de e-mail melhoraram a configuração automática de contas para usar protocolos como SSL/TLS na porta 993 ou STARTTLS na porta 143. Qualquer pessoa que ainda envie e-mail em texto sem formatação provavelmente se arrependerá mais cedo ou mais tarde.

Também é uma boa ideia lembrar que os roteadores são computadores conectados à Internet e, como tal, requerem atenção regular para garantir que as atualizações e outras medidas, como alterar todas as senhas padrão, sejam cumpridas. Para empresas, também pode fazer sentido usar monitoramento de roteador dedicado.

.