.

Cerca de 29.000 dispositivos de armazenamento de rede fabricados pela QNAP com sede em Taiwan são vulneráveis a hacks que são fáceis de executar e dão aos usuários não autenticados na Internet controle total, alertou uma empresa de segurança.

A vulnerabilidade, que carrega uma classificação de gravidade de 9,8 em 10 possíveis, veio à tona na segunda-feira, quando a QNAP lançou um patch e instou os usuários a instalá-lo. Rastreada como CVE-2022-27596, a vulnerabilidade possibilita que hackers remotos executem uma injeção de SQL, um tipo de ataque direcionado a aplicativos da Web que usam a linguagem de consulta estruturada. As vulnerabilidades de injeção de SQL são exploradas inserindo caracteres ou scripts especialmente criados nos campos de pesquisa, campos de login ou URLs de um site com bugs. As injeções permitem modificar, roubar ou excluir dados ou obter controle administrativo sobre os sistemas que executam os aplicativos vulneráveis.

O comunicado da QNAP na segunda-feira disse que os dispositivos de armazenamento conectados à rede executando versões QTS anteriores a 5.0.1.2234 e versões QuTS Hero anteriores a h5.0.1.2248 eram vulneráveis. A postagem também forneceu instruções para atualizar para as versões corrigidas.

Na terça-feira, a empresa de segurança Censys informou que os dados coletados das pesquisas de varredura de rede mostraram que até 29.000 dispositivos QNAP podem não ter sido corrigidos contra o CVE-2022-27596. Os pesquisadores descobriram que dos 30.520 dispositivos conectados à Internet mostrando qual versão estavam executando, apenas 557, ou cerca de 2%, foram corrigidos. Ao todo, o Censys disse ter detectado 67.415 dispositivos QNAP. O número de 29.000 foi estimado aplicando a taxa de patch de 2% ao número total de dispositivos.

“Dado que o ransomware Deadbolt é voltado especificamente para dispositivos QNAP NAS, é muito provável que, se uma exploração for tornada pública, os mesmos criminosos a usarão para espalhar o mesmo ransomware novamente”, escreveram os pesquisadores do Censys. “Se o exploit for publicado e transformado em arma, pode significar problemas para milhares de usuários da QNAP.”

Em um e-mail, um representante do Censys disse que, na quarta-feira, os pesquisadores encontraram 30.475 dispositivos QNAP que mostravam seus números de versão (45 a menos que na terça-feira) e que, desses, 29.923 estão executando versões vulneráveis a CVE-2022-27596.

A menção de Deadbolt refere-se a uma série de campanhas de hack no ano passado que exploraram vulnerabilidades anteriores em dispositivos QNAP para infectá-los com ransomware que usa esse nome. Uma das ondas de campanha mais recentes ocorreu em setembro e explorou o CVE-2022-27593, uma vulnerabilidade em dispositivos que usam um recurso proprietário conhecido como Photo Station. A vulnerabilidade foi classificada como uma referência controlada externamente a um recurso em outra esfera.

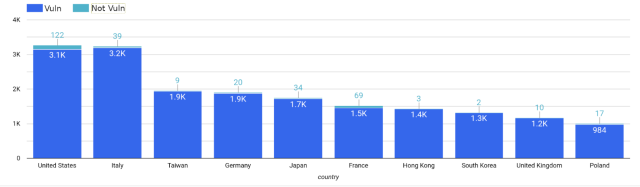

O relatório do Censys de terça-feira disse que os dispositivos vulneráveis ao CVE-2022-27596 eram mais comuns nos EUA, seguidos pela Itália e Taiwan.

O Censys também forneceu o seguinte detalhamento:

| País | Total de hosts | Hosts não vulneráveis | Hosts Vulneráveis |

| Estados Unidos | 3.271 | 122 | 3.149 |

| Itália | 3.239 | 39 | 3.200 |

| Taiwan | 1.951 | 9 | 1.942 |

| Alemanha | 1.901 | 20 | 1.881 |

| Japão | 1.748 | 34 | 1.714 |

| França | 1.527 | 69 | 1.458 |

| Hong Kong | 1.425 | 3 | 1.422 |

| Coreia do Sul | 1.313 | 2 | 1.311 |

| Reino Unido | 1.167 | 10 | 1.157 |

| Polônia | 1.001 | 17 | 984 |

No passado, a QNAP também recomendou que os usuários seguissem todas estas etapas para diminuir as chances de serem hackeados:

- Desative a função de encaminhamento de porta no roteador.

- Configure o myQNAPcloud no NAS para permitir o acesso remoto seguro e evitar a exposição à Internet.

- Atualize o firmware NAS para a versão mais recente.

- Atualize todos os aplicativos no NAS para suas versões mais recentes.

- Aplique senhas fortes para todas as contas de usuário no NAS.

- Tire instantâneos e faça backup regularmente para proteger seus dados.

Conforme relatado pela Bleeping Computer, os dispositivos QNAP ao longo dos anos foram hackeados e infectados com sucesso por outros tipos de ransomware, incluindo Muhstik, eCh0raix/QNAPCrypt, QSnatch, Agelocker, Qlocker, DeadBolt e Checkmate. Os usuários desses dispositivos devem agir agora.

.