.

Resumo

-

A janela de relógios do Excel permite monitorar células específicas em várias planilhas em tempo real.

-

Você pode rastrear dados de diferentes locais em um só lugar, economizando tempo e evitando erros.

-

Acesse a janela do relógio navegando para fórmulas> Watch Window e adicione ou exclua facilmente as células para monitorar.

Manter os principais pontos de dados pode ser tedioso – especialmente ao trabalhar com pastas de trabalho complexas do Excel contendo várias planilhas. Mas, graças à janela do relógio do Excel, isso não é mais um problema.

Qual é a janela do relógio do Excel e quando você deve usá -lo?

A janela de relógios do Excel permite monitorar os valores de células específicas em uma planilha sem precisar navegar entre diferentes partes da sua pasta de trabalho.

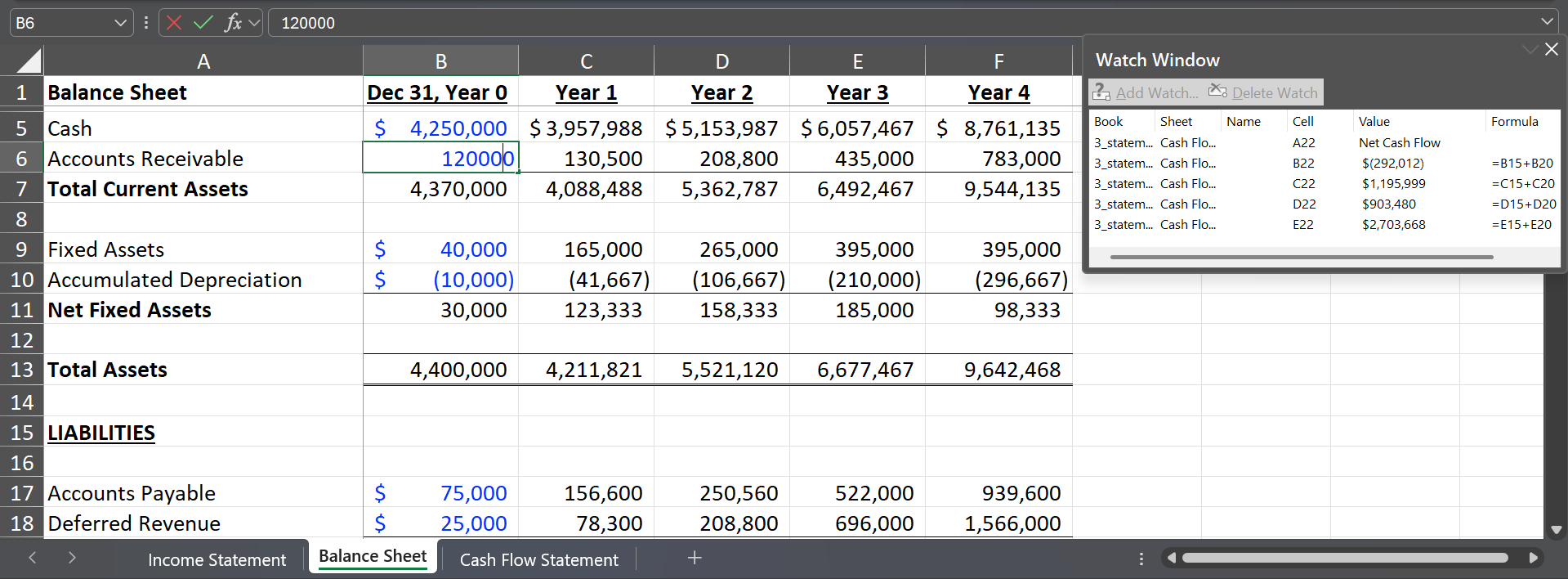

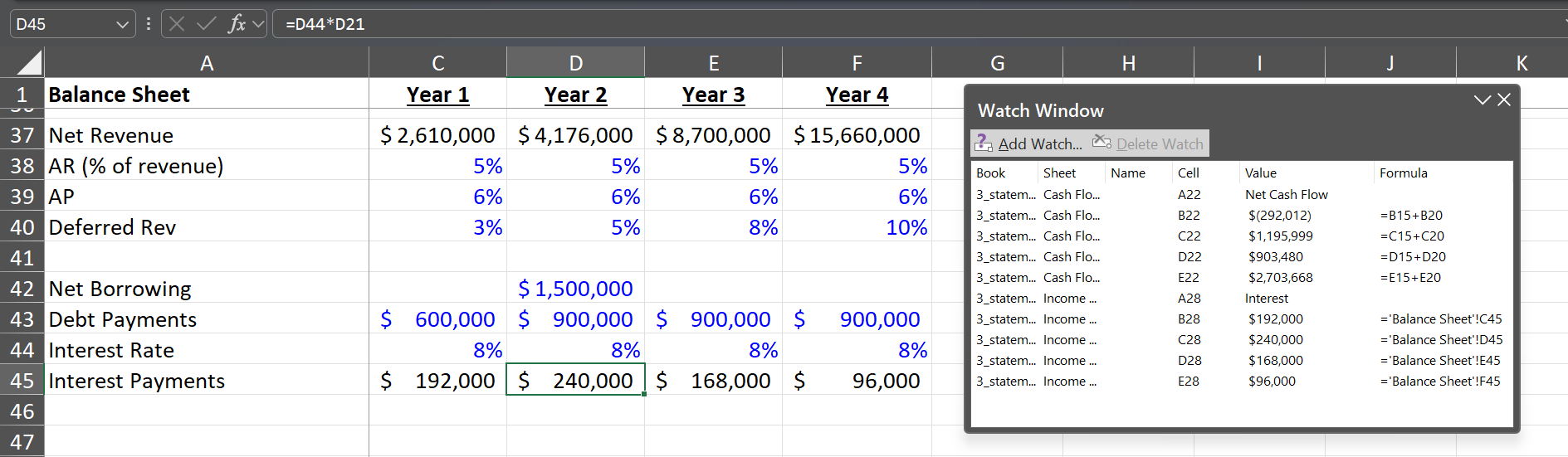

Imagine que você está construindo um modelo financeiro de três estatatos com um balanço, demonstração de resultados e demonstração de fluxo de caixa. O balanço patrimonial seria a base para muitos itens na demonstração do fluxo de caixa.

Em vez de mudar constantemente para a folha de fluxo de caixa para ver como as mudanças no seu balanço (por exemplo, ajustando as contas a receber ou dívidas) estão afetando os fluxos de caixa, você pode adicionar a célula de fluxo de caixa relevante (por exemplo, fluxo de caixa líquido) à janela do relógio . Dessa forma, você pode monitorar as alterações no seu fluxo de caixa líquido enquanto ajusta o balanço sem a necessidade de navegar entre as folhas.

Como acessar e usar a janela do relógio do Excel

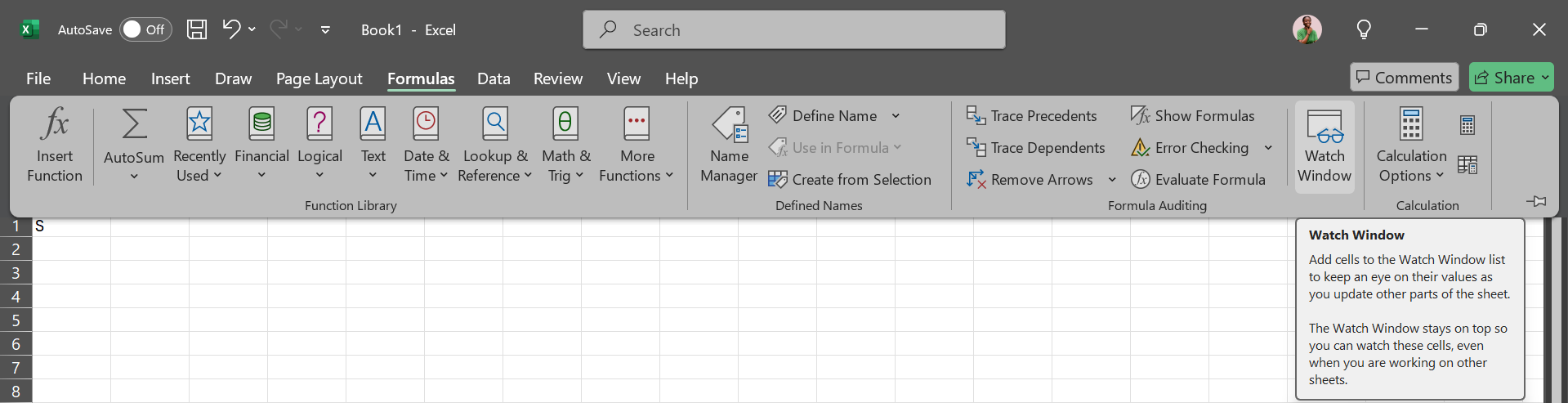

Como a janela do relógio é incorporada ao Microsoft Excel, você não precisa de nenhuma etapa especial para ativá -la. Basta carregar sua pasta de trabalho e navegar para Fórmulas > Assistir janela.

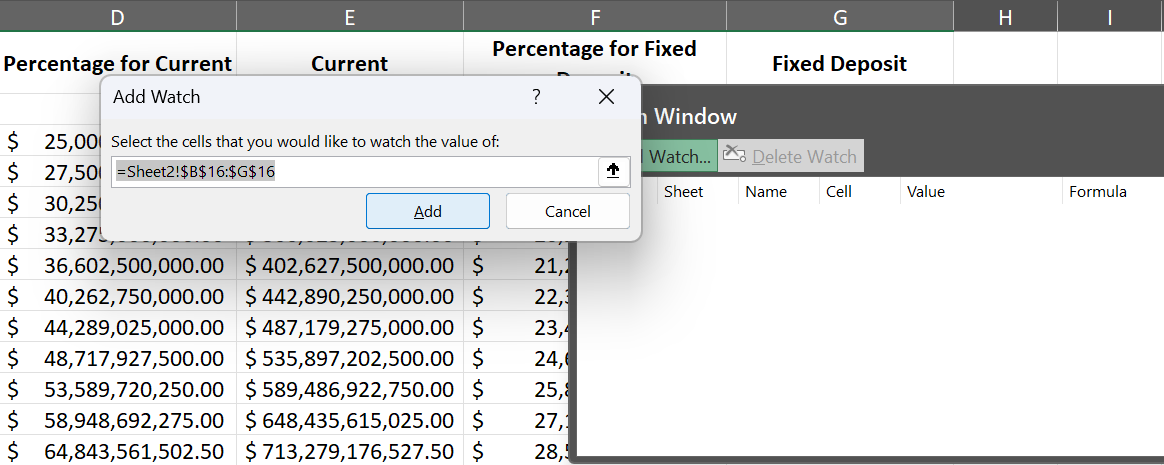

Depois que a janela do relógio estiver ativa, você só precisa adicionar células que deseja monitorar. Fazer isso também é bem direto. Com a janela do relógio ativa, basta navegar até a (s) célula (s) que você deseja monitorar e destacá -la.

Depois de destacar as células, clique Adicione o relógio no painel da janela do relógio. Isso lançará uma caixa de diálogo onde você confirmará sua seleção.

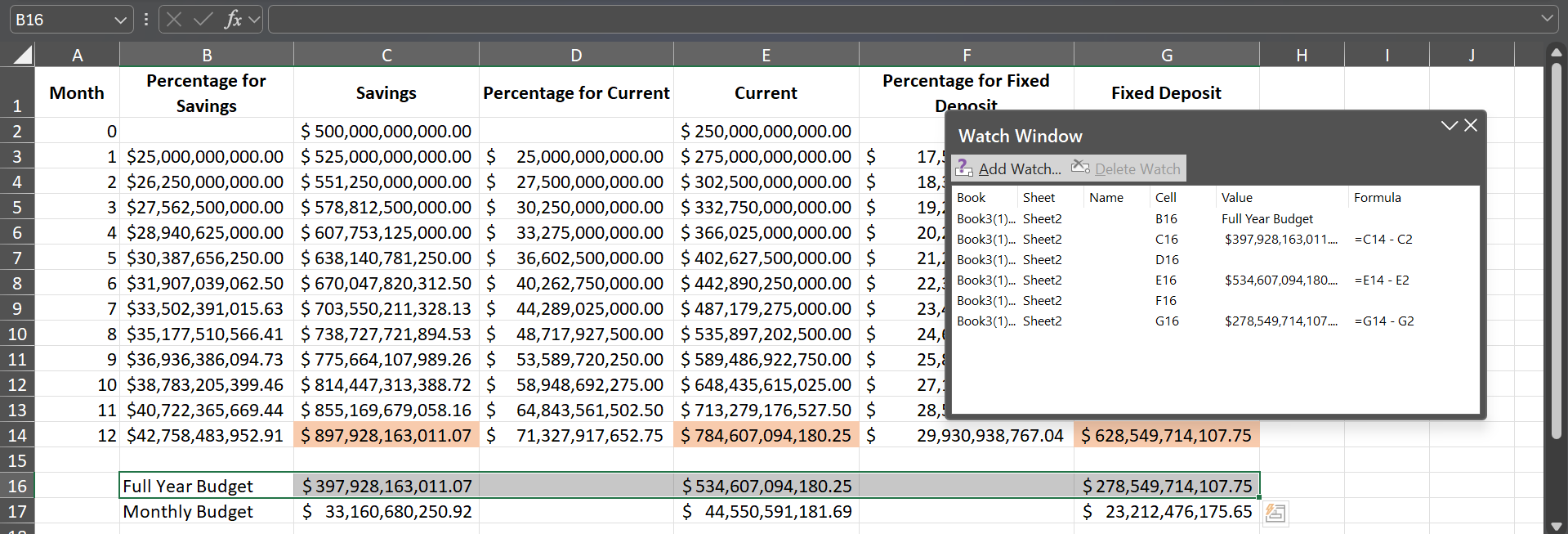

Clique Adicionare as células selecionadas aparecerão agora na janela do relógio.

Ao continuar trabalhando, você pode assistir aos valores das células selecionadas atualizar automaticamente na janela do relógio. Você encontrará informações como o nome da pasta de trabalho, nome da folha, referência ou endereço de célula e a fórmula que está sendo realizada em cada uma das células monitoradas.

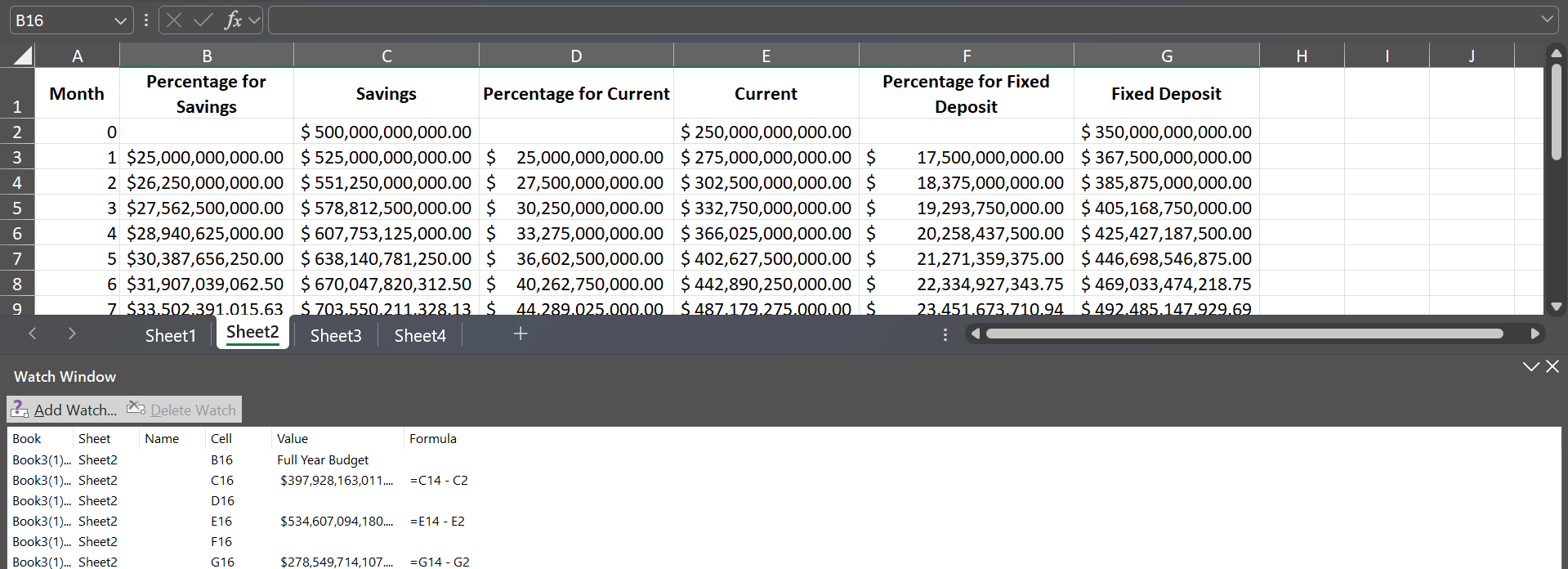

O painel da janela do relógio é totalmente ajustável. Você pode redimensionar a janela pairando em torno das bordas e arrastando a seta de extensão assim que aparecer.

Você também pode reposicionar a janela em qualquer lugar que desejar, para que ela permaneça à vista sem obstruir seu trabalho principal. Eu gosto de atracar a minha na parte inferior da minha tela, mas você pode atracar a sua à esquerda, direita ou superior da tela – o que quer que o ajude a manter uma tela organizada.

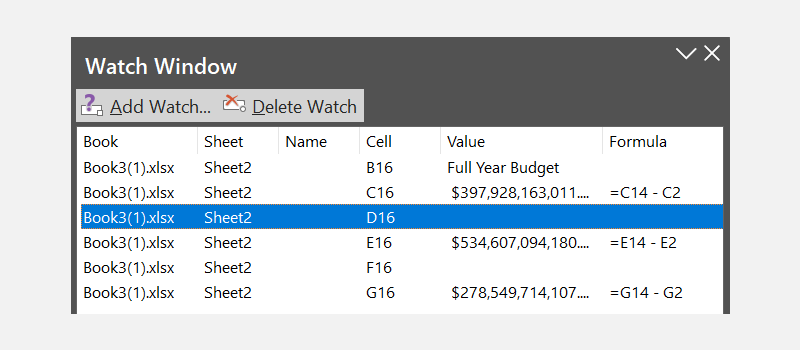

Se você não precisar mais rastrear determinadas células, poderá removê -las facilmente selecionando as células que deseja remover. Clique Exclua o relógioe eles serão removidos da lista.

Se você preferir fechar completamente a janela do relógio, basta clicar no X No canto superior direito do painel. Isso ocultará o painel, mas você sempre poderá reativá-lo mais tarde, e seus principais pontos de dados aparecerão novamente.

Quando usar a janela do relógio do Excel

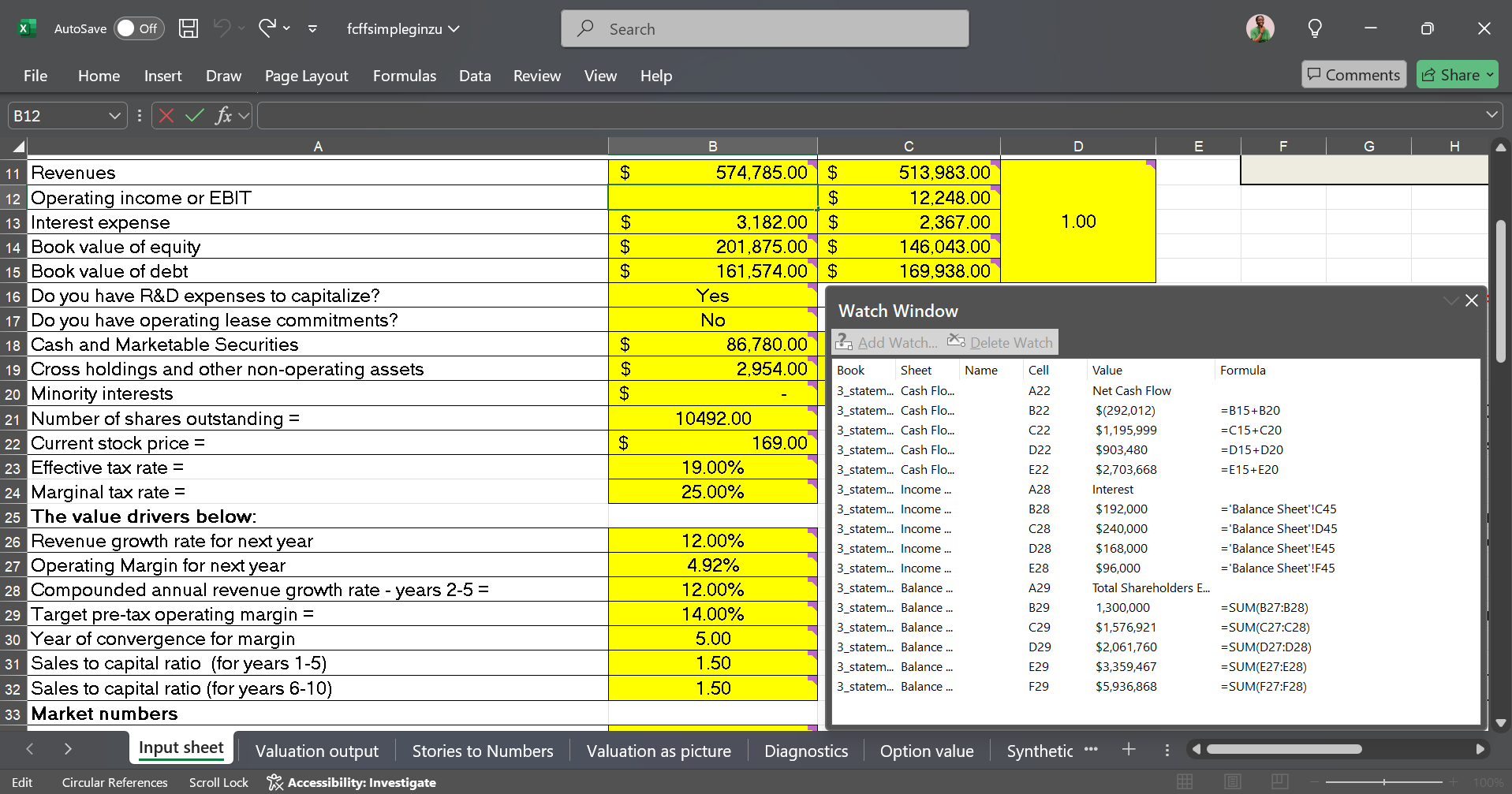

A verdadeira beleza da janela do relógio é sua capacidade de rastrear células de diferentes locais – se estão na mesma folha ou se espalham por diferentes folhas em uma pasta de trabalho. No caso do modelo financeiro de três estatatos acima, também posso adicionar células da demonstração de resultados (por exemplo, juros sob receita operacional).

Dessa forma, posso continuar fazendo alterações no meu balanço patrimonial e monitorar simultaneamente como as alterações afetam a demonstração do resultado e a demonstração do fluxo de caixa em tempo real, tudo sem deixar o balanço patrimonial.

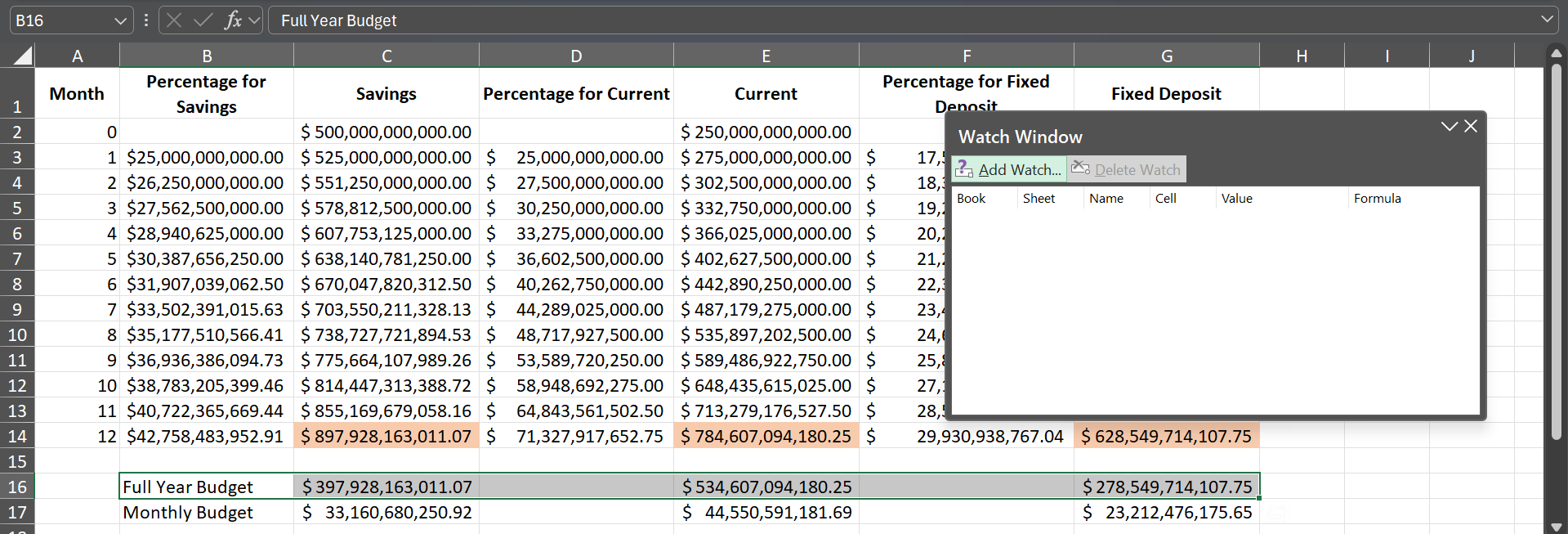

Mesmo quando abro outra pasta de trabalho, a janela do relógio permanece sempre presente e útil. Se eu estiver trabalhando em um modelo de avaliação ou preparando uma análise de fusão em uma pasta de trabalho separada, ainda precisarei fazer referência a coisas como o EBITDA, fluxo de caixa ou patrimônio líquido do meu modelo financeiro de três estatatos.

Se você está trabalhando com uma folha complexa do Excel, uma pasta de trabalho contendo Várias folhas interconectadas puxando dados um do outroou pastas de trabalho relacionadas diferentes, você pode usar a janela do relógio para acompanhar os principais dados sem interromper seu fluxo de trabalho, o que economizará tempo e ajudará a evitar erros.

.