.

Alguns anos atrás, o presidente da União Nacional dos Agricultores da Inglaterra e País de Gales escreveu uma defesa da indústria da carne depois que um documentário da BBC criticou seu impacto ambiental. “Os fazendeiros britânicos não desmatam a floresta tropical para abrir caminho para a produção de carne bovina e ovina”, escreveu ela. “A carne britânica não vem das cinzas da Amazônia.”

Muitos acreditam nisso, mas infelizmente não é bem verdade. Por um lado, a produção de gado no Reino Unido e na Irlanda ainda está ligada às florestas tropicais no exterior, já que galinhas, porcos e vacas são frequentemente alimentados com soja importada. O Brasil é o maior exportador mundial de soja e grande parte de sua safra é cultivada em terras desmatadas.

Muitas pessoas também podem se surpreender ao saber que a Irlanda e as regiões ocidentais da Grã-Bretanha abrigam florestas tropicais: florestas temperadas às vezes chamadas de florestas tropicais celtas ou atlânticas. E, como suas contrapartes tropicais, as florestas tropicais do Reino Unido e da Irlanda estão ameaçadas pelo gado, principalmente veados e ovelhas.

florestas fragmentadas

Apenas uma pequena e fragmentada área da floresta tropical do Reino Unido e da Irlanda permanece. Como relata o Woodland Trust, “sofreu declínios de longo prazo devido a desmatamentos, sobrepastoreio crônico e conversão para outros usos”.

eu encontrei em discussões no Twitter que as pessoas irão argumentar que o estado sem árvores de muitos dos Parques Nacionais da Grã-Bretanha é “natural”, mas não é o caso. Quando as cercas são colocadas e o pasto é excluído, as árvores e a vegetação se recuperam rapidamente.

Para proteger a natureza, precisamos minimizar o desmatamento. No entanto, também precisamos restaurar o que perdemos. Estamos acostumados a ver o desmatamento atual como desmatamento, e agora precisamos ver as atividades que impedem a regeneração natural das florestas também como desmatamento.

Imladris / Shutterstock

O gado em pastagem tem enormes pegadas de terra

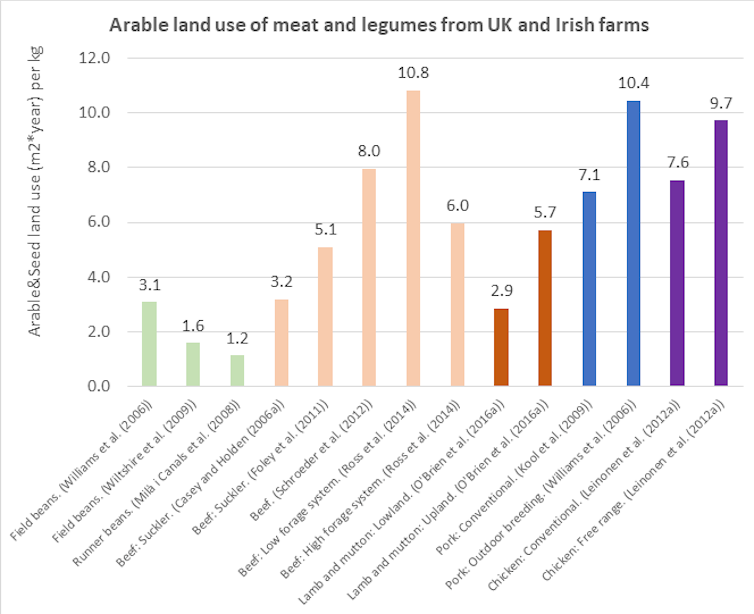

A maioria das vacas e ovelhas alimentadas com capim do Reino Unido e da Irlanda estão em terras que, de outra forma, poderiam ser florestas tropicais temperadas – as culturas arvenses tendem a preferir condições mais secas. No entanto, mesmo se não houvesse pastagem de gado na zona da floresta tropical – e essas áreas fossem ameaçadas por outras culturas – o gado ainda representaria uma ameaça indireta devido à sua enorme pegada de terra. Você precisa de cerca de 35 vezes mais terra para obter 100g de proteína de cordeiro do que de ervilhas, feijões e outras leguminosas.

Nosso mundo em dados (dados: Poore & Nemecek, Science, 2018), CC BY-SA

A floresta tropical e a pecuária estão, portanto, competindo por espaço. O Reino Unido e a Irlanda têm uma das coberturas florestais mais baixas da Europa, com 13% e 11%, respectivamente, e apenas um décimo disso é natural e não plantado. Comer menos carne e mais plantas significa que sua dieta tem uma pegada de terra menor, o que significa mais espaço para o retorno de bosques e florestas tropicais.

Sim, as pastagens nas Ilhas Britânicas com baixos níveis de pastagem podem ser ecossistemas importantes para flores silvestres e insetos, mas não é assim que a maioria das pastagens é. As reservas naturais de pastagens administradas para a natureza e não para a agricultura, como Martin Down em Hampshire, têm árvores e arbustos – na primavera e no verão, o ar está repleto de cantos de pássaros e o solo de borboletas e orquídeas. Eles estão muito longe dos campos de pastagem intensiva e encostas que se assemelham a mesas de bilhar e compõem grande parte das pastagens do Reino Unido e da Irlanda.

ZC Fotografia / Shutterstock

Comer carne de reservas naturais bem administradas é indiscutivelmente bom para a natureza e o clima – mas quantidades tão pequenas são produzidas a partir desses sistemas que o consumo de carne teria que despencar muito além das metas de redução atuais.

Além disso, a maioria das vacas britânicas alimentadas com capim ainda são alimentadas com colheitas em cima de sua grama básica. Eles normalmente têm uma pegada de terra arável maior por 100 g do que as leguminosas britânicas, e uma pegada enormemente maior quando você considera suas terras de pastagem.

Emma Garnett, Autor fornecido

Existe uma biodiversidade importante nas fazendas que precisa ser mantida, mas isso não deve ser feito à custa da conservação e restauração de ecossistemas não cultivados – que a maioria (mas não todas) as espécies preferem.

Estratégia Alimentar Nacional

O Reino Unido e a Irlanda são alguns dos países mais desprovidos de natureza do mundo. E o pastoreio é o uso mais comum da terra – a grande maioria do gado alimentado com capim está prejudicando e não beneficiando a natureza.

As florestas tropicais britânicas e irlandesas estão despertando a atenção do público graças a ativistas como Guy Shrubsole e Eoghan Daltun. As pessoas estão cada vez mais conscientes do impacto climático da carne, mas ainda há menos discussão sobre sua grande pegada de terra e como isso prejudica a natureza e a biodiversidade. Isso precisará mudar se o mundo quiser cumprir os compromissos recentes assumidos na cúpula da COP15 com foco na biodiversidade para proteger e restaurar a natureza.

.