.

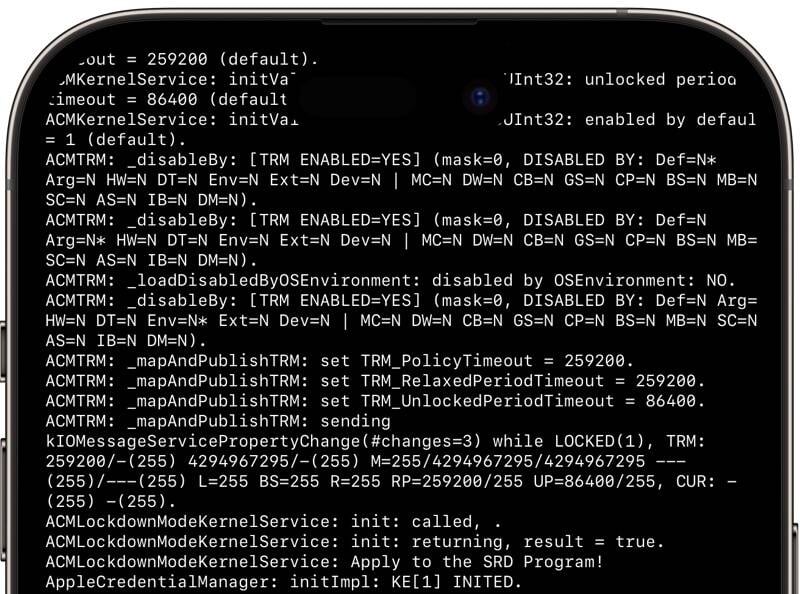

Infosec em resumo A última rodada do programa Security Research Device (SRD) da Apple está aberta, dando aos pesquisadores de segurança a chance de colocar as mãos em um dispositivo desbloqueado – e a bênção da Apple para atacá-lo e testar seus recursos de segurança.

“O iPhone é o dispositivo móvel de consumo mais seguro do mundo, o que pode dificultar o início até mesmo para pesquisadores de segurança qualificados”, afirma a Apple, humildemente, em sua descrição do programa no aplicativo. página.

Para tornar mais fácil para os pesquisadores testarem os recursos de segurança do iOS da Apple, os candidatos escolhidos receberão “uma variante de hardware especialmente construída do iPhone 14 Pro, projetada exclusivamente para pesquisas de segurança”, explicou a Apple em um postagem no blog.

Esses dispositivos SRD, disse a Apple, incluem opções para configurar ou desativar configurações de segurança do iOS que não podem ser alteradas em dispositivos de varejo. Além disso, os pesquisadores podem instalar e inicializar caches de kernel personalizados, executar código arbitrário com qualquer nível de autorização que desejarem, definir variáveis NVRAM e até mesmo instalar e inicializar firmware personalizado para novos recursos de segurança do iOS 17.

Dito isso, a Apple não quer que os pesquisadores carreguem consigo os dispositivos vulneráveis por design e afirma na página do aplicativo que o dispositivo “deve permanecer nas instalações dos participantes do programa o tempo todo”. O acesso ao dispositivo também deve ser restrito aos participantes aprovados – portanto, não é permitido exibi-lo.

A Apple disse que aprova candidatos “com base em um histórico em pesquisas de segurança, inclusive em plataformas diferentes do iPhone”, e também aceitará inscrições de instituições.

Quaisquer falhas encontradas no software de segurança do iOS como parte do programa SRD devem ser relatadas à Apple e são elegíveis para uma recompensa por bug; Maçã aumentado sua recompensa máxima foi de US$ 500.000 no ano passado, com bônus disponíveis dependendo da gravidade do problema.

“Desde que lançamos o programa em 2019, os pesquisadores do programa SRD descobriram 130 vulnerabilidades críticas de segurança de alto impacto”, disse a Apple, que resultaram em “mais de 100 relatórios de nossos pesquisadores SRDP, com vários prêmios chegando a US$ 500.000 e um prêmio médio de quase US$ 18 mil.”

As inscrições para o programa SRD devem ser feitas até 31 de outubro. Os participantes escolhidos serão notificados no início de 2024.

Vulnerabilidades críticas: a semana ruim da VMware

Iniciamos a lista de vulnerabilidades críticas desta semana com alguns problemas sérios (CVSS 9.8) descobertos na ferramenta de monitoramento de rede Aria da VMware. Se explorados, eles podem dar ao invasor acesso à interface de linha de comando do Aria Operations for Networks. A causa raiz é uma vulnerabilidade de desvio de autenticação “devido à falta de geração de chave criptográfica exclusiva”, disse VMware. disse.

VMware lançou um segundo atualização de segurança esta semana. Embora não seja tão sério – com classificação de apenas 7,5 na escala CVSS de 10 pontos – ainda é um problema para aqueles que usam VMware Tools, que contém uma vulnerabilidade de desvio de assinatura de token SAML.

A Juniper também merece uma menção especial esta semana, já que foi relatada uma série de vulnerabilidades que afetam “todas as versões do Junos OS nas séries SRX e EX” de firewalls e switches que coletivamente ganham uma pontuação CVSS de 9,8. Ao encadear as vulnerabilidades, um invasor não autenticado “pode ser capaz de executar remotamente código nos dispositivos”, disse Juniper. disse.

Em outro lugar:

- Mozilla lançou segurança atualizações para vários produtos resolverem vulnerabilidades que permitiriam a um invasor “assumir o controle de um sistema afetado”.

- CVSS 8.8 – CVE-2023-4296: A plataforma de gerenciamento do ciclo de vida de aplicativos Codebeamer da PTC é vulnerável a ataques de script entre sites se os usuários clicarem em links maliciosos, permitindo que invasores injetem código arbitrário em navegadores da Web nos dispositivos alvo.

Como sempre, faça os patches e agradeça às suas estrelas por parecer tranquilo um fim de semana prolongado para os profissionais de TI dos EUA.

Hackers limpam banco de dados de dispositivos de empresa brasileira de spyware

Ninguém gosta de spyware “legítimo” – também conhecido como stalkerware – incluindo um grupo de hackers que relataram esta semana que haviam invadido sistemas pertencentes a uma empresa de stalkerware WebDetetive e limpou seu sistema de dispositivos de vítimas.

Os cibervigilantes desconhecidos explicado eles exploraram vulnerabilidades nos sistemas do WebDetetive para desviar quase 77.000 registros de dispositivos de seus bancos de dados, embora aleguem que não roubaram o conteúdo dos dispositivos das vítimas.

O WebDetetive se autodenomina “o aplicativo espião nº 1 do Brasil” e descreve seu software como uma forma de “ver a verdade” e “descobrir o que a pessoa está fazendo em seu telefone e ela nem saberá que está sendo monitorada .”

Infelizmente, não parece que o WebDetetive tenha pensado da mesma forma na proteção de seus próprios sistemas. Os hackers afirmam que cortaram conexões entre dispositivos na rede no nível do servidor – eliminando efetivamente a funcionalidade da plataforma e impedindo que quaisquer dados adicionais fossem carregados dos dispositivos das vítimas.

Por que os hackers não identificados fizeram isso? “Porque poderíamos. Porque #fuckstalkerware”, disseram eles em uma nota incluída com um despejo de dados de 1,5 GB da plataforma.

Fast fashion pwn: Dados de funcionários da Forever 21 roubados em violação

Apesar de saber de uma violação de segurança que comprometeu informações pessoais identificáveis de mais de meio milhão de funcionários em março, a rede de fast fashion Forever 21 só agora notificando eles sobre isso.

De acordo com uma notificação de violação carta [PDF] programado para chegar a 539.207 funcionários, alguns detalhes interessantes foram expostos: nomes, números de previdência social, datas de nascimento, números de contas bancárias e dados de planos de saúde foram todos roubados.

A Forever 21 afirmou que a violação começou em janeiro e que os invasores acessaram seus sistemas “em vários momentos” entre então e 21 de março, quando o varejista identificou o incidente e provavelmente corrigiu o vazamento.

Não está claro na carta de notificação de violação o que aconteceu, mas podemos especular.

“Não temos provas que sugiram que as suas informações tenham sido utilizadas indevidamente para fins de fraude ou roubo de identidade como resultado deste incidente – e não há razão para acreditar que isso acontecerá”, disse o açoitador da moda.

Isso soa suspeitamente como o tipo de resposta que alguém esperaria quando um resgate fosse pago, o que a Forever 21 não admitiu ser o caso. ®

.