.

Aurich Lawson | Getty Images

No ano passado, um novo termo surgiu para descrever um golpe online arrecadando milhões, senão bilhões, de dólares por ano. É chamado de “abate de porcos” e agora até a Apple está sendo enganada para participar.

Pesquisadores da empresa de segurança Sophos disseram na quarta-feira que descobriram dois aplicativos disponíveis na App Store que faziam parte de uma elaborada rede de ferramentas usadas para enganar as pessoas a colocar grandes somas de dinheiro em golpes de investimento falso. Pelo menos um desses aplicativos também chegou ao Google Play, mas esse mercado é notório pelo número de aplicativos maliciosos que ignoram a verificação do Google. A Sophos disse que esta foi a primeira vez que viu esses aplicativos na App Store e que um aplicativo anterior identificado nesses tipos de golpes era legítimo e posteriormente explorado por pessoas mal-intencionadas.

A matança de porcos depende de uma rica combinação de aplicativos, sites, hosts da web e humanos – em alguns casos, vítimas de tráfico humano – para construir a confiança de uma marca por um período de semanas ou meses, muitas vezes sob o disfarce de um interesse romântico, consultor financeiro , ou investidor de sucesso. Eventualmente, a discussão online se voltará para investimentos, geralmente envolvendo criptomoedas, dos quais o golpista afirma ter ganho grandes somas de dinheiro. O golpista então convida a vítima a participar.

Depois que uma marca deposita dinheiro, os golpistas inicialmente permitem que eles façam saques. Os golpistas eventualmente bloqueiam a conta e afirmam que precisam de um depósito de até 20% do saldo para recuperá-la. Mesmo quando o depósito é pago, o dinheiro não é devolvido e os golpistas inventam novos motivos para a vítima enviar mais dinheiro. O termo abate de porcos deriva de um fazendeiro que engorda um porco meses antes de ser abatido.

Abuso de confiança na App Store

A Sophos disse que recentemente encontrou duas listagens de iOS na App Store que foram usadas para o CryptoRom, um tipo de matança de porcos que usa aberturas românticas para aumentar a confiança de suas vítimas. O primeiro se chamava Ace Pro e afirmava ser um aplicativo para escanear códigos QR.

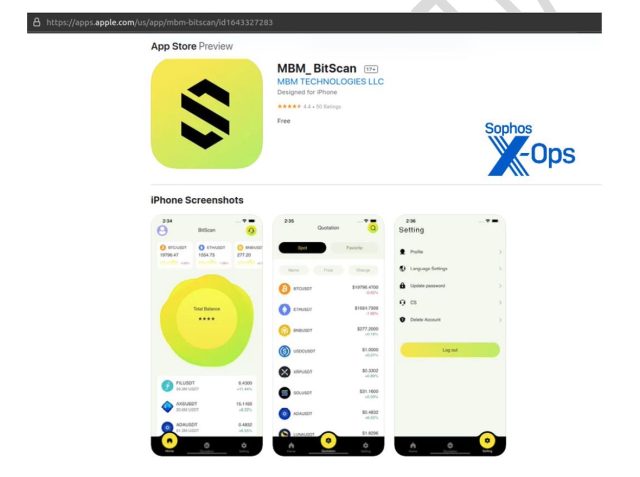

O segundo aplicativo foi o MBM_BitScan, que se apresentava como um rastreador de dados em tempo real para criptomoedas. Uma vítima rastreada pela Sophos despejou cerca de US$ 4.000 no aplicativo antes de perceber que era falso.

A Apple é famosa por sua reputação – garantida ou não – de filtrar aplicativos maliciosos antes que eles acabem na App Store. Combinado com perfis on-line falsos detalhados e histórias de fundo elaboradas que os golpistas usam para atrair as vítimas, a presença dos aplicativos na App Store tornou o estratagema ainda mais convincente.

“Se os criminosos conseguirem passar por essas verificações, eles têm o potencial de atingir milhões de dispositivos”, escreveram os pesquisadores da Sophos. “Isso é o que o torna mais perigoso para as vítimas do CryptoRom, já que a maioria desses alvos tem maior probabilidade de confiar na fonte se vier da App Store oficial da Apple.”

Os representantes da Apple não responderam a um e-mail solicitando uma entrevista para esta reportagem. O Google PR também recusou uma entrevista, mas disse em um e-mail que a empresa removeu o aplicativo depois de receber um alerta da Sophos.

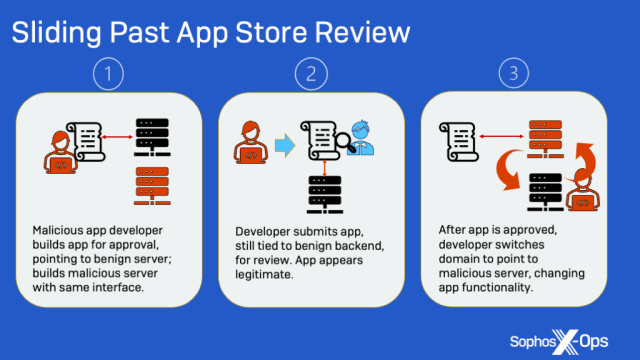

O Ace Pro e o MBM_BitScan contornaram o processo de verificação da Apple usando conteúdo remoto baixado de endereços da Web codificados para fornecer sua funcionalidade maliciosa. Quando a Apple estava revisando os aplicativos, os sites provavelmente entregavam conteúdo benigno. Eventualmente, isso mudou.

O Ace Pro, por exemplo, passou a enviar uma requisição para o domínio rest.apizza[.]net, que então responderia com conteúdo de acedealex[.]xyz, que forneceria a interface de negociação falsa. MBN_BitScan entrou em contato com um servidor hospedado pela Amazon, que por sua vez chamou flyerbit8[.]com, um domínio projetado para se parecer com o bitFlyer do serviço Bitcoin legítimo.

O processo ficou mais ou menos assim:

A interface falsa dava a impressão de permitir que os usuários depositassem e sacassem dinheiro e respondessem às solicitações de atendimento ao cliente em tempo real. Para iniciar as vítimas, os golpistas os instruíram a transferir dinheiro para a bolsa da Binance e, de lá, da Binance para o aplicativo falso.

Interface de negociação falsa fornecida por MBM_BitScan.

.