.

Você pode estar se sentindo preso ou enfrentando uma grande mudança em sua vida e precisa de disciplina e discernimento para lidar com essa mudança. Seja o que for, obter um coach de vida pode orientá-lo a entender melhor seu propósito.

Encontrar um life coach pode ser complicado, pois você pode não saber por onde começar. Neste artigo, daremos a você oito plataformas online para encontrar um life coach.

Encontrar um coach experiente pode ser um desafio quando você não conhece muitas pessoas na área de coaching. Koachee combate esse problema fornecendo coaches especializados em diferentes áreas da vida.

Ao se inscrever neste site, você terá acesso ao portal Koachee. Lá, você encontrará informações sobre vários treinadores disponíveis sobre sua experiência, taxas e certificações.

A variedade de ônibus nesta plataforma é grande o suficiente para acomodá-lo, mesmo com um orçamento limitado. Esta plataforma também mostra avaliações, para que você possa ver como outras pessoas foram impactadas pelos life coaches de Koachee.

Blush é uma plataforma de coaching de vida que descobre seus pontos problemáticos e ajuda você a encontrar soluções para alcançar mudanças positivas. Se você está procurando um coach de vida que se concentre em capacitar as mulheres, esta ferramenta é perfeita para você.

Esta plataforma é administrada por uma equipe feminina de conselheiras treinadas, permitindo que você se eleve em seu trabalho, relacionamentos e outros aspectos de sua vida pessoal. Blush oferece planos mensais a partir de US$ 179. Você pode escolher um plano adequado dependendo de quantas sessões de vídeo e bate-papo você precisa.

Este serviço de coaching ajuda você a atingir marcos, mantendo-o responsável e dando-lhe tarefas de casa para concluir antes da próxima sessão. Tópicos populares com os quais os treinadores do Blush geralmente lidam incluem construção de confiança, relacionamentos, estratégia de carreira, autocuidado e muito mais.

Você pode se inscrever usando sua área de trabalho ou baixar o aplicativo Blush.

Download: Blush para Android | iOS (Grátis, assinatura disponível)

Esta plataforma é perfeita para quem procura um grande diretório de treinadores profissionais. Quer pretenda ter uma sessão presencial com um treinador perto de si, quer pretenda ter sessões online, pode encontrar alguém que se adapte às suas necessidades.

Os perfis no Noomii fornecem uma página “Sobre mim” detalhada e análises de clientes. O site também inclui entrevistas curtas para perfis de treinadores.

Nessas entrevistas, os coaches discutem seus serviços, os tipos de clientes com os quais normalmente trabalham e outros detalhes relevantes para ajudá-lo a tomar uma decisão concisa sobre qual coach pode ser o melhor para você.

No Noomii, você também pode solicitar uma consulta gratuita de um coach, deixando uma mensagem, junto com seus dados.

Your Online Life Coach é um serviço de coaching fundado pela coach de vida profissional Shelly Lynott. Se você está procurando maneiras de criar uma vida com propósito, esta plataforma é para você.

Your Online Life Coach fornece uma abordagem holística para ajudá-lo a começar a melhorar várias áreas de sua vida. Shelly usa processos que fornecem ferramentas de longa duração para desenvolvimento contínuo. Sua abordagem inclui elementos como resolução de conflitos, atenção plena, inteligência emocional e muito mais.

Se você estiver interessado neste serviço de coaching de vida, pode agendar uma chamada de descoberta gratuita para se conectar com Shelly e ver se você é uma boa combinação.

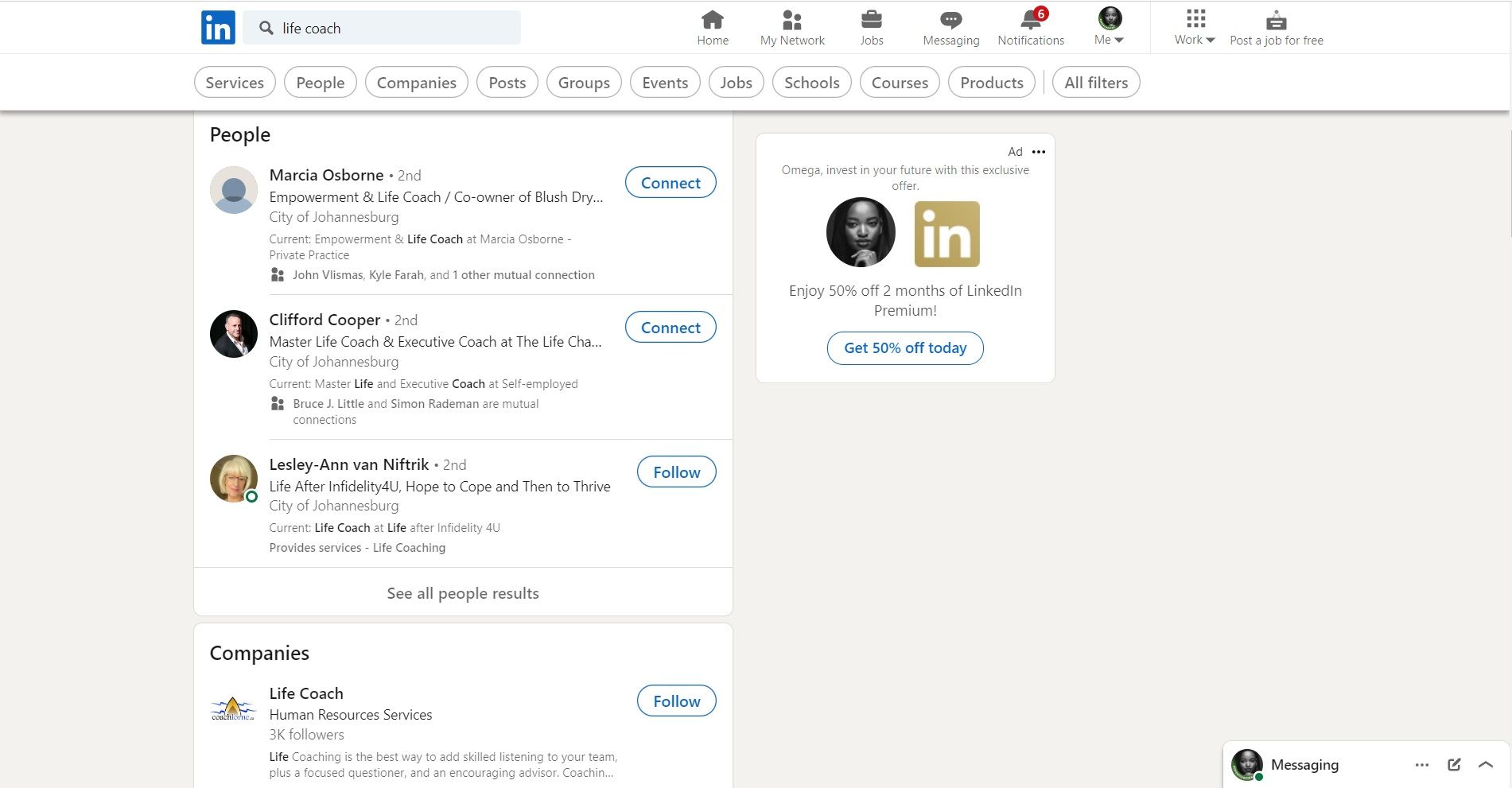

O LinkedIn é uma ótima plataforma para construir uma rede profissional. Isso não o limita a apenas procurar oportunidades de carreira; você pode encontrar pessoas que oferecem serviços, como coaching de vida.

Para encontrar life coaches no LinkedIn, você pode pesquisar perfis individuais, grupos ou empresas simplesmente digitando treinador de vida na barra de pesquisa. Você pode pesquisar no LinkedIn de forma eficaz, filtrando sua pesquisa.

Uma das coisas que você pode fazer ao filtrar sua pesquisa é adicionar categorias de serviço específicas à sua pesquisa. Nesse caso, você adicionaria categorias relacionadas apenas ao coaching de vida.

Fundado por um coach de vida profissional e autor de best-sellers, Talane Miedaner, o LifeCoach visa ajudá-lo a melhorar sua qualidade de vida por meio de um coaching de vida acessível.

No site, você encontrará cursos de autodesenvolvimento para relacionamentos e amor, felicidade, liberdade financeira e carreira. LifeCoach tem um curso onde você aprende a treinar para o sucesso.

Os cursos de coaching para o sucesso fornecem ferramentas, estratégias e todo o material de treinamento necessário para alcançar seu crescimento. Você pode acessar um teste gratuito para este curso por 30 dias. Se você estiver satisfeito com o teste, poderá adquirir o curso por US$ 47.

Se você não gosta de treinar sozinho, o LifeCoach também oferece coaching de vida individual, onde as sessões acontecem por telefone.

Este serviço é administrado por um life coach chamado Allison. Allison ajuda as pessoas a navegar em transições em suas vidas pessoais e profissionais.

Ao visitar o site Allison Task, você encontrará recursos que podem ajudá-lo a realizar o trabalho autônomo para alcançar uma vida mais feliz. Para iniciar suas sessões de coach de vida pessoal, você pode se inscrever para uma sessão de introdução, onde precisará começar preenchendo um questionário.

Este questionário inicia o processo e permite que o coach entenda melhor suas necessidades. Uma sessão introdutória de 60 minutos custa US$ 395. A partir daí, você pode escolher o plano de preços mais adequado, dependendo de suas necessidades e orçamento.

Se suas áreas de foco para melhoria são amor, felicidade e sucesso, então isso é perfeito para você. Growing Self tem como objetivo ajudá-lo a se tornar o melhor de si por meio de técnicas eficazes de coaching de vida.

Growing Self não é apenas uma plataforma de coaching de vida; também oferece terapia e suporte on-line para ajudá-lo a crescer e alcançar seu avanço.

Você pode agendar uma consulta gratuita respondendo a algumas perguntas rápidas para ajudar a equipe do Growing Self a entender o que você precisa.

Crie a vida que você merece

O coaching de vida é uma das maneiras eficazes de aumentar a produtividade e melhorar o alcance de metas. Conseguir um coach de vida também pode ajudá-lo a gerenciar melhor sua vida pessoal e seus relacionamentos.

Assim, se te sentes um pouco perdido ou precisas de orientação profissional em determinadas áreas da tua vida, podes começar por utilizar as plataformas online mencionadas neste artigo.

Se você deseja levar sua definição de metas para o próximo nível, também existem muitas outras ferramentas disponíveis online.

.