Black Hat Um pesquisador de segurança mostrou como, com acesso físico pelo menos, assumir totalmente um terminal de satélite Starlink usando um modchip caseiro.

Lennert Wouters, pesquisador da Universidade KU Leuven, na Bélgica, apresentou sua metodologia durante uma palestra na Black Hat em Las Vegas esta semana.

Wouters disse que vai liberar o código e os detalhes dos componentes usados via GitHub para que outras pessoas possam construir seus próprios modchips que, quando instalados no hardware da SpaceX, desbloqueiam o equipamento de satélite de banda larga. Isso permitirá que eles procurem por brechas de segurança adicionais no dispositivo e possivelmente na rede, brinquem com a configuração e descubram qualquer outra funcionalidade.

O link para o repositório não era t ao vivo a partir de sexta-feira à tarde.

Desenvolver o modchip levou “uma quantidade significativa de tempo” durante a maior parte de um ano, de acordo com Wouters.

Primeiro, ele comprometeu o sistema caixa-preta usando injeção de falha de tensão durante a execução do bootloader ROM system-on-chip, o que lhe permitiu contornar a verificação de assinatura de firmware e executar seu próprio código personalizado no terminal. Tudo isso foi feito em um ambiente de laboratório, com vários aparelhos eletrônicos para ajudar, então não pense que isso poderia ser usado contra, digamos, um prato na casa de um estranho, disse Wouters.

Depois de realizar com sucesso o ataque de canal lateral no laboratório da universidade, Wouters notificou a equipe de segurança do produto SpaceX que ele havia conseguido acesso de nível raiz no terminal e disse que eles ofereceram a ele um maneira mais fácil: acesso SSH envolvendo um Yubikey para autenticação.

“Mas eu decidi que estava muito longe da toca do coelho e não aceitei”, disse ele.

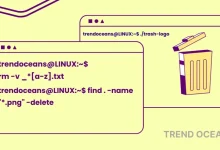

Então ele construiu um modchip, substituindo o equipamento de laboratório por componentes baratos de prateleira, e usou o sistema caseiro para travar o bootloader e obter acesso root no terminal de usuário Starlink (UT).

Depois de obter esse acesso de superusuário, você pode fazer praticamente qualquer coisa com o UT, incluindo implantar seu próprio software ou malware, mexer nas configurações e encerrar suas comunicações. No caso de Wouters, ele usou a falha de segurança para enviar um tweet através do terminal de usuário Starlink (UT) enraizado anunciando sua palestra do Black Hat.

Estou animado em anunciar que nossa palestra “Glitched on Earth byhumans” será apresentada em @BlackHatEvents! Vou abordar como falhamos no bootrom do Starlink User Terminal SoC usando um modchip para obter root. Este pode ser o primeiro tweet enviado através de um Starlink UT enraizado! #BHUSA pic.twitter.com/0XMMIidEKk

— Lennert (@LennertWo) 19 de maio de 2022

“De um ponto de vista de segurança, este é um produto bem projetado”, disse Wouters no palco. “Não havia nenhum fruto óbvio – pelo menos para mim – fácil.”

Agora que ele documentou suas façanhas e planeja tornar públicos os planos para seu modchip, disse Wouters ele espera que outras pessoas desenvolvam sua pesquisa.

“Espero que outras pessoas comecem a dar problemas no terminal do usuário Starlink e comecem a olhar para a infraestrutura de rede”, disse ele, acrescentando que mexer com os beamformers digitais e atualizar seu firmware é outra possibilidade.

“Você também pode tentar redirecionar terminais de usuário, então talvez você possa usar dois terminais de usuário para implementar apontarou algo assim.”

As possibilidades, como o próprio espaço, são infinitas.