.

Dando continuidade a uma estratégia adotada no ano passado, a Apple espera equipar apenas o iPhone 15 Pro e Pro Max com o suposto novo chip A17 Bionic, enquanto o iphone 15 e o 15 Plus provavelmente será alimentado pelo chip A16 Bionic do iPhone 14 Pro.

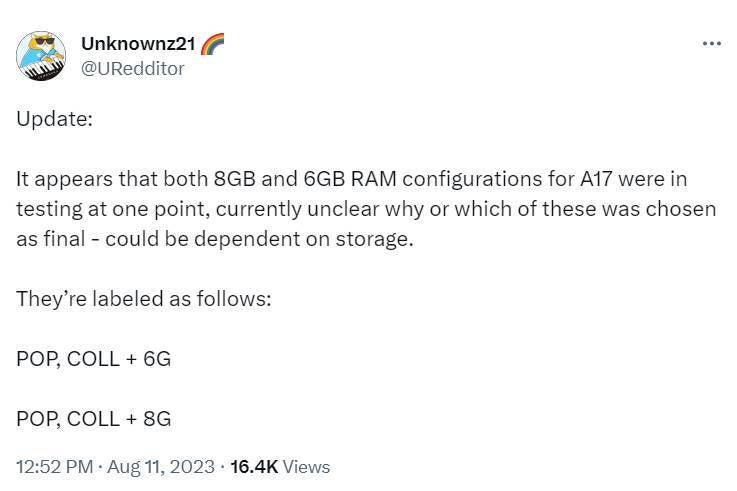

O informante do Twitter Unknownz21, que twitta do identificador @URedditorimplica que a Apple testou iphone 15 Modelos Pro e Pro Max com 6 GB de RAM e 8 GB de RAM. Eles não têm certeza de qual quantidade de RAM a empresa finalmente estabeleceu e acreditam que é possível que ambas as variantes estejam disponíveis.

Todos os modelos de iPhone são equipados com a mesma quantidade de RAM e os usuários podem escolher apenas a capacidade de armazenamento. As coisas são um pouco diferentes no lado do Android, com os fabricantes alocando mais RAM para modelos com maiores capacidades de armazenamento. Até a Apple faz o mesmo com o iPad Pro.

Portanto, se a Apple testou os modelos de 6 GB e 8 GB de RAM, pode ser porque venderá os dois. Modelos de maior capacidade, que também serão mais caros, como a suposta variante de 2 TB, provavelmente terão 8 GB de RAM, enquanto outros terão que se contentar com 6 GB.

O iPhone está preso com 6 GB de RAM desde o iPhone 12 Pro e, considerando as melhorias que o chip A17 Bionic deve trazer para a mesa, talvez seja hora de um aumento. O A17 será fabricado no nó de 3 nm da TSMC e espera-se que tenha uma velocidade de clock maior e mais um núcleo de GPU. 8 GB de RAM combinariam bem com essas mudanças e permitiriam que os usuários executassem várias tarefas sem problemas.

Os modelos padrão provavelmente terão 6 GB de RAM, mas pode ser a memória LPDDR5 mais rápida. A Apple anunciará o iphone 15 série em 12 ou 13 de setembro.

.