.

Altmış altı milyon yıl önce, bir asteroit Dünya’ya 10 milyar atom bombası gücüyle çarptı ve evrimin akışını değiştirdi. Gökyüzü karardı ve bitkiler fotosentez yapmayı bıraktı ve öldü. Sonra tabii onlarla beslenen hayvanlar da hayatını kaybetti.

Besin zinciri çöktü. Türlerin %90’ından fazlası yok oldu. Ortalık yatışana kadar, bir avuç kuş dışında tüm dinozorların nesli tükenmişti.

Ancak bu görünüşte “felaket” olay, insanın evrimini mümkün kıldı. Bize dönüşecek küçük protoprimatlar da dahil olmak üzere hayatta kalan memeliler gelişti.

Joshua Knuppe

Bir asteroit olmasaydı dinozorlar göreliliği keşfeder miydi?

Şimdi asteroidin ıskaladığını ve dinozorların hayatta kaldığını hayal edin. Son derece gelişmiş yırtıcı kuşların bayraklarını Ay’a diktiklerini hayal edebiliyor musunuz? Peki ya göreliliği keşfeden dinozor bilim adamlarına ya da inanılmaz bir şekilde memelilerin Dünya’yı ele geçirdiği varsayımsal bir dünyayı tartışmaya ne dersiniz?

Olay örgüsü kötü bir bilim kurgu gibi gelebilir, ancak evrim hakkında bazı derin, felsefi sorular içeriyor. İnsanlık tesadüfen mi burada? Alet kullanan zeki varlıkların evrimi kaçınılmaz mıdır?

Beyinlerimiz, araçlarımız, dilimiz ve geniş sosyal gruplarımız bizi gezegendeki baskın tür yapıyor. 8 milyar var homo sapiens yedi kıtaya yayıldı. Ağırlık bazında, vahşi hayvanlardan daha fazla insan var.

Kendimizi beslemek için dünya toprağının yarısını değiştirdik. İnsanlar gibi canlıların evrim geçirmesi gerektiği iddia edilebilir.

İki ayaklı dinozorlar mı? Bu alışılmadık

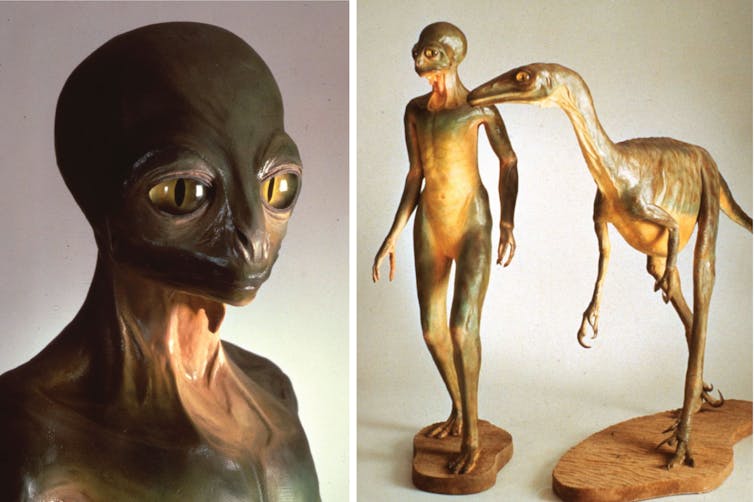

1980’lerde paleontolog Dale Russell, et yiyen bir dinozorun akıllı bir alet kullanıcısına dönüştüğü bir düşünce deneyi önerdi. Bu “dinozauroid” büyük beyinliydi, karşıt baş parmakları vardı ve dik yürüyordu.

Eleanor Kish/Kanada Doğa Müzesi, Yazar sağladı (tekrar kullanmayın)

İmkansız değil ama olası değil. Bir hayvanın biyolojisi (başlangıç noktası), evriminin yönünü belirler. Üniversiteyi bırakırsak, muhtemelen NASA beyin cerrahları, avukatları veya roket uzmanları olmayacağız. Ancak sanatçı, oyuncu veya girişimci olabiliriz. Hayatta izlediğimiz yollar bazı kapıları açar bazılarını kapatır ve bu evrimde de olur.

Nick Longrich

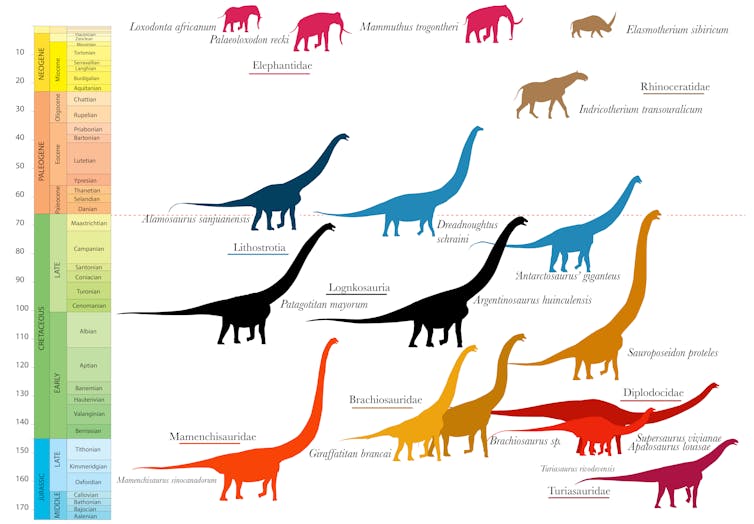

Dinozorların boyutunu düşünün. Jurassic, sauropod dinozorlarından, brontozorlar ve benzerleri, 30 tondan 50 tona ve 30 metre uzunluğa kadar devlere dönüştü. Bu, bir filin ağırlığının ve mavi balinanın uzunluğunun on katıdır.

Büyüme, Diplodocidae, Brachiosauridae, Turiasauridae, Mamenchisauridae ve Titanosauria dahil olmak üzere birçok grupta meydana geldi. Ve bu, farklı kıtalarda, farklı zamanlarda ve farklı iklimlerde, çöllerden tropik ormanlara kadar yaşandı. Ancak aynı ortamlarda yaşayan diğer dinozorlar süperdev olmadılar.

O halde ortak noktaları neydi? Onların sauropod olduklarını. Sauropodların anatomisindeki bir şey -akciğerler, yüksek güç-ağırlık oranına sahip içi boş kemikler, metabolizma veya bunların hepsi birlikte, kim bilir- onların evrimsel potansiyellerinin kilidini açtı. Daha önce veya o zamandan beri hiçbir kara hayvanının yapmadığı bir şekilde büyümelerine izin verdi.

Benzer şekilde, etobur dinozorlar tekrar tekrar 10 metrelik devasa, çok tonlu avcılara dönüştü. 100 milyon yıl boyunca megalosauridler, allosauridler, carcharodontosauridler, neovenauridler ve nihayetinde tiranosauridler, besin zincirinin tepesindeki devasa süper yırtıcı hayvanlara dönüştüler.

Nick Longrich

Büyük bedenler ve küçük beyinler

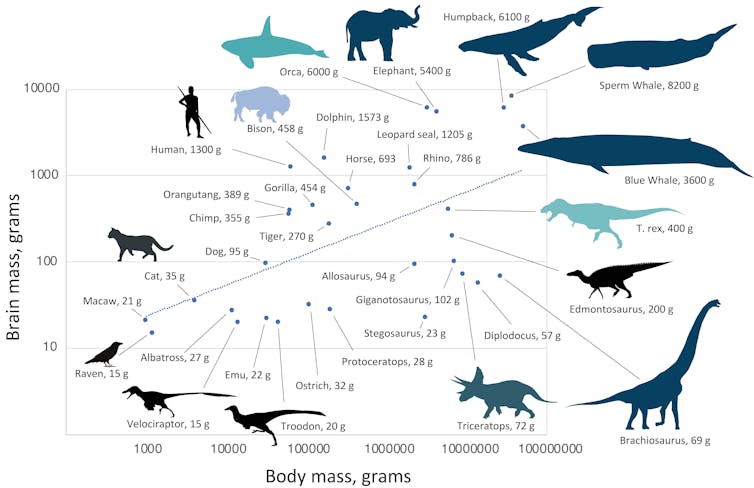

Dinozorlar büyük bedenler inşa etmekte iyiydiler ama büyük beyinler inşa etmekte o kadar iyi değillerdi. Jurassic dinozorlar bile allozorlar, Stegosaurus ve Brakiozorlar küçük beyinleri vardı.

80 milyon yıl sonra, Kretase’nin sonunda, tiranozorlar ve hadrosaurlar nihayet daha büyük beyinler geliştirmeyi başardılar. Ancak büyüklüğüne rağmen, beynin T. rex Sadece 400 gram ağırlığındaydı. Bir karşılaştırma yapmak için, bir beyin Velociraptor 15 gram ağırlığındaydı ve ortalama insan beyni 1,3 kilo ağırlığındaydı.

Zamanla dinozorlar yeni nişlere girdi. Küçük otoburlar daha yaygın hale geldi ve kuşlar çeşitlendi. Uzun bacaklı formlar daha sonra gelişti ve hafif ayaklı avcılar ile avları arasında bir “silahlanma yarışı” olduğunu düşündürdü.

Dinozorların giderek daha karmaşık bir sosyal yaşamları olduğu görülüyor. Sürüler halinde yaşamaya başladılar ve dövüşmek ve sergilemek için ayrıntılı boynuzlar geliştirdiler. Bununla birlikte, sonunda yolları genellikle çakışır: her zaman dev otoburlara ve küçük beyinli etoburlara doğru gelişirler. 100 milyon yıllık dinozor tarihinde, asteroit müdahale etmeseydi kökten farklı bir şey yapacaklarını gösteren hiçbir şey yok. Muhtemelen hâlâ o uzun boyunlu süperdev otçullara ve devasa Tyrannosaur benzeri yırtıcılara sahip olurduk.

Biraz daha büyük beyinler geliştirmiş olabilirler, ancak dahilere dönüşeceklerine dair çok az kanıt var. Memelilerin onların yerini almış olması da olası değildir. Dinozorlar, asteroit çarptığında sonuna kadar çevrelerini tekelleştirdiler.

Memelilerin ise başka sınırlamaları vardı. Asla süperdev otçullara ve etoburlara dönüşmediler. Ancak defalarca büyük beyinler geliştirdiler. Orkalar, ispermeçet balinaları, balenli balinalar, filler, leopar fokları ve maymunlar, bizimki kadar veya daha büyük devasa beyinlere sahipti.

Bugün, karmaşık beyinlere sahip dinozorların (kargalar ve papağanlar gibi kuşlar) birkaç torunu var. Alet kullanabilir, konuşabilir ve sayabilirler. Ancak maymunlar, filler ve yunuslar gibi en büyük beyinleri ve en karmaşık davranışları geliştirenler memelilerdir.

Dinozorların ortadan kaldırılması, memelilerin zeka geliştireceğini garanti ediyor muydu? Belki de değil. Başlangıç noktaları nihai varış noktalarını sınırlayabilir, ancak onları da garanti etmez. Steve Jobs, Bill Gates ve Mark Zuckerberg üniversiteden ayrıldı. Ama üniversiteyi bırakmak bizi otomatik olarak milyarder yaptıysa, okulu bırakan herkes zengin olur. Doğru yerden başlasak bile şansa ve şansa ihtiyaç vardır.

Büyük maymunların ortaya çıkışı kaçınılmaz değildi

Primatların evrimsel tarihi, evrimimizin kaçınılmaz olmaktan çok uzak olduğunu gösteriyor. Afrika’da primatlar evrimleşerek büyük beyinli maymunlara dönüştü ve 7 milyon yıldan fazla bir süre modern insanları doğurdu. Ancak başka yerlerde primat evrimi çok farklı yollar izledi.

Vikipedi

Maymunlar 35 milyon yıl önce Güney Amerika’ya geldiklerinde daha fazla maymun türüne dönüştüler. Ve primatlar Kuzey Amerika’ya en az üç kez, 55 milyon yıl önce, 50 milyon yıl önce ve 20 milyon yıl önce geldi. Ancak nükleer silah ve akıllı telefon yapan bir türe dönüşmediler. Tam tersine, anlamadığımız nedenlerle soyları tükendi.

Afrika’da ve sadece Afrika’da, primat evrimi benzersiz bir yön aldı. Afrika’nın faunası, florası veya coğrafyasındaki bir şey maymunların evrimini hızlandırdı: iri gövdeli, büyük beyinli, alet kullanan karasal primatlar. Dinozorların yok olmasına rağmen, evrimimiz şans ve şansın doğru kombinasyonunu gerektiriyordu.

.